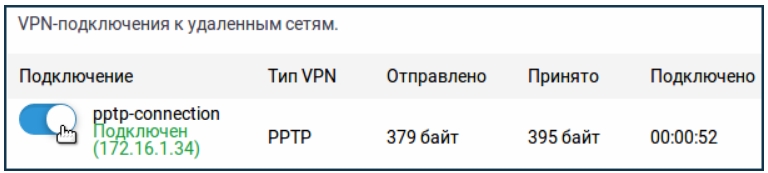

Сердечно приветствую всех! На других сайтах по этой теме написано такая игра, что мне пришлось кропотливо подготовить и написать свою инструкцию. Даже на официальной странице поддержки Keenetic не описаны некоторые моменты, что может привести к внезапному восклицанию: «Почему не работает?!». Сегодня я расскажу вам, как правильно настроить VPN-сервер на роутере ZyXEL Keenetic, а также как подключаться к нему с разных устройств.

Если вам не нужно настраивать VPN-сервер, а необходимо подключиться к общедоступному, просто обратитесь к главе «ШАГ 4…» — подразделу «ZyXEL Keenetic Router». Там же я оставил ссылку на бесплатные общедоступные VPN.

Если вы хотите настроить сервер, а также подключиться, я описал 3 метода подключения: PPTP, L2TP/IPsec и WireGuard. Первые два достаточно просты в настройке, но подключение там прямое и подключиться к серверу можно с Windows, Android, iOS или с отдельного роутера любой модели (TP-Link, ASUS, D-Link и скоро)

А вот WireGuard (Keenetic VPN) настраивается исключительно на новых роутерах, то есть у вас должно быть два роутера с последней прошивкой. В общем, можно выбрать все варианты. На самом деле все делается просто, но есть много нюансов в настройках, о которых я подробно писал в статье. Некоторые трудности могут возникнуть с WireGuard. Поэтому я постарался описать все пошагово с картинками и пояснениями. Не торопитесь и читайте очень внимательно. В любом случае, вы всегда можете связаться со мной в комментариях. Идти!

ШАГ 1: Вход в настройки роутера

Сначала вам нужно подключиться к локальной сети маршрутизатора; это можно сделать двумя способами:

- По кабелю, подключившись к локальному порту.

- По Wi-Fi.

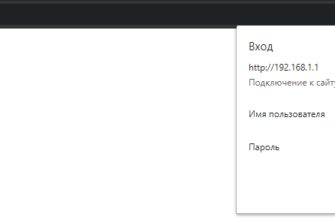

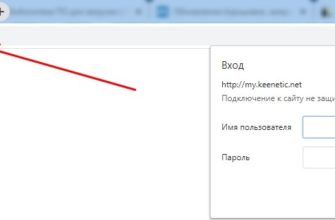

Далее открываем браузер и в адресной строке вводим один из адресов:

- 192.168.1.1

- mi.keenetic.net

Далее авторизуемся.

Если у вас возникли проблемы со входом, прочитайте эти инструкции.

ШАГ 2: Включение DDNS

Наш план довольно прост. Наш интернет-центр будет выступать в роли VPN-сервера. И не важно, какой сервер мы настроим, будь то PPTP, IPSec или новый WireGuard. Дело в том, что мы должны иметь доступ к этому роутеру извне, то есть из интернета. Роутер имеет внешний IP-адрес. Конечно, мы можем использовать его. Но, как правило, современные провайдеры по умолчанию выдают два типа адресов:

Необходимо, чтобы ваш провайдер использовал белый IP-адрес, иначе доступ к VPN-серверу будет недоступен. О белых и серых IP, а также о том, как узнать, какой у вас адрес, читайте в этой инструкции. В новой прошивке есть возможность подключения к серым IP, но при использовании KeenDNS (это облачный DDNS сервис, который работает напрямую и через облако, поэтому его можно использовать даже с серыми IP).

Обычно на первом этапе мы включаем службу DDNS, если ваш IP не является статическим.

Подробнее о DDNS читайте здесь.

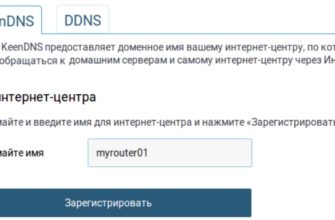

Новая прошивка

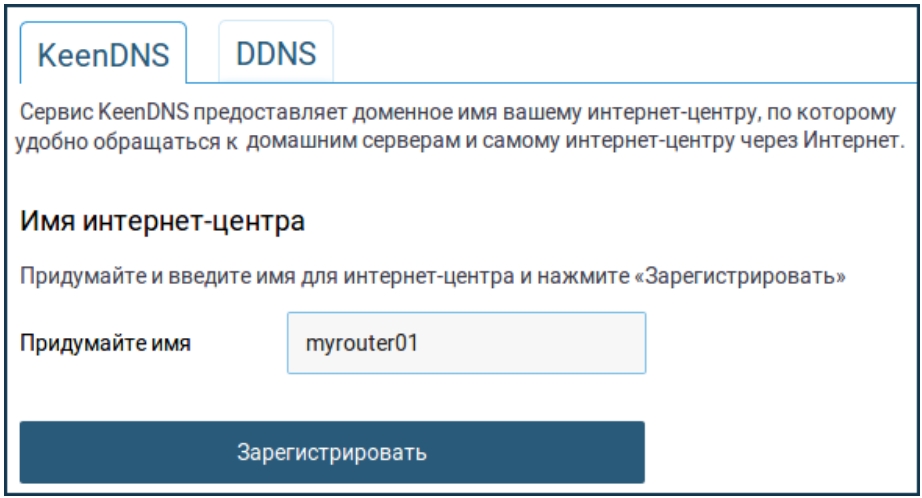

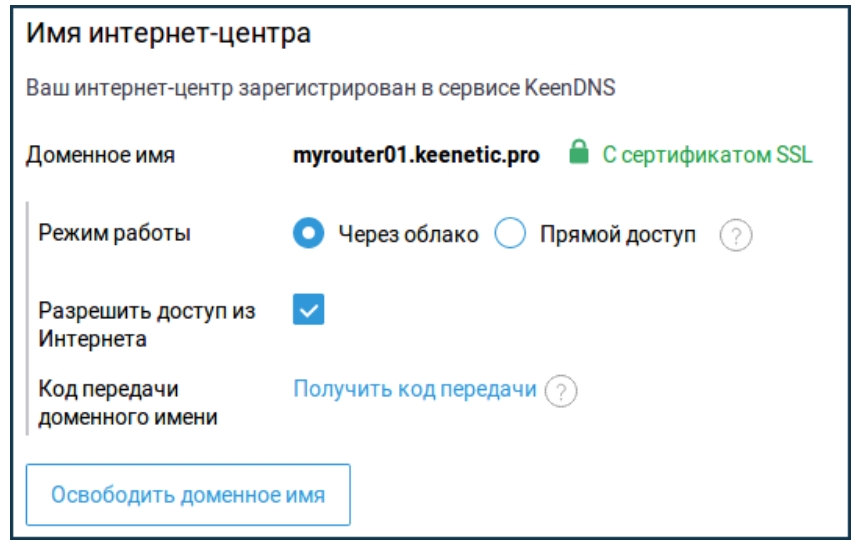

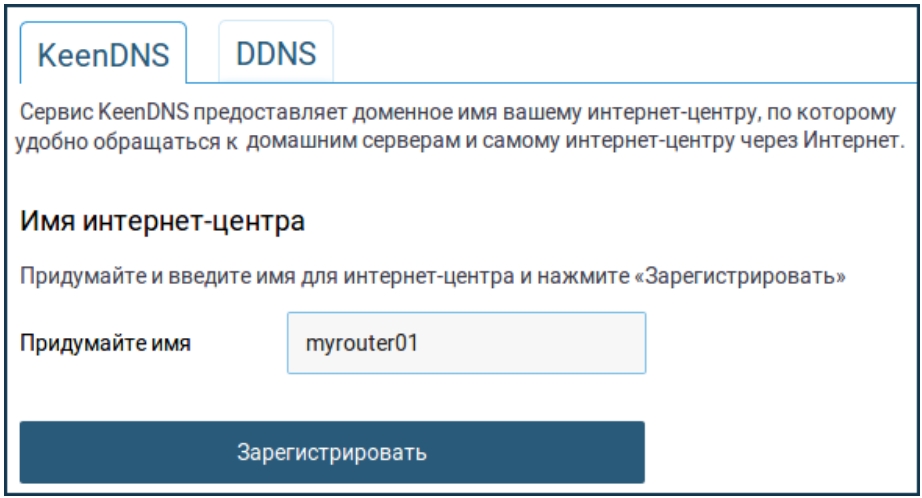

Для начала нам нужно настроить DDNS, можно использовать бесплатный стандартный KeenDNS от Keenetic. Переходим в раздел «Доменное имя» и вводим любое имя, которое будем использовать для подключения. Затем нажмите «Зарегистрироваться».

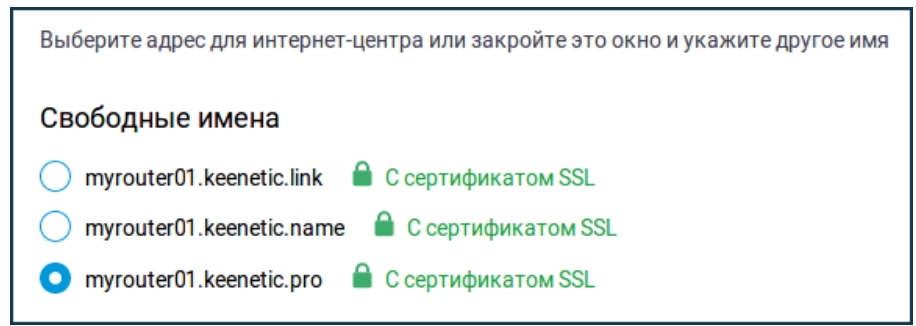

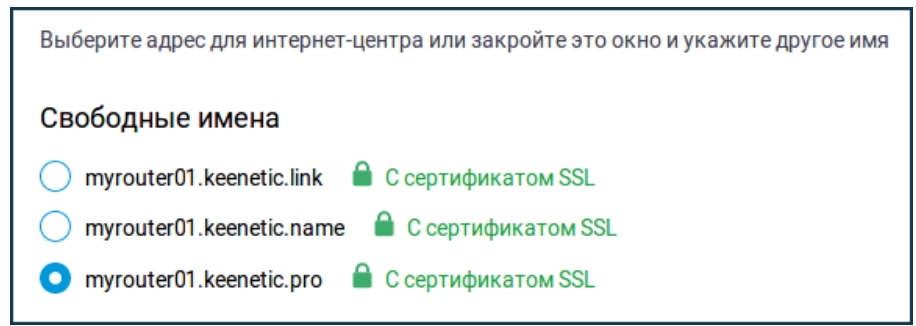

Если имя свободно, роутер сообщит вам об этом и предложит 3 имени поддомена — выбирайте любое.

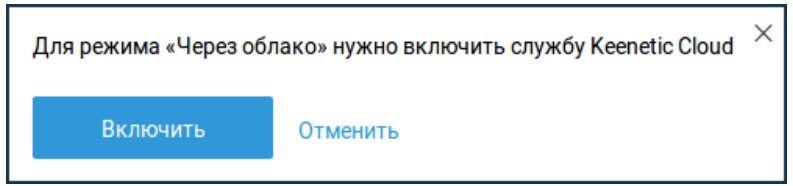

Если у вас серый IP, вам нужно зайти в «Общие настройки» и включить «Keenetic Cloud».

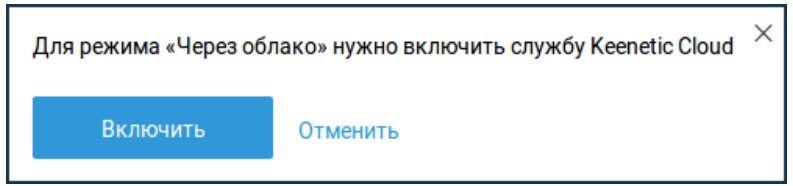

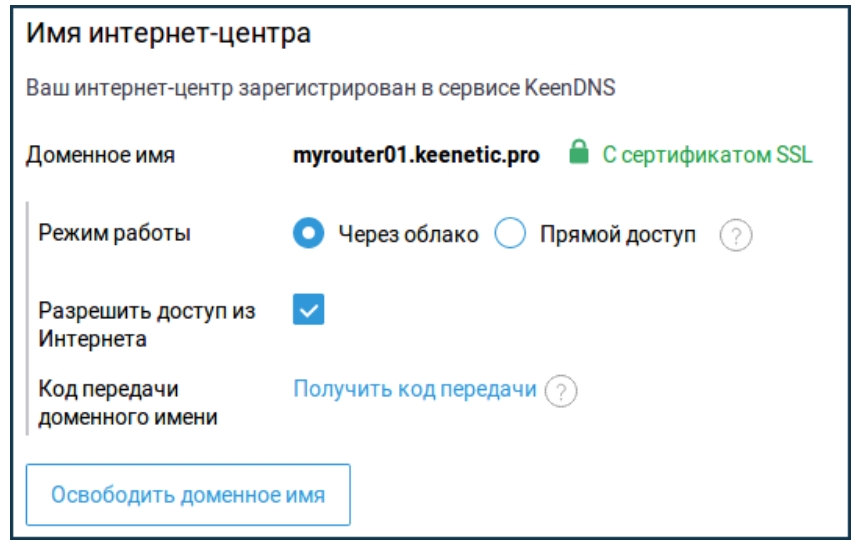

Появится это окно, подождите, пока маршрутизатор не получит SSL-сертификаты. После этого нужно выбрать «Режим работы»:

Через облако, если у вас серый IP.

Прямой доступ — если IP белый.

Старая прошивка

Использовать внешний IP-адрес понятно, но что делать, если он динамический или серый? Хочу насолить пользователям с серыми айпи, делать нечего и выход один искать провайдера с белыми айпи. Второй вариант — купить более новый интернет-центр Keenetic с облачным сервисом KeenDNS; позволит подключиться даже с серым IP. Для тех из вас, у кого белый IP, в любом случае нам нужно настроить DDNS, так как безопаснее всего то, что он у вас, конечно, белый, но адрес динамический, и поэтому при его изменении соединение просто прервется.

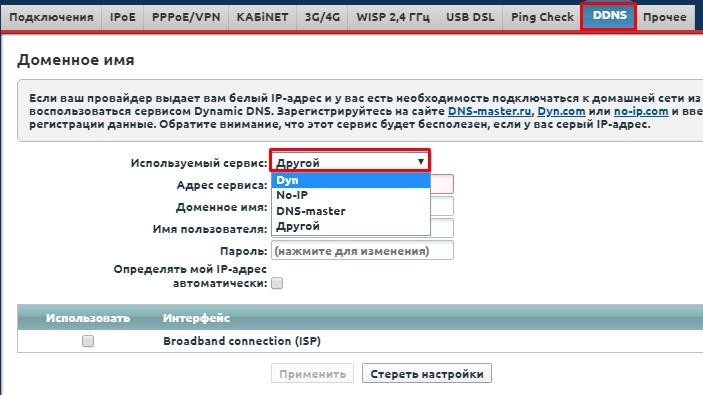

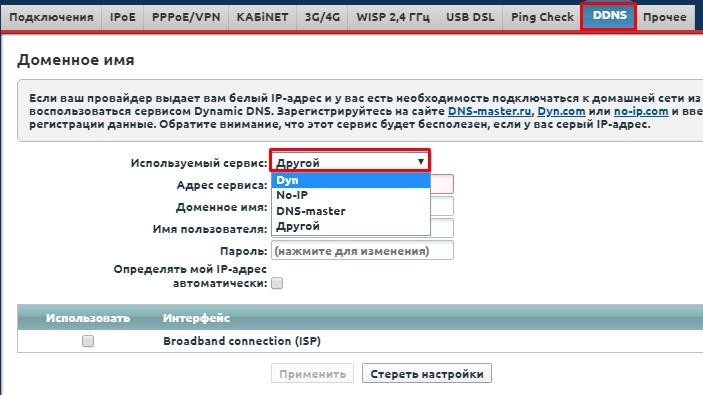

В разделе «Интернет» перейдите в «DDNS» и посмотрите в списке «Используемые серверы». По умолчанию у нас есть Dyn, No-Ip и DNS-Master; это все сторонние сервисы. Что ты должен делать? — нужно зайти на официальные сайты этих сервисов, зарегистрироваться и создать DDNS. Затем перейдите сюда и введите данные DDNS.

ШАГ 3: Настройка сервера

Выберите один из вариантов подключения. Напомню, что для WireGuard у вас должно быть два роутера Kinetic с последней прошивкой.

VPN PPTP

При подключении через PPTP шифруется MPPE (Microsoft Point-to-Point Encryption).

Новая прошивка

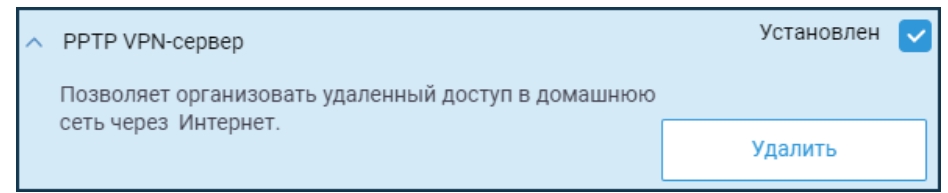

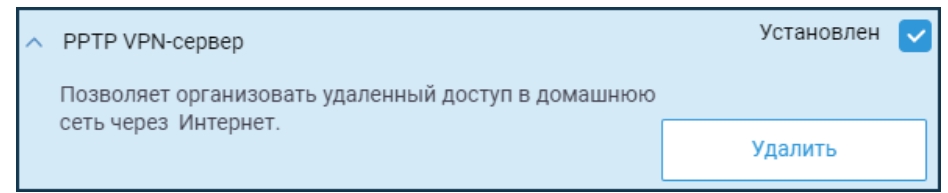

Теперь необходимо установить компонент VPN-сервер: заходим в «Общие настройки» — «Обновления и компоненты» — нажимаем кнопку «Изменить набор компонентов» и устанавливаем «PPTP VPN-сервер».

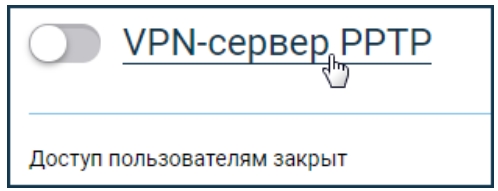

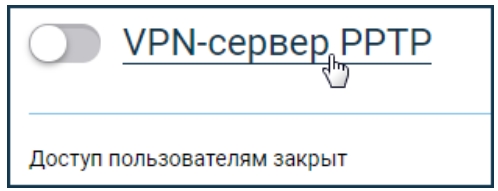

Заходим в «Приложения» и включаем наш сервер.

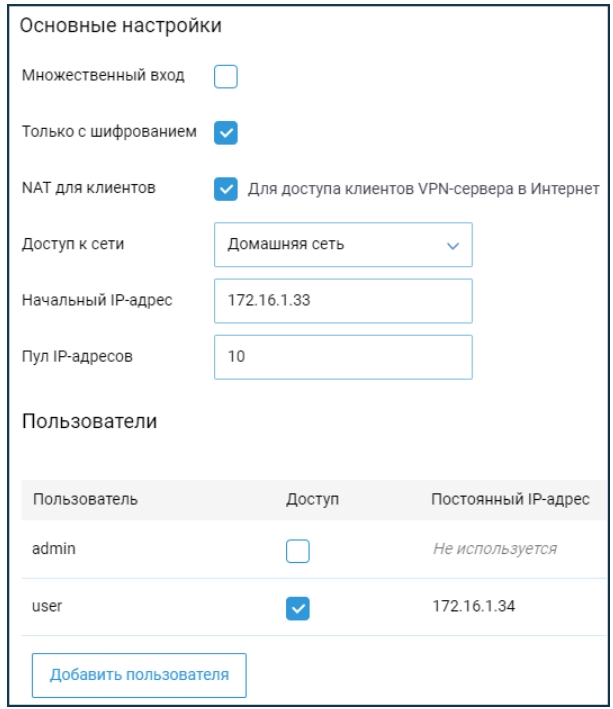

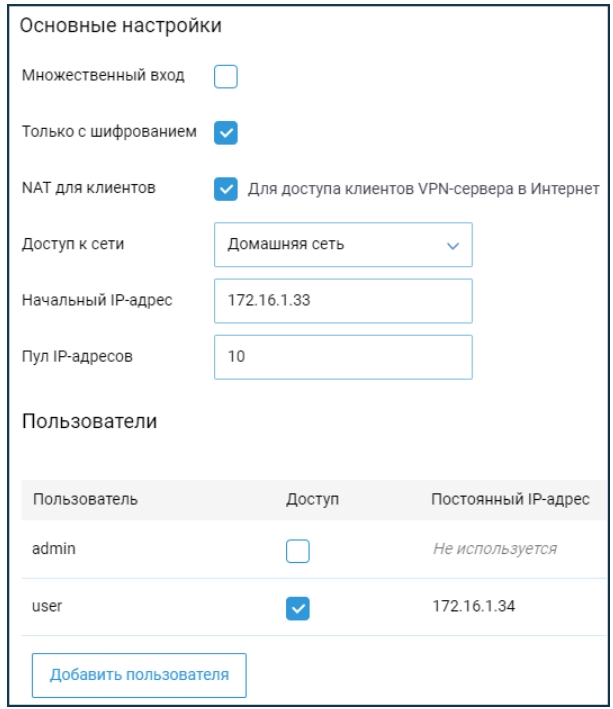

Откроются настройки. Давайте рассмотрим пункты:

Множественный вход — когда несколько клиентов используют одно и то же имя пользователя и пароль. Небезопасно, но удобно.

Только шифрование — не снимайте этот флажок, иначе канал связи не будет зашифрован и данные могут быть перехвачены.

NAT для клиентов: Использование Интернета.

Доступ к сети: ставим «Домашняя сеть», потому что именно к этой сети у нас будет доступ.

Исходный IP-адрес — это исходный пул адресов для клиентов. Очень важно, чтобы адреса клиентов и адреса ваших локальных машин не пересекались, поэтому лучше выставить другие настройки IP.

Пул IP-адресов — это максимальное количество 10.

Пользователи — здесь вы можете использовать одну или создать несколько учетных записей.

Старая прошивка версии NDMS 2.11 и меньше

Возможность настройки VPN-сервера появилась с выходом операционной системы NDMS V2.04.B2. Также к серверу можно подключить до 10 клиентов по протоколу PPTP.

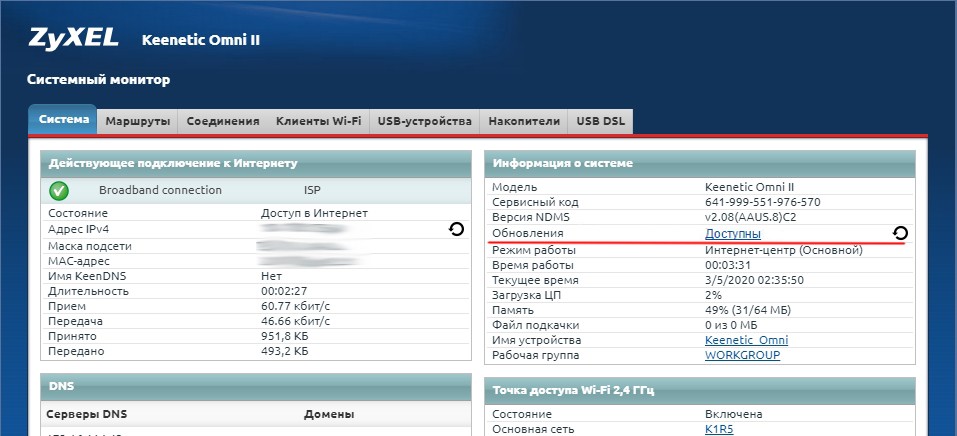

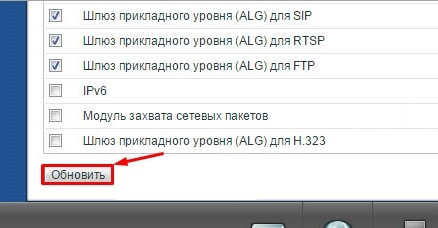

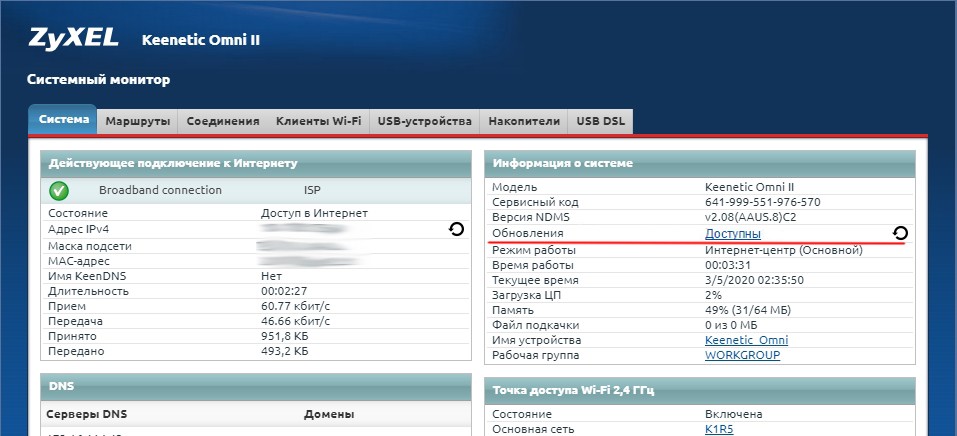

Сначала необходимо убедиться, что компонент VPN-сервера установлен. На главной странице нажмите ссылку «Доступно» в разделе «Обновления».

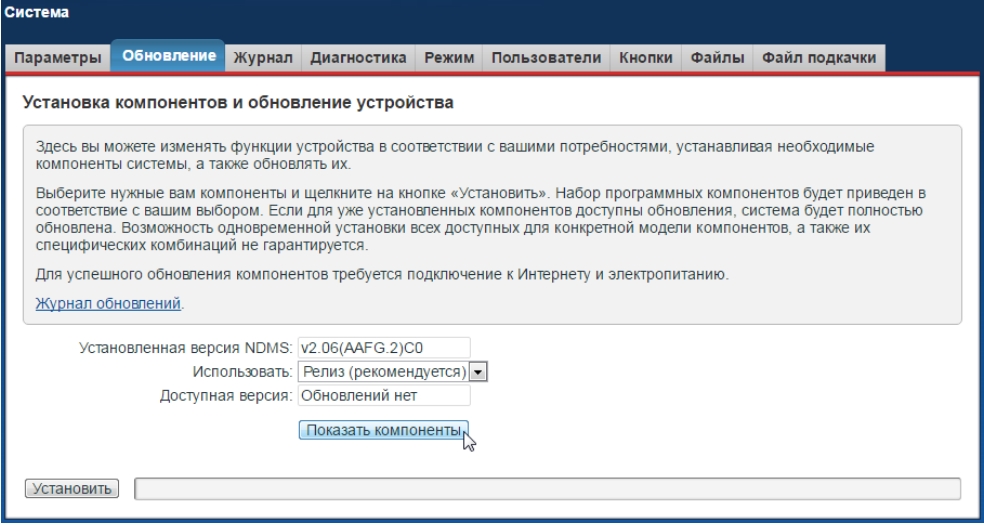

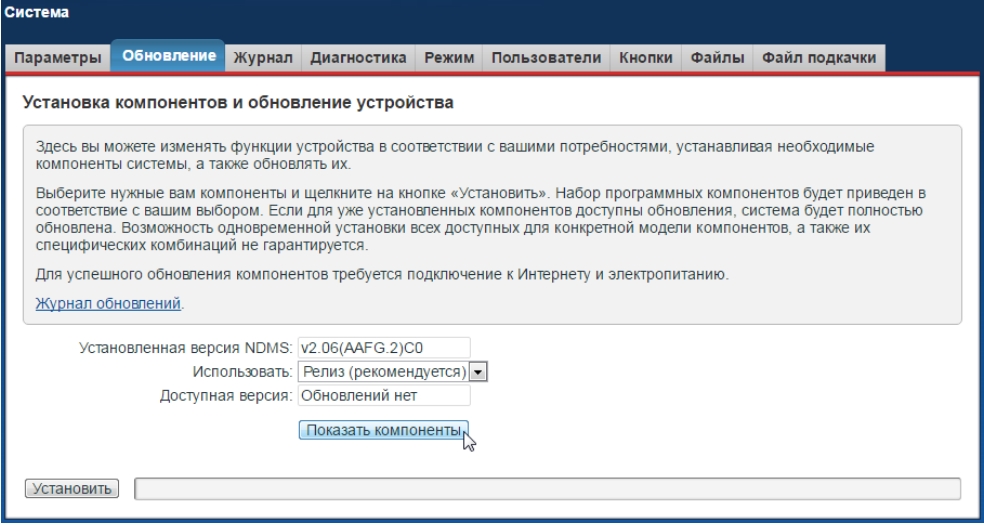

Или вы можете перейти в раздел «Система», нажать вкладку «Обновление», а затем нажать «Показать компоненты» ниже».

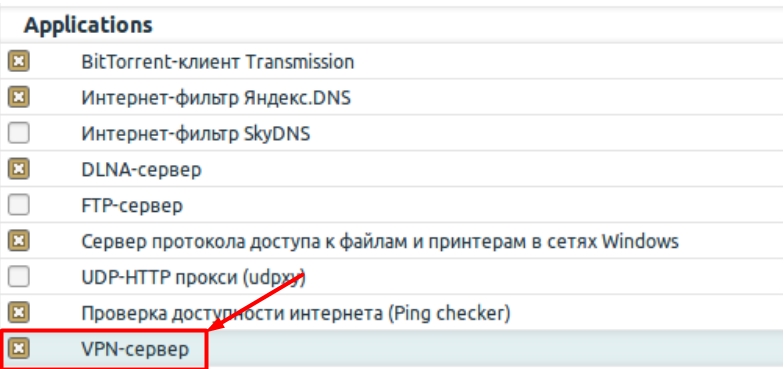

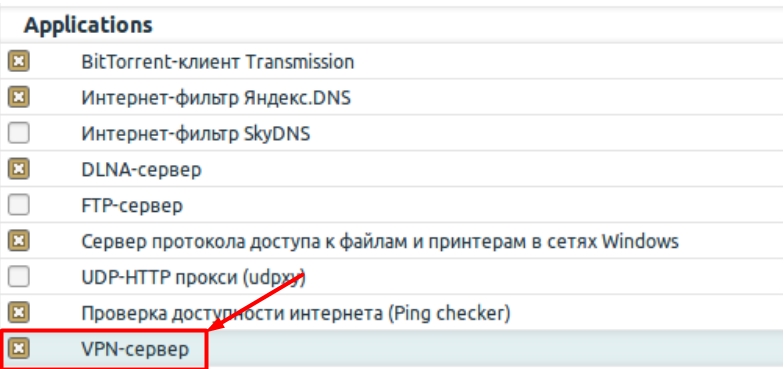

Найдите VPN-сервер и выделите его.

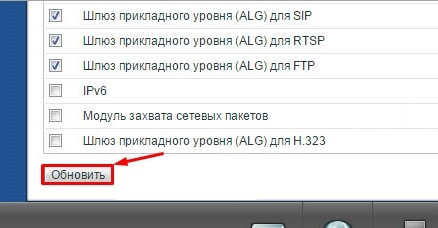

Затем нажмите кнопку «Обновить».

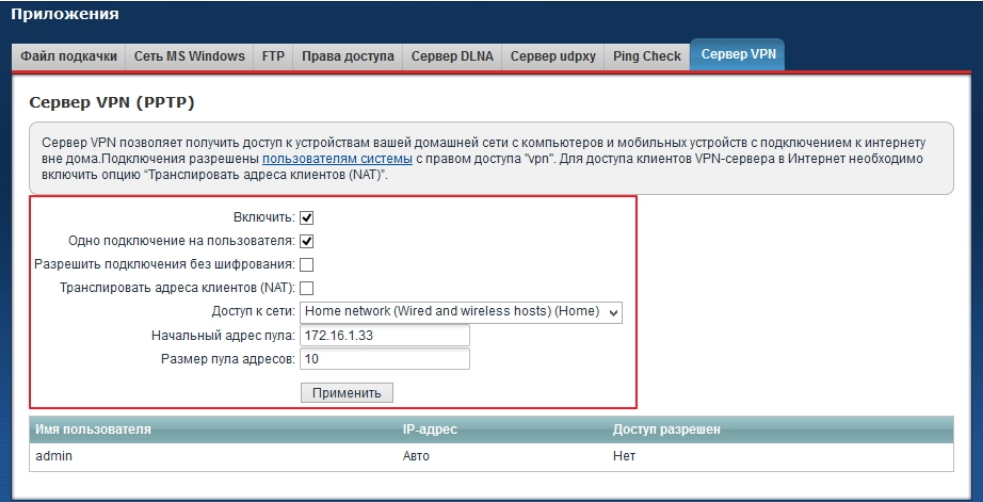

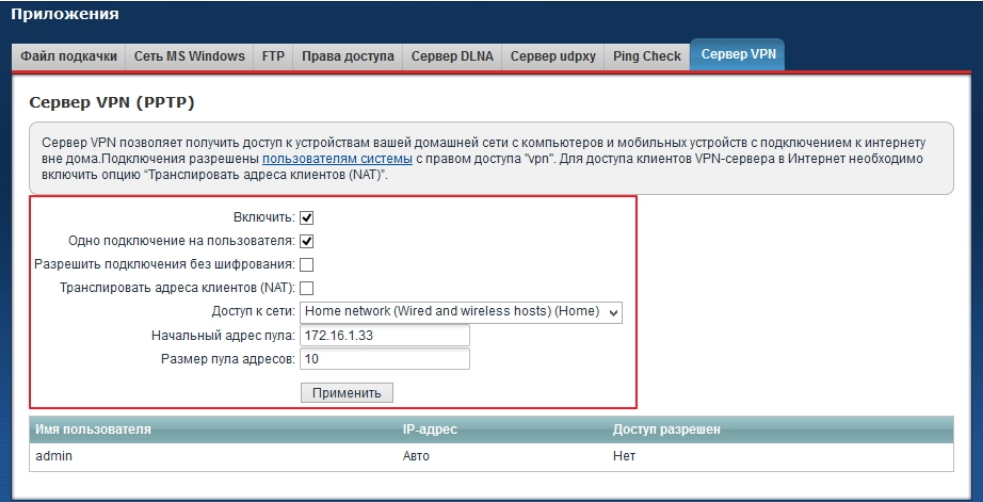

Теперь перейдите в «Приложения» и откройте вкладку «VPN-сервер» (если такой вкладки нет, значит компонент у вас не установлен). Включаем сервер. Установите флажок «Одно подключение на пользователя». В строке «Доступ к сети» нужно указать имя вашей локальной сети данного роутера; по умолчанию это «Домашняя сеть». Далее нужно указать начальный адрес пула — какой он? Это набор адресов, которые будут выдаваться клиентам, подключенным к этому серверу. Необходимо разделить разрешенную группу домашней сети «Домашняя сеть» и адресную группу VPN-сервера. Фактически вы можете использовать ту же подсеть, но другой пул. Например, для домашней сети группа будет 192.168.1.50-192.168.1.70. А здесь укажите начальную группу 192.168.1.200. Или сделать как я, только указать другой начальный адрес 172.16.1 33 из пула. А дальше указываем размер группы: так как максимальное количество клиентов 10, больше указывать не надо. В целях безопасности можно указать меньшее количество клиентов. «Translate Client Addresses (NAT)» — этот флажок необходим для того, чтобы клиенты VPN-сервера могли выходить в Интернет через этот маршрутизатор. Если вам нужен доступ только к локальной сети, снимите этот флажок можно указать меньшее количество клиентов. «Translate Client Addresses (NAT)» — этот флажок необходим для того, чтобы клиенты VPN-сервера могли выходить в Интернет через этот маршрутизатор. Если вам нужен доступ только к локальной сети, снимите этот флажок можно указать меньшее количество клиентов. «Translate Client Addresses (NAT)» — этот флажок необходим для того, чтобы клиенты VPN-сервера могли выходить в Интернет через этот маршрутизатор. Если вам нужен доступ только к локальной сети, снимите этот флажок.

Для удобства будем использовать учетную запись администратора, нажимаем на нее.

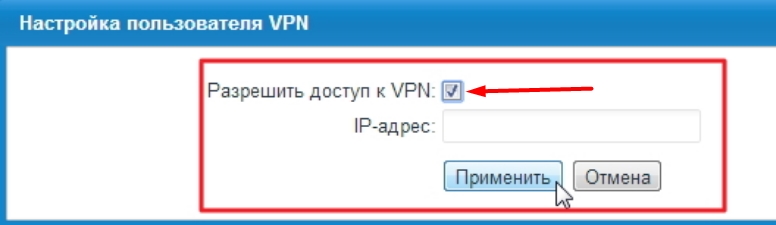

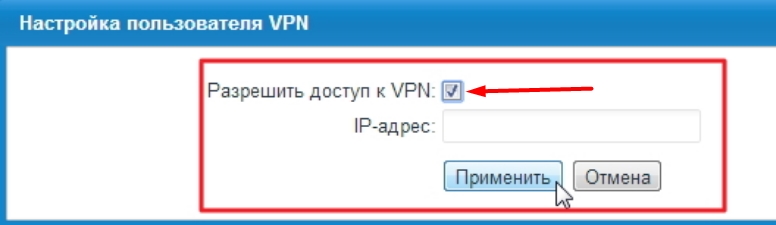

Как видите, в строке «Доступ разрешен» установлено значение «Нет», что означает, что данный пользователь не может быть использован для VPN-подключения. Давайте исправим это: Нажмите на эту учетную запись и установите флажок «Разрешить доступ к VPN».

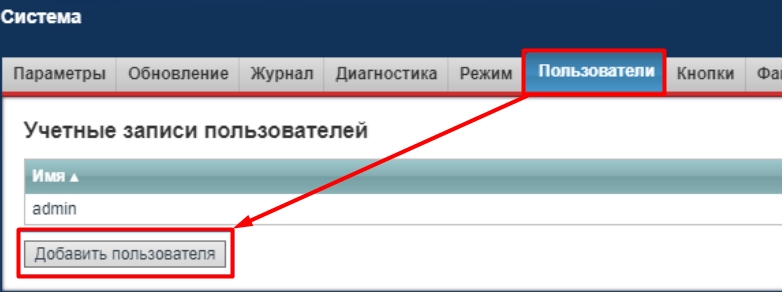

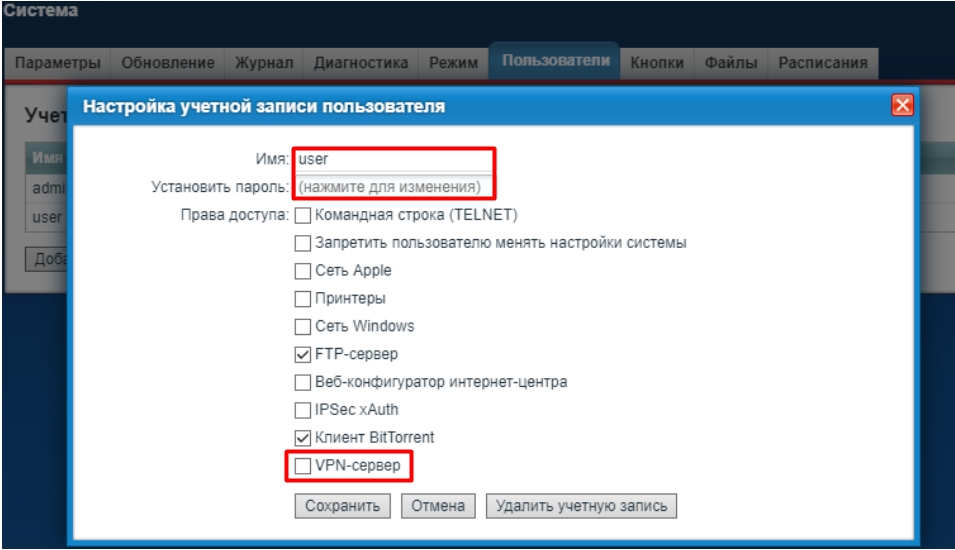

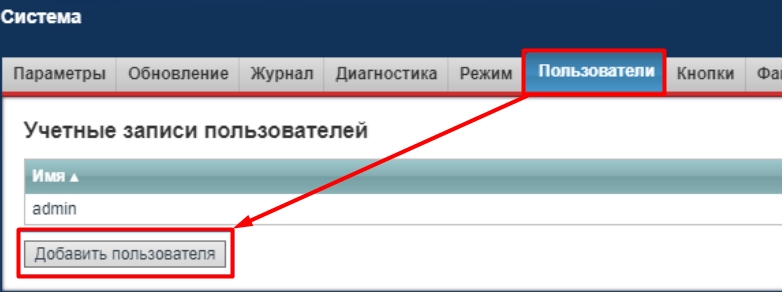

Пользователь admin может использоваться для нескольких подключений. Но если вам нужно несколько пользователей (в целях безопасности), перейдите в раздел «Система» — «Пользователи» и нажмите кнопку «Добавить.

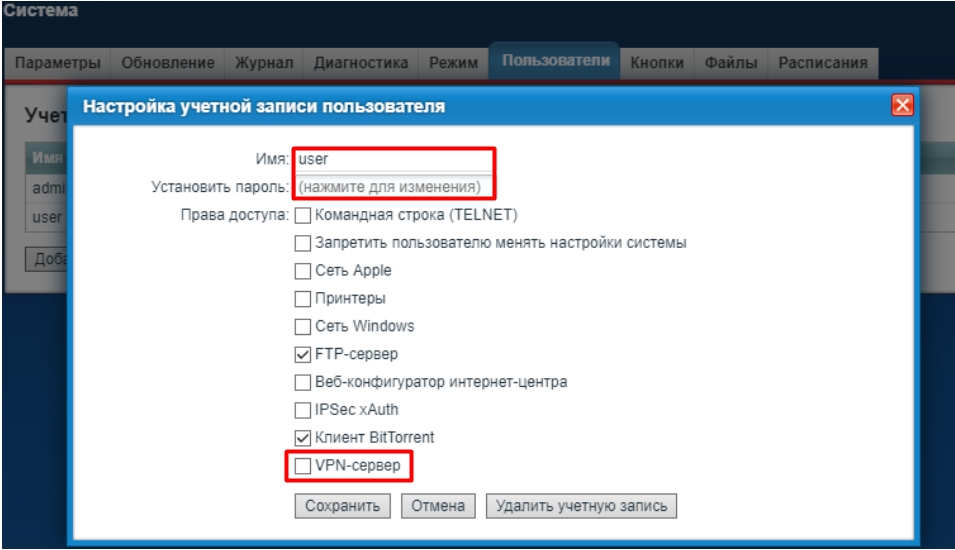

Укажите логин, пароль клиента, а также не забудьте указать доступ к «VPN серверу».

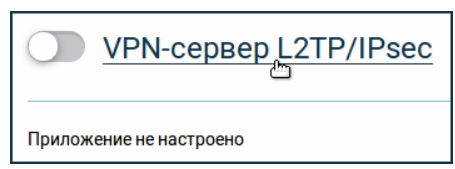

VPN-сервер L2TP/IPsec

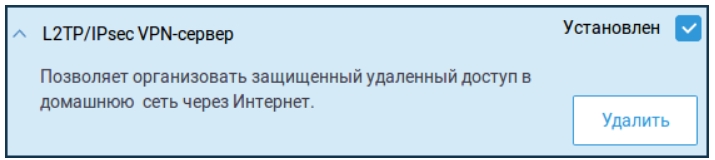

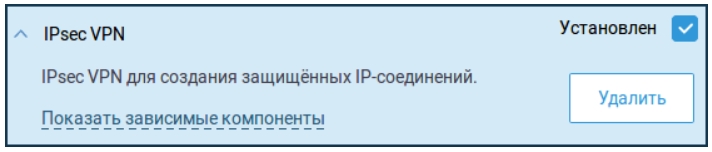

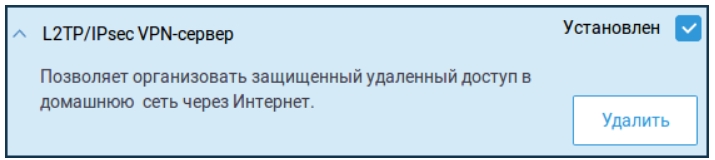

Установить компонент: «Общие настройки» — «Обновления и компоненты» — «Изменить набор компонентов». Находим компонент «L2TP/IPsec VPN server», ставим галочку и устанавливаем, если он не установлен.

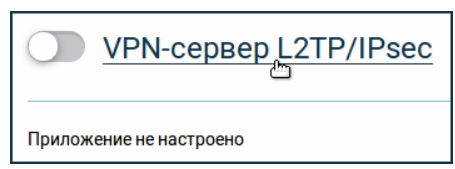

В приложениях активируем наш VPN.

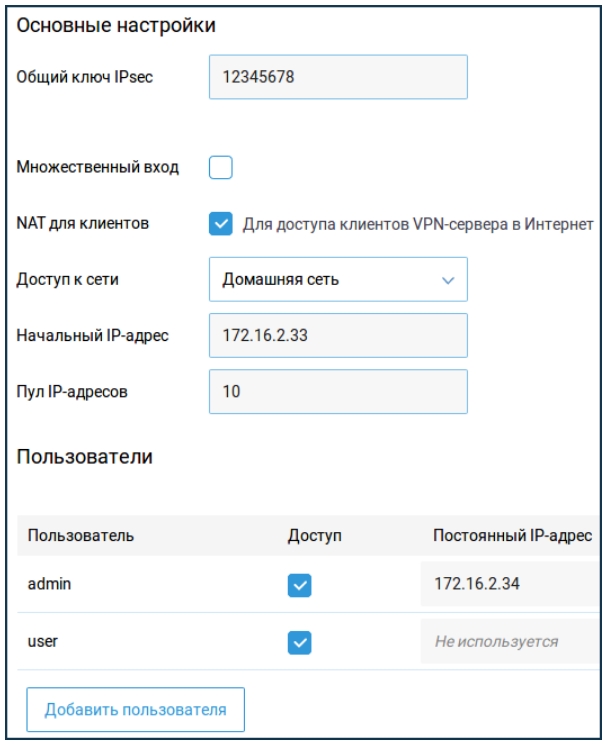

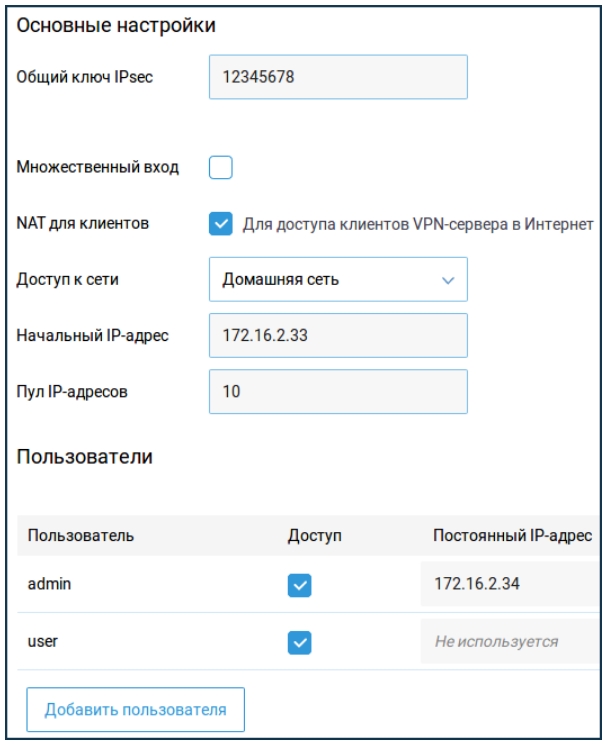

Теперь вводим данные:

Открытый ключ IPsec — укажите любой ключ.

Множественный вход — использовать одну учетную запись на разных компьютерах.

NAT для клиента: чтобы подключенные клиенты могли выходить в Интернет в этой сети.

Доступ к сети — указываем «Домашняя сеть».

Начальный IP-адрес — это адреса локальной сети, которые будут выдаваться клиентам VPN. Они не должны совпадать с адресами, уже зарезервированными в вашей локальной сети. Поэтому лучше указать другой пул приватных адресов.

Пул IP-адресов: максимальное количество поддерживаемых клиентов — 10.

В поле «Пользователь» вы можете создать новых пользователей, которые будут подключаться к VPN. Для тестирования можно использовать администратора (admin).

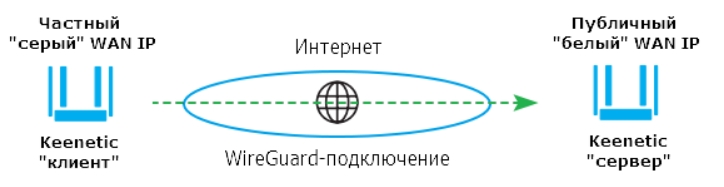

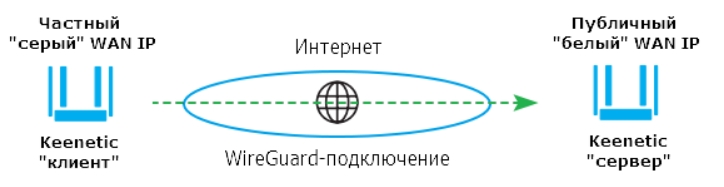

VPN WireGuard

WireGuard был добавлен в KeeneticOS 3.3 и работает только с новой прошивкой. Аналогично, этот виджет работает только между двумя интернет-центрами Keenetic. Наше соединение также можно назвать «Site-to-Site VPN». Если у одного из роутеров белый IP, лучше использовать его как сервер. По сути, мы будем объединять две сети в виртуальную локальную сеть.

И еще очень важный момент, мы будем производить настройки одновременно на двух роутерах. То есть веб-интерфейс должен открыться сразу. Например, настроим «Сервер» с компьютера, а «Клиент» с телефона. Но ничего страшного, если вы настроите туннель между роутерами, находящимися в разных точках мира.

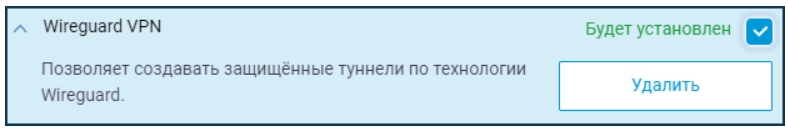

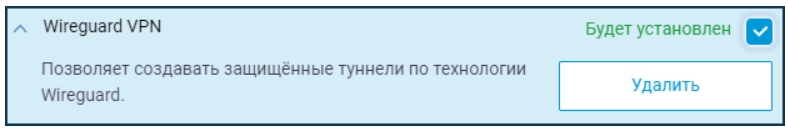

«Общие настройки» — «Обновления и компоненты» — нажимаем «Изменить набор компонентов» и устанавливаем наш компонент.

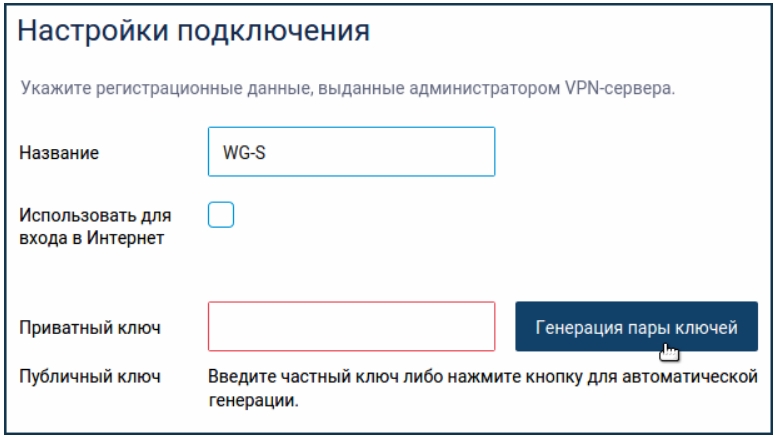

Перейдите в: «Другие подключения» — «WireGuard» — нажмите кнопку «Добавить.

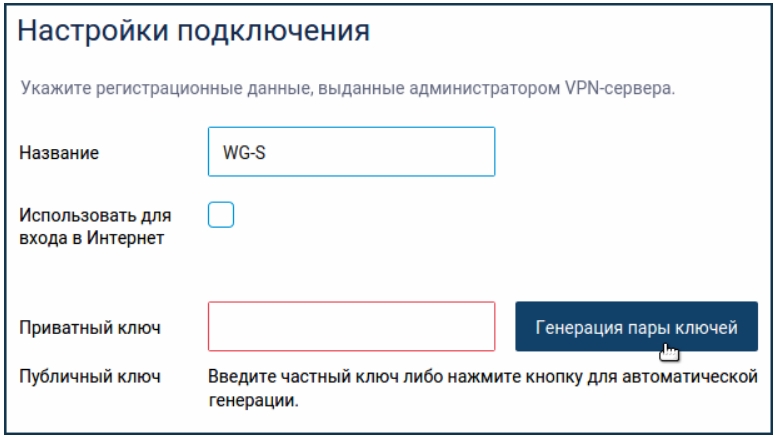

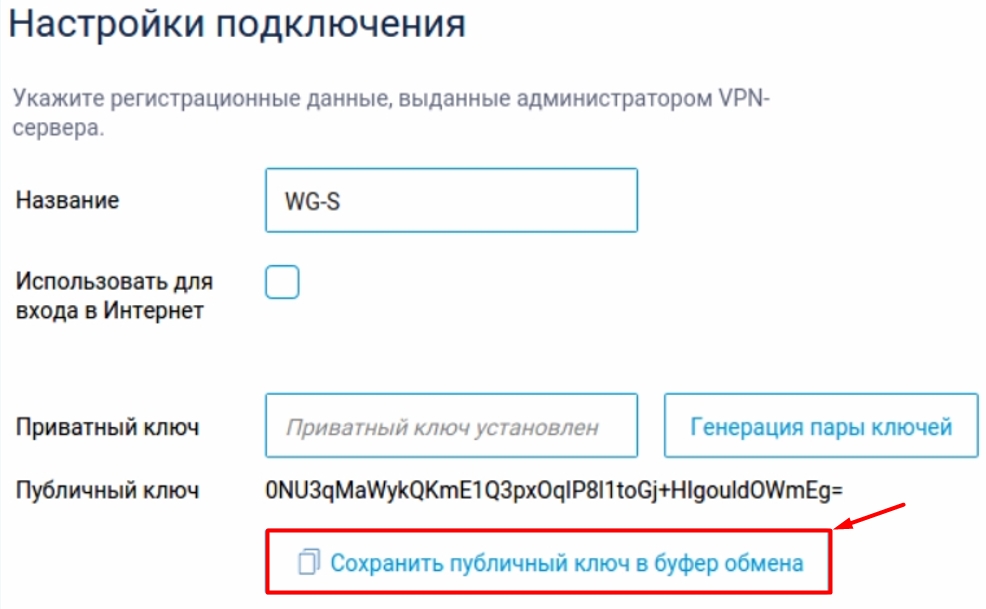

Введите имя на английском языке в поле Имя. В качестве примера я введу «WG-S» (Сервер) в один и «WG-CL1» (Клиент) во второй. При этом оба окна должны быть открыты.

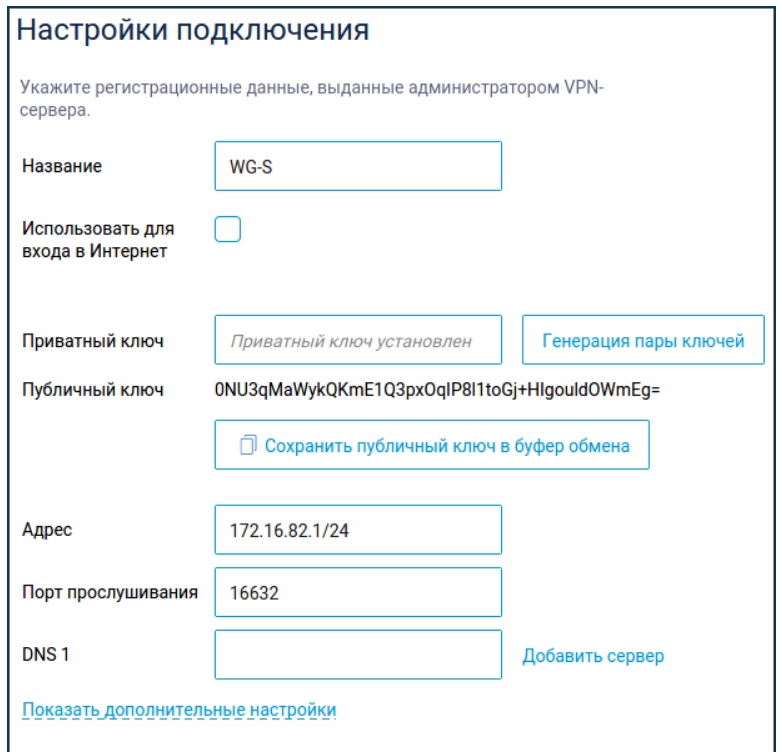

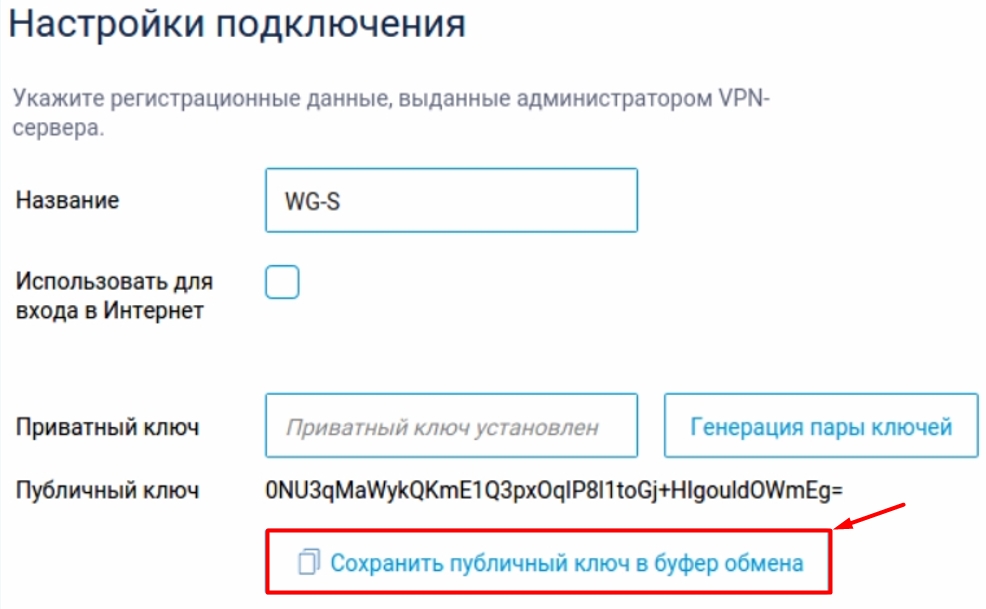

Нажмите «Сгенерировать пару ключей».

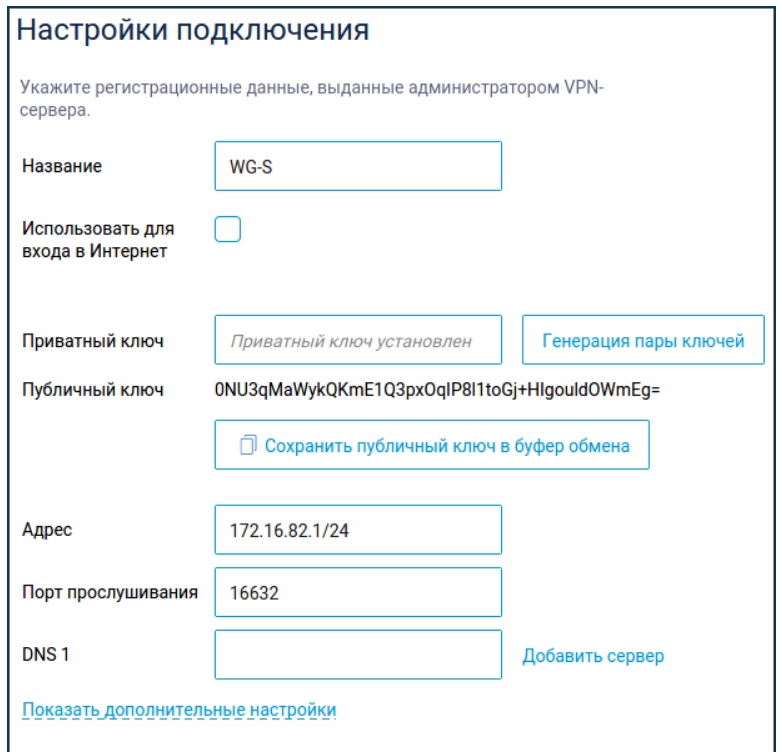

В поле «Адрес» вводим IP туннеля с битовой маской, можно указать любую группу из приватного диапазона:

10.0.0.0 — 10.255.255.255 (маска 255.0.0.0 или /8)

172.16.0.0 — 172.31.255.255 (маска 255.240.0.0 или /12)

192.168.0.0 — 192.168.255.255 (маска 255.255.0.0 или /16)

100.64.0.0 — 100.127.255.255 (маска 255.192.0.0 или /10)

Короче говоря, частные адреса — это те, которые используются только в локальной сети и не находятся в Интернете. В качестве примера я использовал 172.16.82.1/24. Также указываем номер порта 16632, по нему будет идти соединение от клиента к серверу. Маршрутизатор откроет его автоматически, поэтому вам не нужно повторно отправлять его. Нажмите кнопку «Добавить».

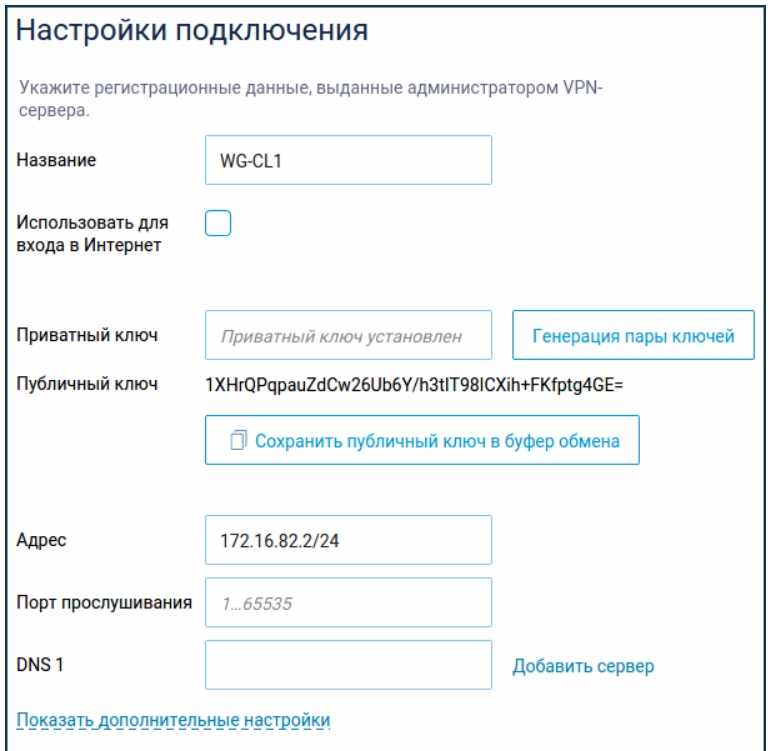

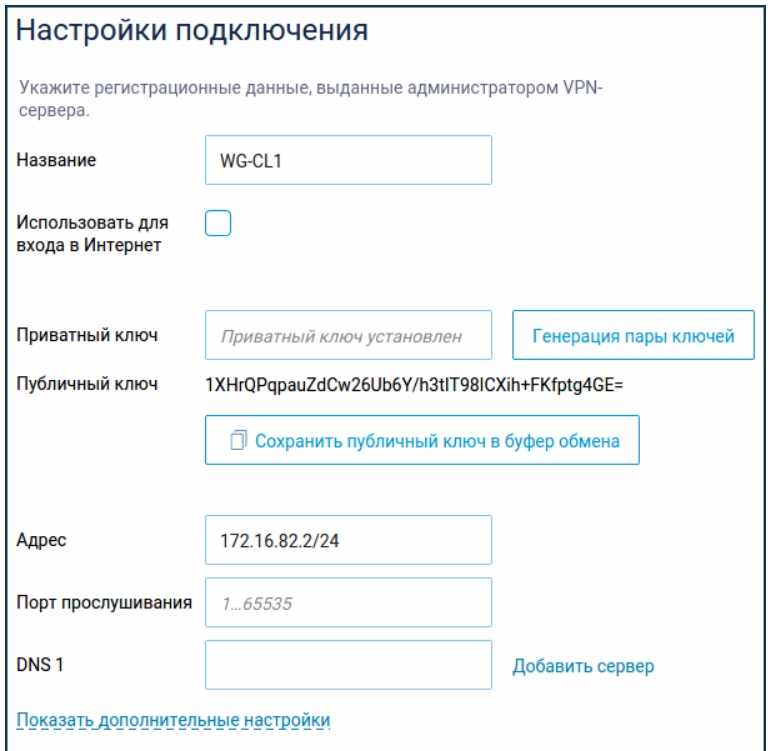

Перейдите на вкладку роутер-клиент (WG-CL1). Добавляем соединение, вводим имя «WG-CL1», нажимаем «Сгенерировать пару ключей» и сразу нажимаем «Сохранить публичный ключ в буфер обмена».

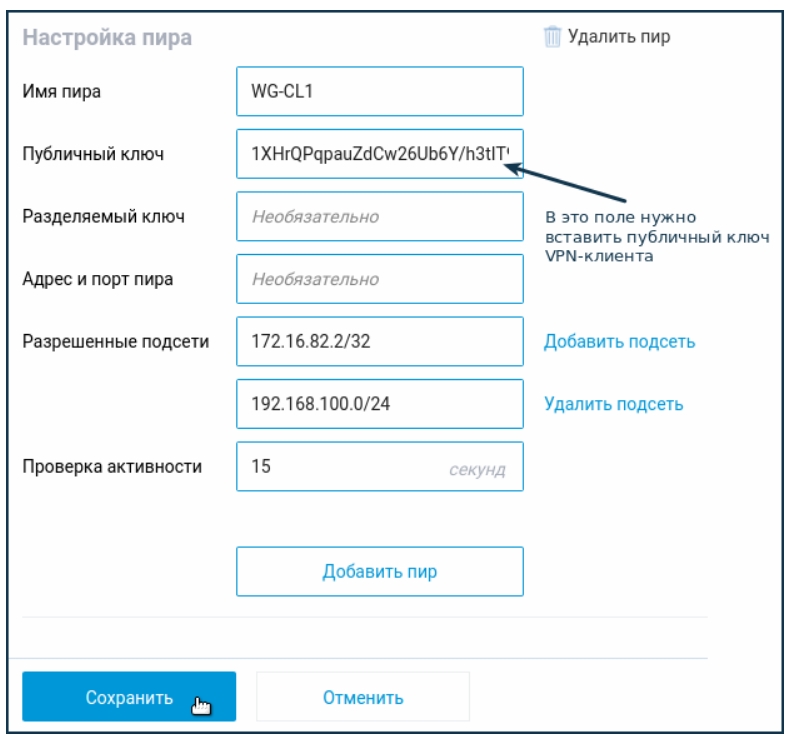

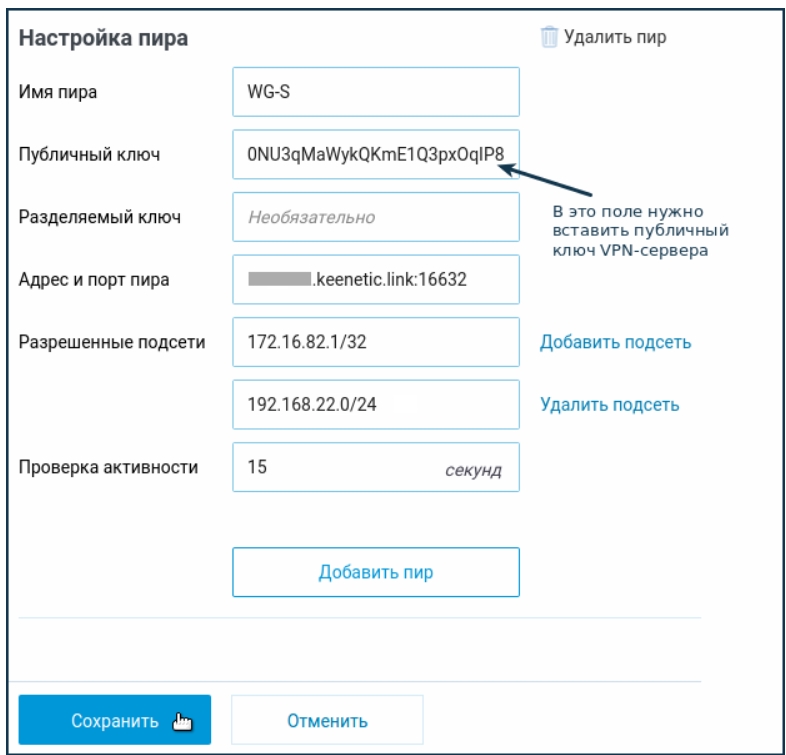

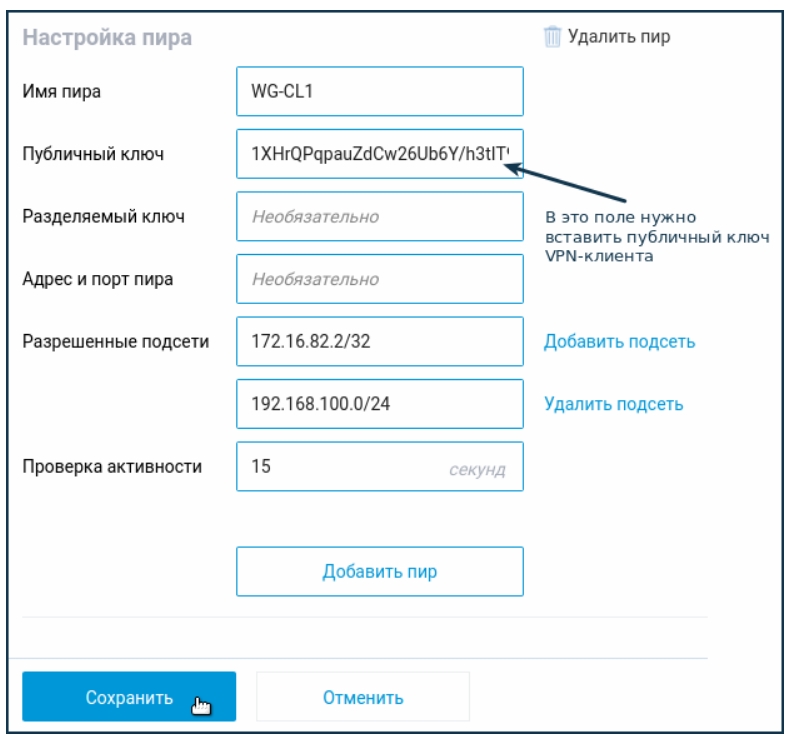

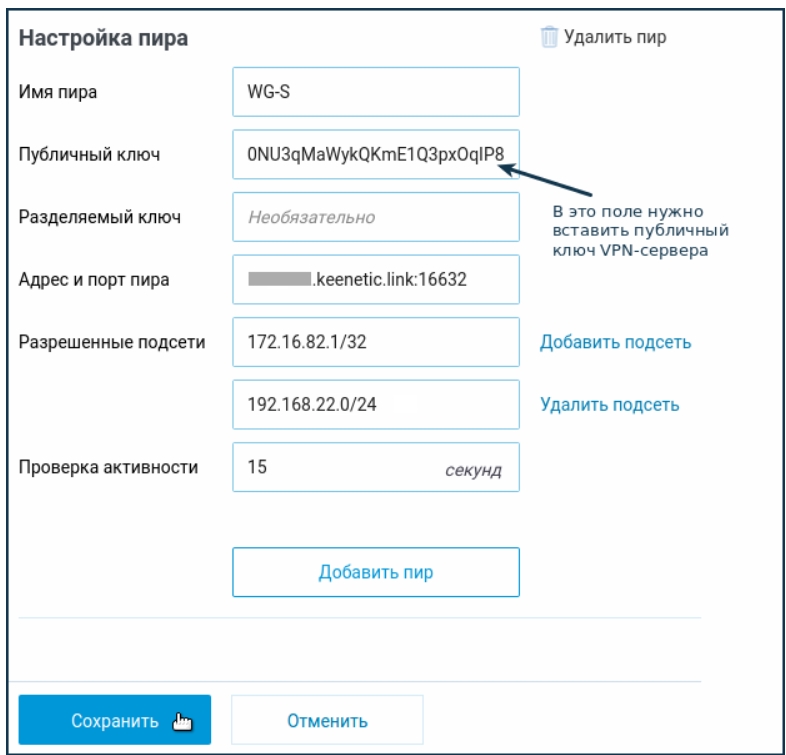

Теперь нужно вернуться в настройки сервера, там откроется окно «Peer Settings», вводим данные (при этом ни в коем случае не закрывать настройки клиентского роутера):

Имя узла: укажите точное имя, которое вы указали на клиенте.

Публичный ключ: вставляем из буфера, тот, что мы получили от клиента. Если вы настраиваете роутеры в разных местах, ключ можно отправить по почте или курьером.

Разрешенные подсети — Здесь нужно ввести локальный пул адресов нашего клиента. То есть те адреса, по которым можно получить доступ к серверу. То есть нам нужно указать адрес туннеля, который будет прописан на клиенте. На сервере указываем 172.16.82.1. В клиенте мы тогда укажем адрес 172.16.82.2, значит указываем его здесь. И в качестве настройки маски мы также набрали / 32. И не забудьте указать локальный пул адресов клиента: 192.168.100.0/24.

Проверка активности: установите 15 секунд.

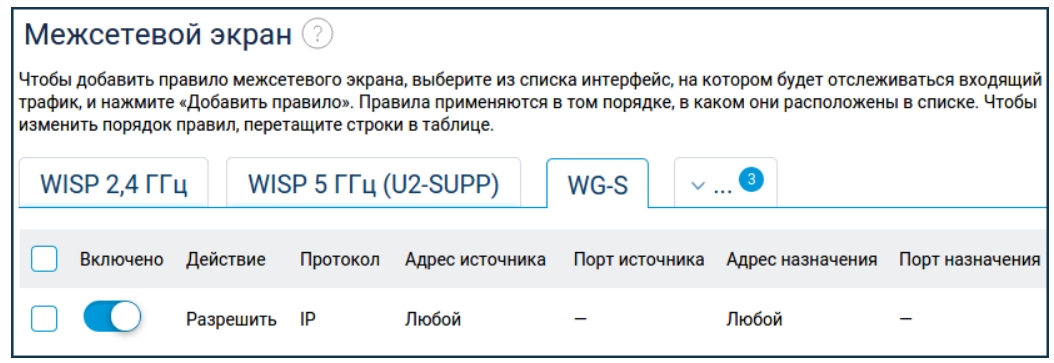

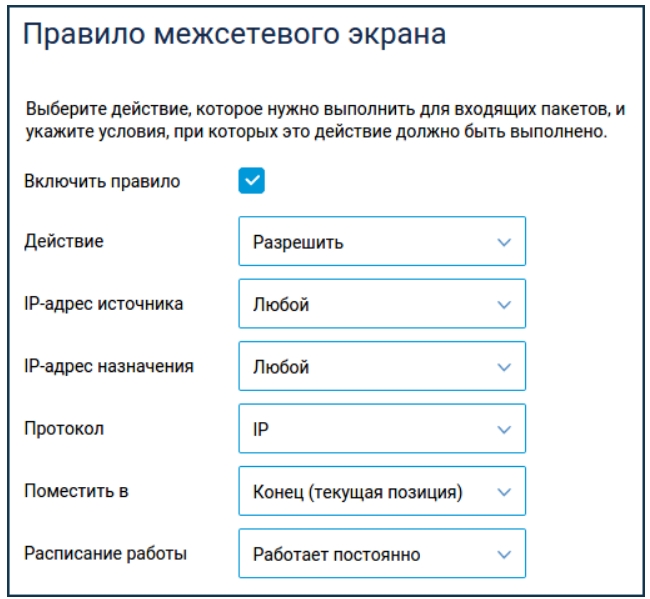

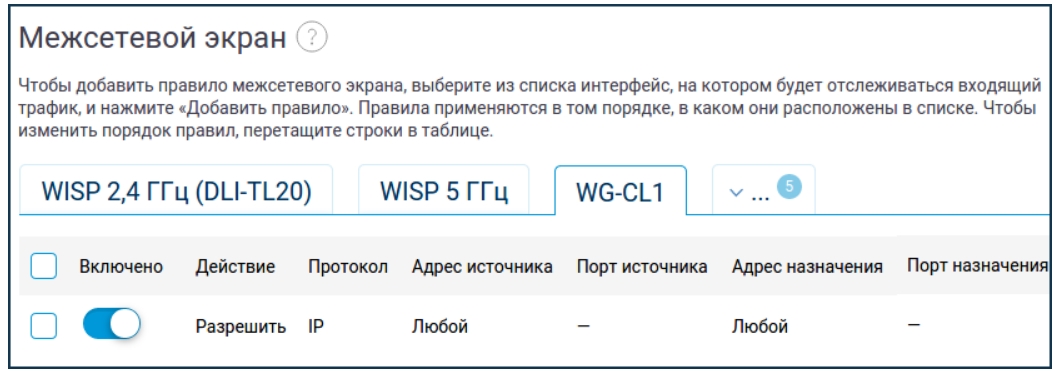

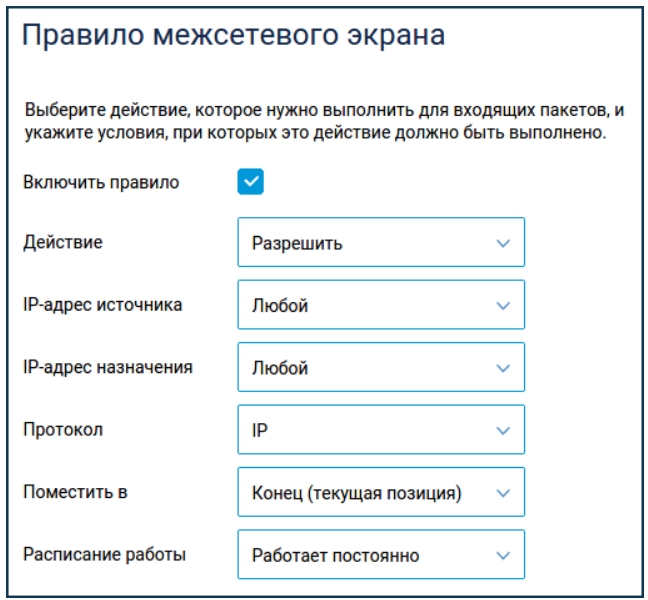

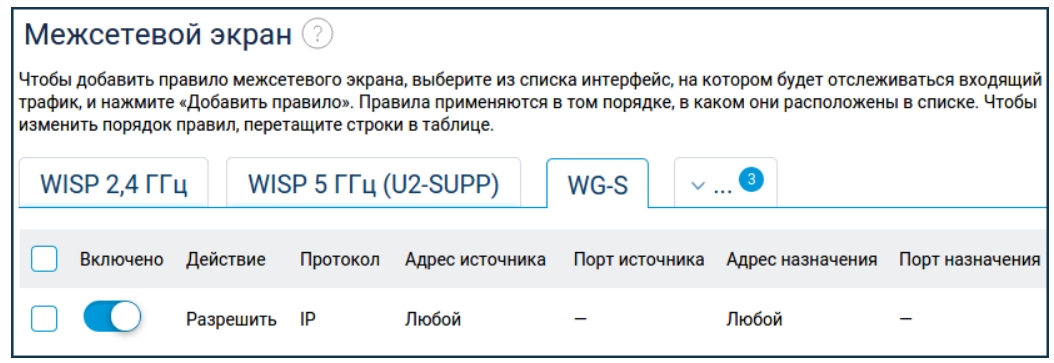

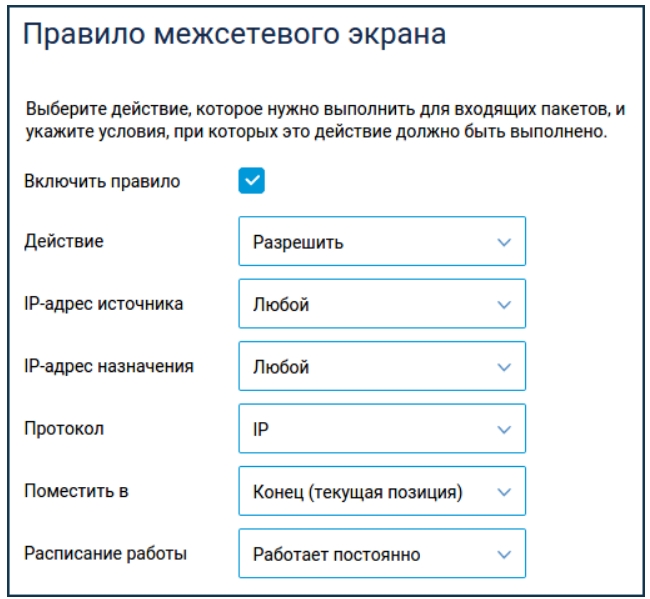

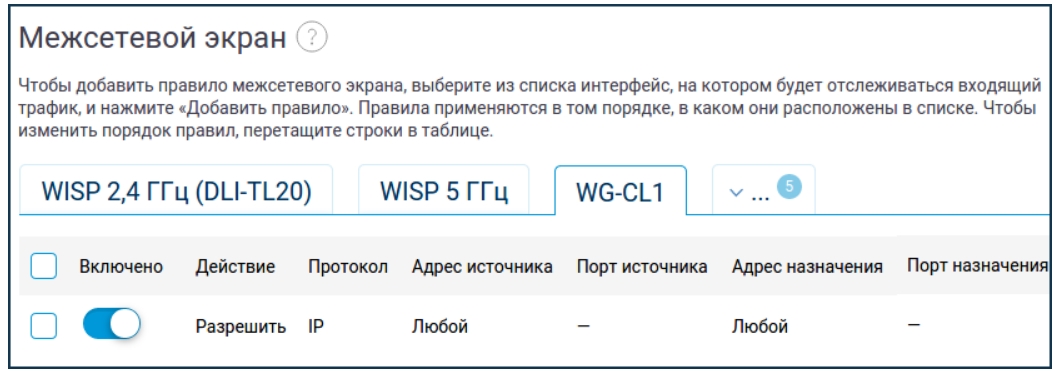

Это еще не все, вам нужно настроить «Брандмауэр» — перейдите в этот раздел. Открываем вкладку нашего подключения и добавляем правило, чтобы доступ к клиенту и серверу был разрешен извне.

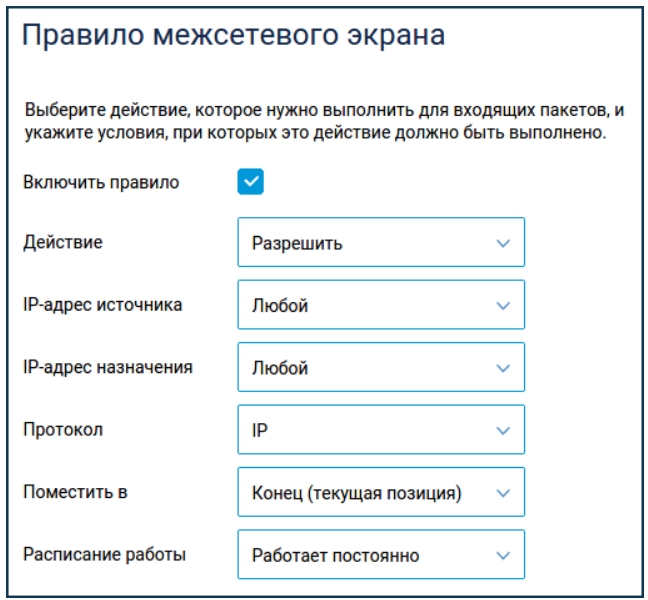

Выставляем настройки как на изображении ниже, только разрешаем все.

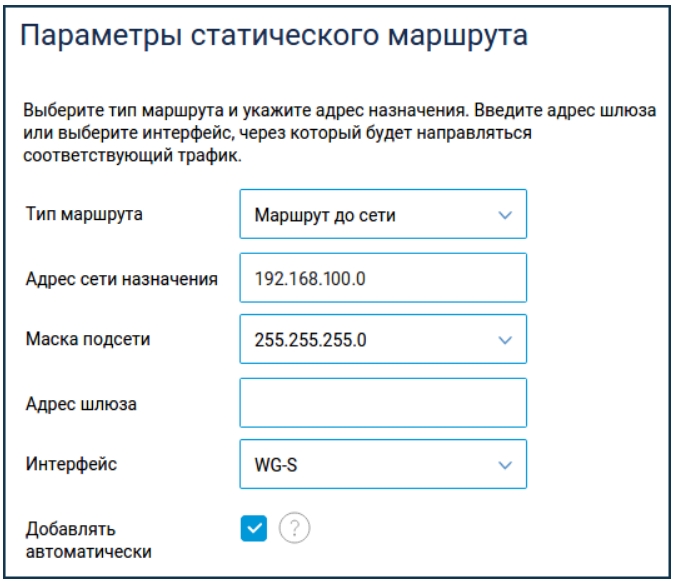

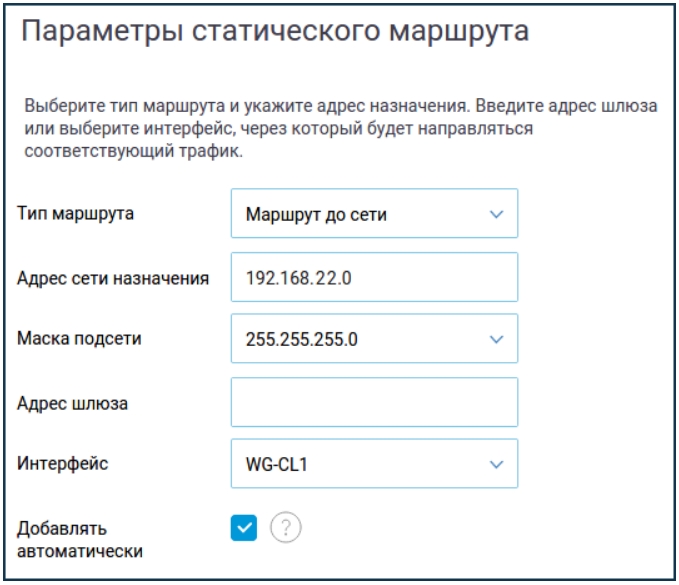

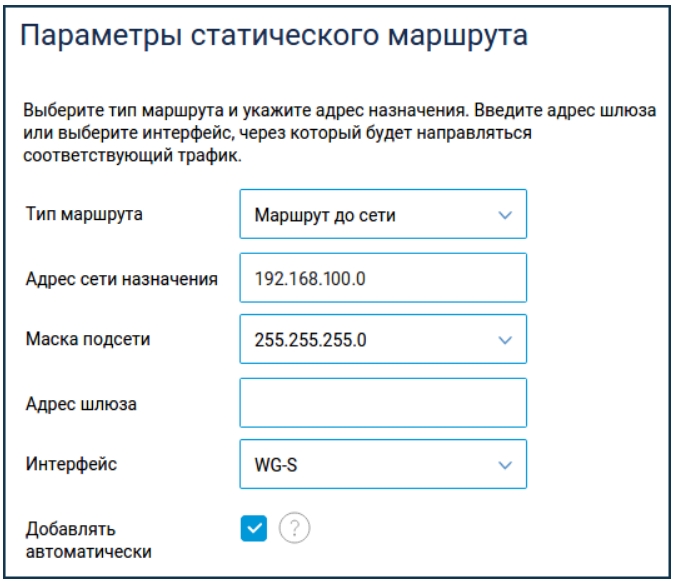

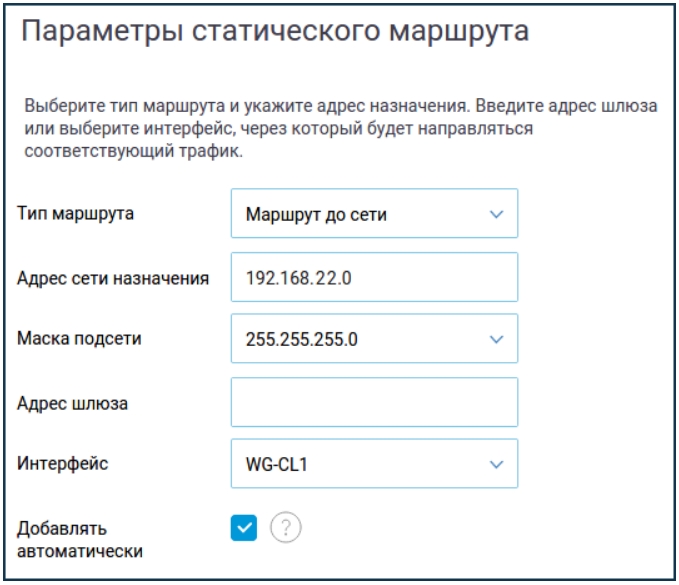

Теперь нужно прописать статический маршрут для нашего туннеля — «Маршрутизация» — «Добавить маршрут»:

Тип маршрута: Маршрут к сети.

Сетевой адрес назначения: укажите группу клиентских маршрутизаторов.

Маска подсети — 255.255.255.0

Интерфейс: Указываем наше созданное соединение WG-S.

Вернитесь к созданному нами соединению и нажмите кнопку сохранения ключа; мы введем его в конфигурации клиентского маршрутизатора.

Перейдите на вкладку настроек клиентского роутера, введите имя. Введите адрес туннеля в поле адреса. На серверной машине указываем 172.16.82.1, здесь указываем 172.16.82.2. И не забудьте указать /24. Добавляем вечеринку.

Теперь настраиваем пару:

Имя узла: указывает, что находится на сервере.

Публичный ключ: вставляем тот, который получаем, тоже с сервера.

Адрес и порт пары — здесь указываем внешний IP или созданный нами ранее DDNS. Я использую KeenDNS. После этого ставим двоеточие и указываем порт, который используем на сервере. Например: Keinetic.link:16632

Разрешенные подсети: укажите подсеть туннеля сервера 172.16.82.1/32. Не забудьте указать пул адресов локальных машин сервера. У меня 192.168.22.0/24.

Проверить активность — тоже поставить 15.

Теперь нужно настроить брандмауэр. Добавляем правило.

Здесь конфигурация такая же, как и на сервере.

Теперь добавляем статический маршрут как на сервере. Все настройки одинаковые, кроме:

Сетевой адрес назначения: укажите начальный адрес локального пула устройств сервера.

Интерфейс: Здесь мы указываем интерфейс WG-CL1, через который мы подключаемся к туннелю.

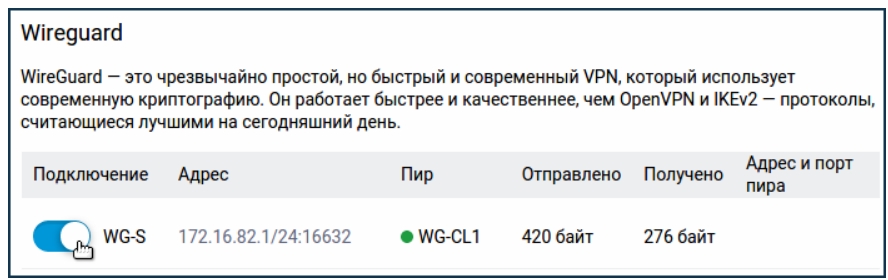

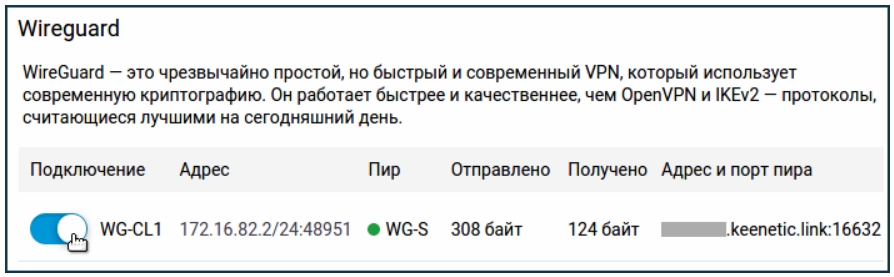

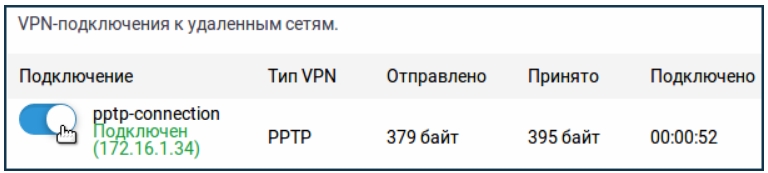

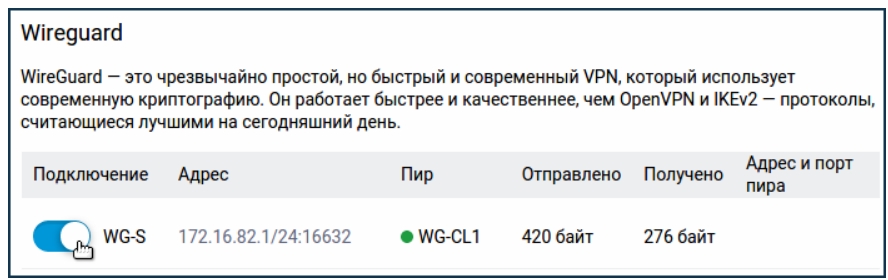

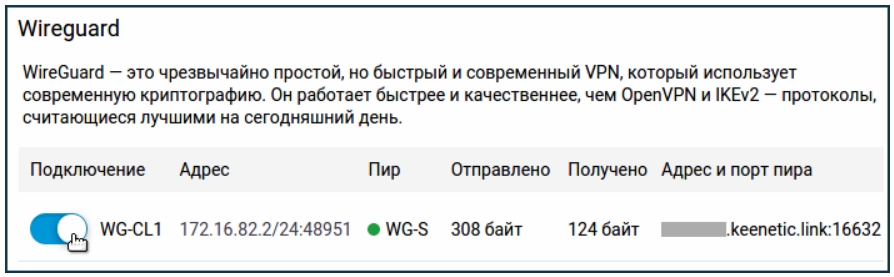

Если вы все сделали правильно, то во вкладке «Wireguard» на обоих устройствах в графе «Peer» вы увидите зеленый кружок с именем второго роутера.

ШАГ 4: Подключение к VPN

Роутер ZyXEL Keenetic

ПРИМЕЧАНИЕ! Если вы не настроили VPN-сервер и хотите подключиться к общедоступному, вы можете попробовать бесплатный VPN для Японского университета; подробно описано здесь. Также есть настройка с регулировками.

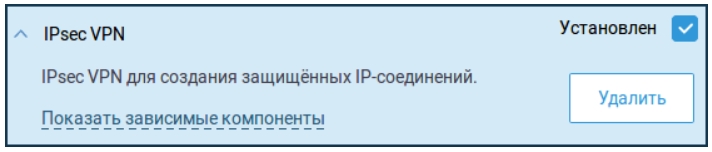

Убедитесь, что компонент «IPsec VPN» установлен, если вы настроили соединение L2TP/IPSec. Если вы настроили PPTP, то ничего делать не нужно, так как этот компонент уже установлен по умолчанию.

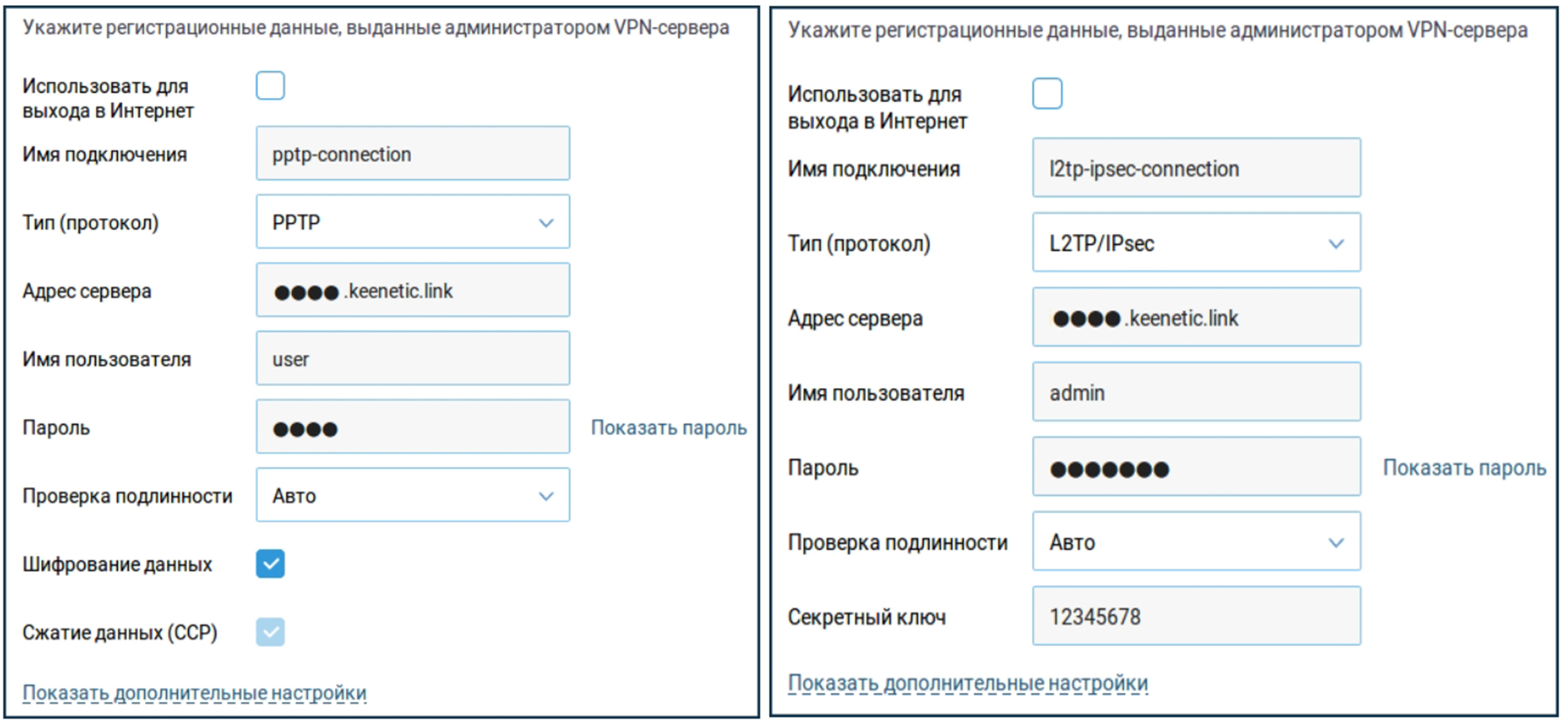

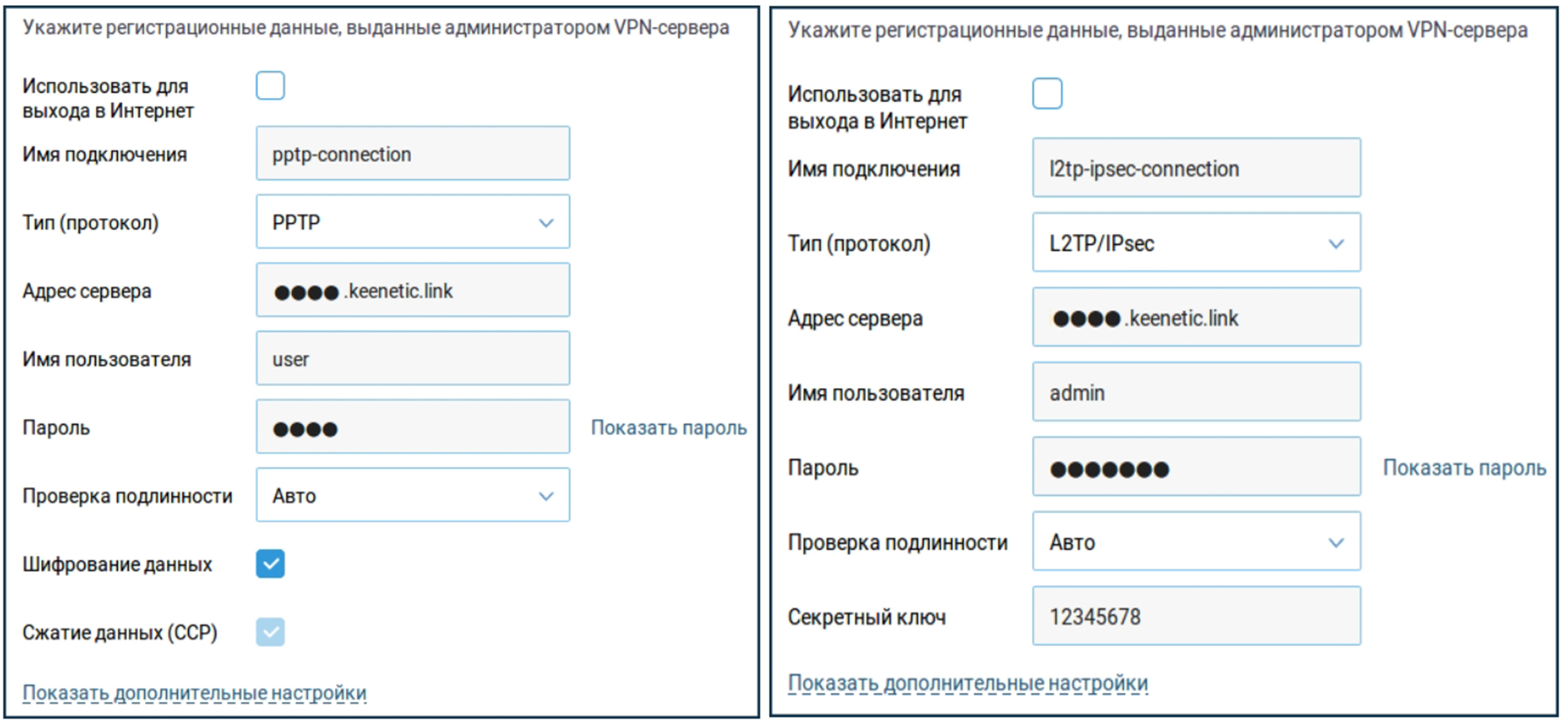

Перейдите в раздел «Другие подключения» — «VPN-подключения», нажмите «Добавить подключение». Теперь войдите в настройки:

- Имя подключения: укажите любое имя.

- Тип (протокол) — PPTP.

- Адрес сервера — это наш DDNS или ваш статический IP.

- Логин и пароль: указываем учетную запись, которую используем для VPN.

- Для L2TP/IPsec также необходимо указать секретный ключ, который мы создали.

После того, как вы вошли в настройки, сохраните все и не забудьте включить подключение.

Windows

Есть небольшая проблема в том, что интернет-центр использует тип шифрования MPPE с 40-битным ключом; это связано с законодательством Российской Федерации, Беларуси и Казахстана. А в операционной системе Windows используется 128-битный ключ. Если вы начнете настраивать прямо сейчас, соединение не будет установлено. Но есть два варианта. Во-первых, мы изменим некоторые настройки на маршрутизаторе. Второй — изменить настройки в Windows.

ВНИМАНИЕ! Выберите только один из двух вариантов.

Изменить настройки роутера

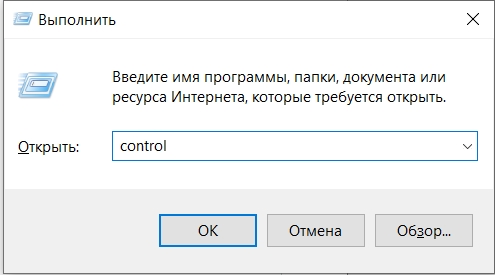

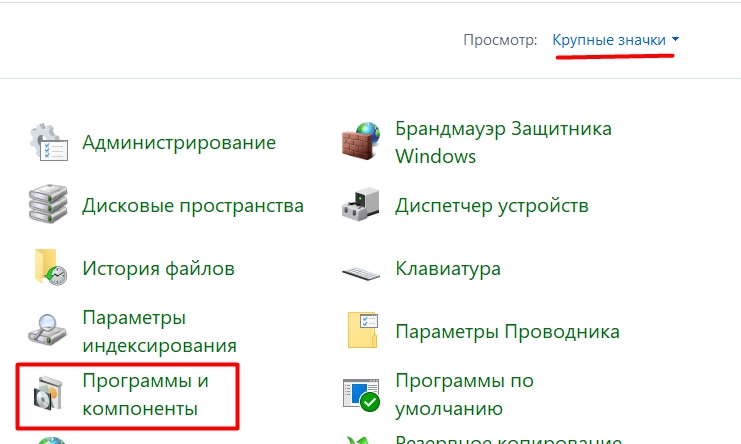

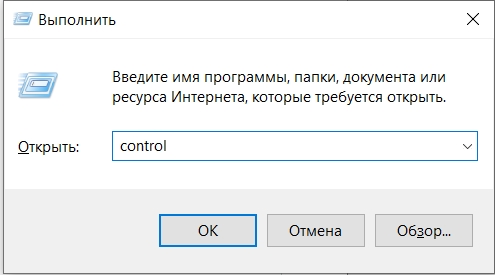

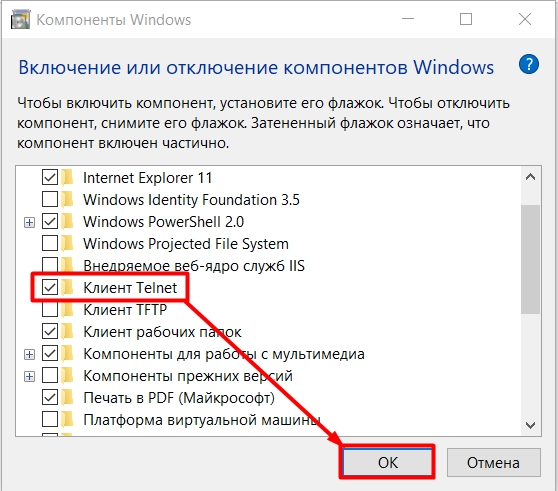

Нам нужно включить Telnet в Windows; для этого зайдите в «Панель управления». В Windows 10 нажмите кнопки «Win» и «R» и введите команду:

контроль

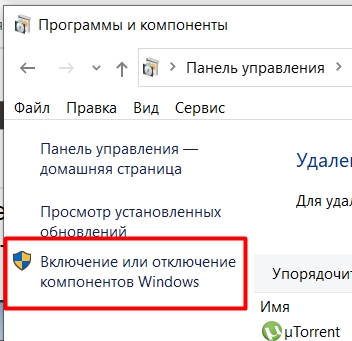

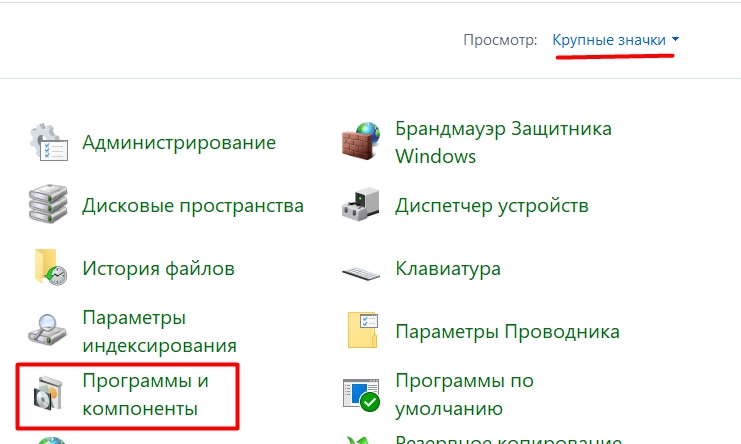

«Программы и характеристики».

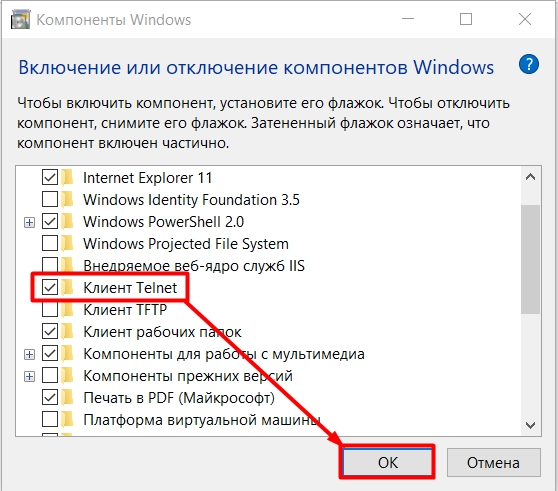

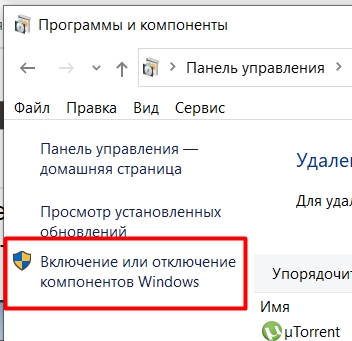

«Включить или отключить функции Windows».

Включите клиент Telnet».

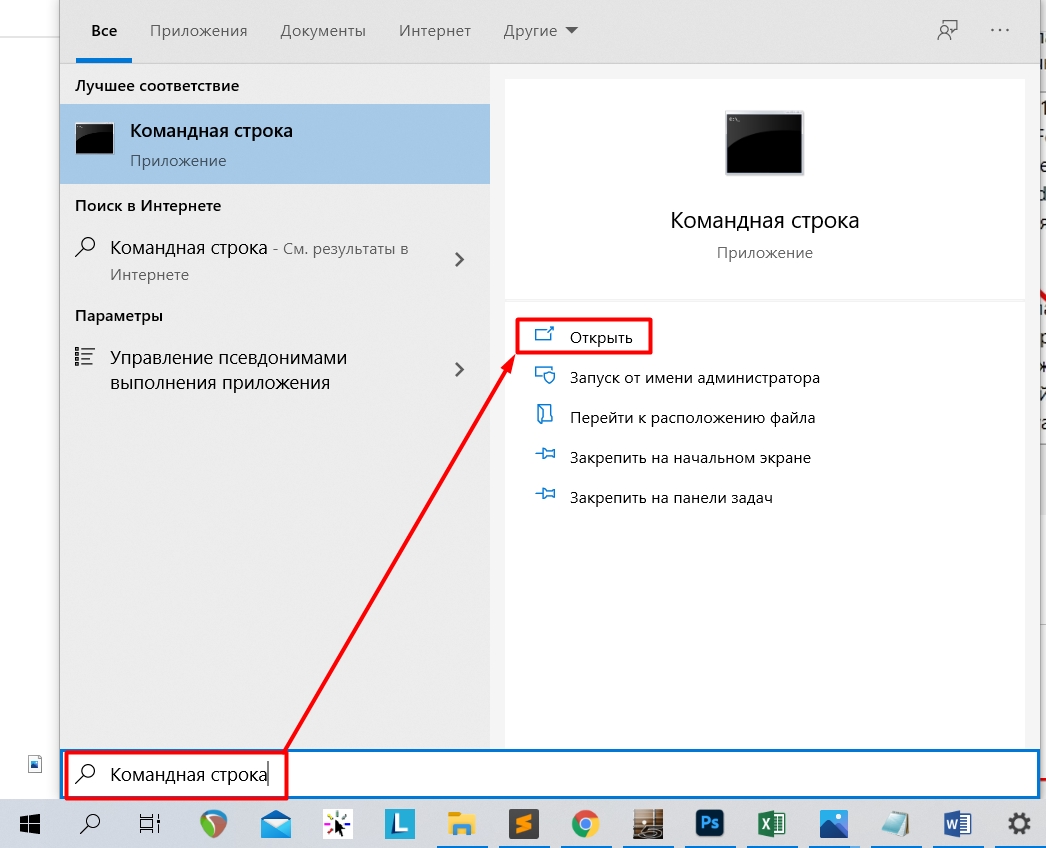

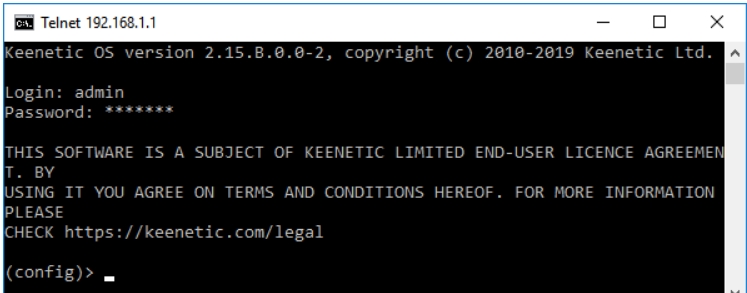

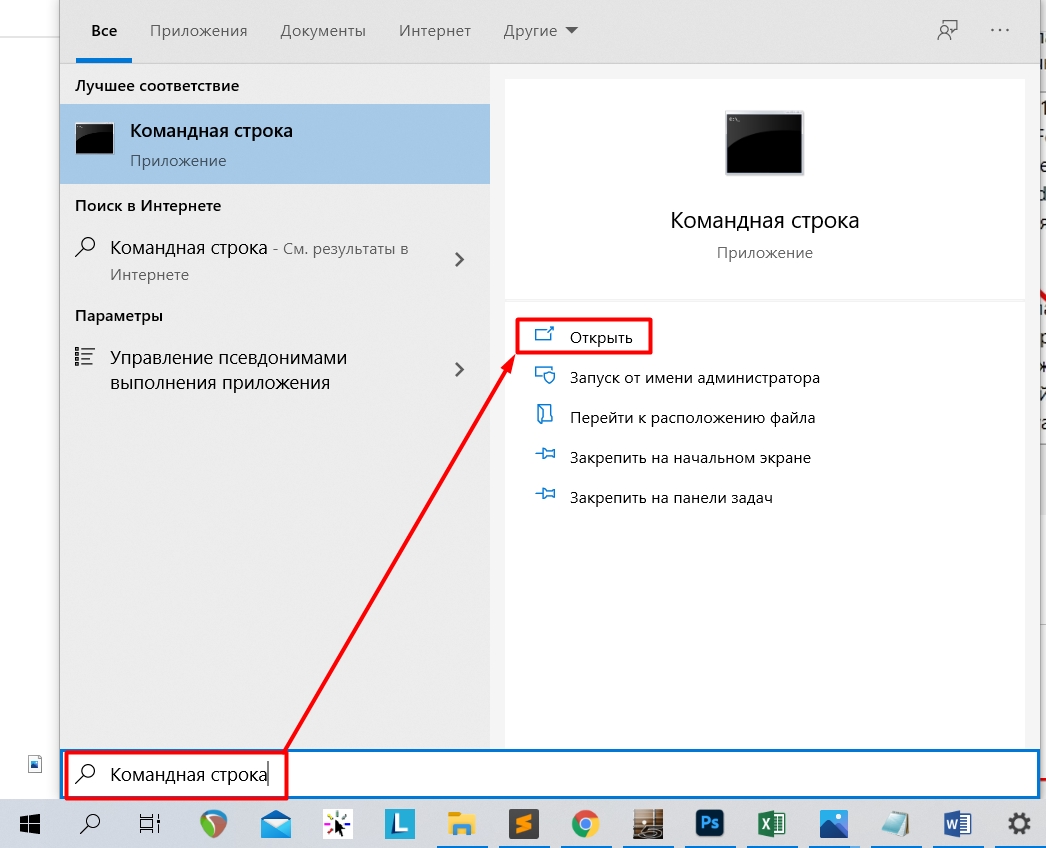

Запускаем командную строку через поиск.

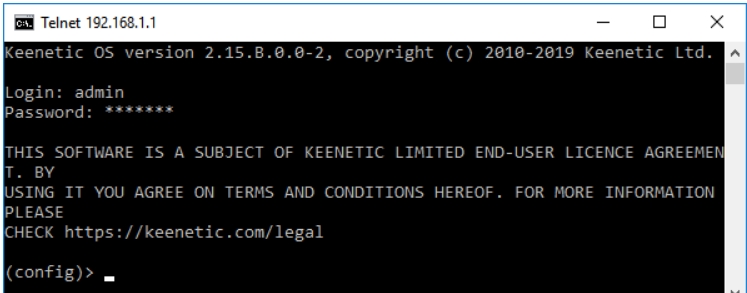

Введите команду для входа в роутер.

телнет 192.168.1.1

Затем введите пароль от админки роутера.

Вводим команды:

vpn сервер mppe 128

сохранение конфигурации системы

выход

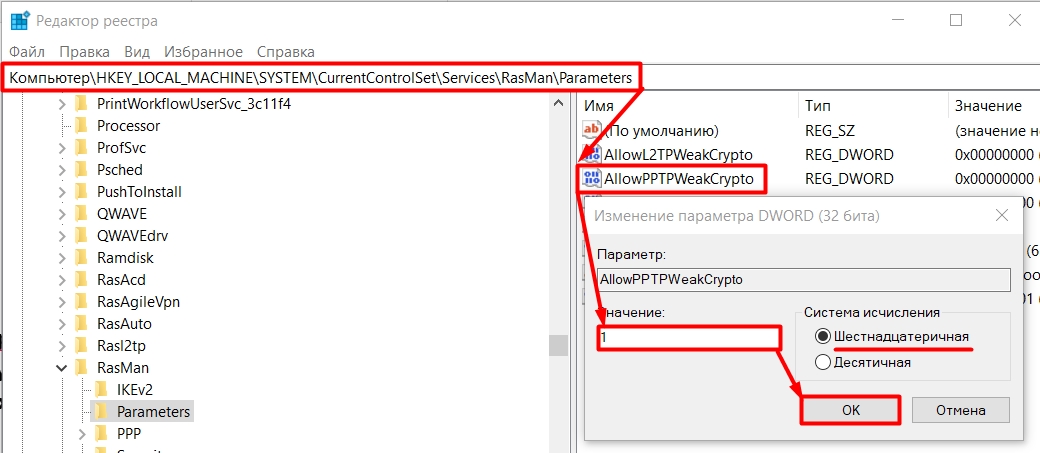

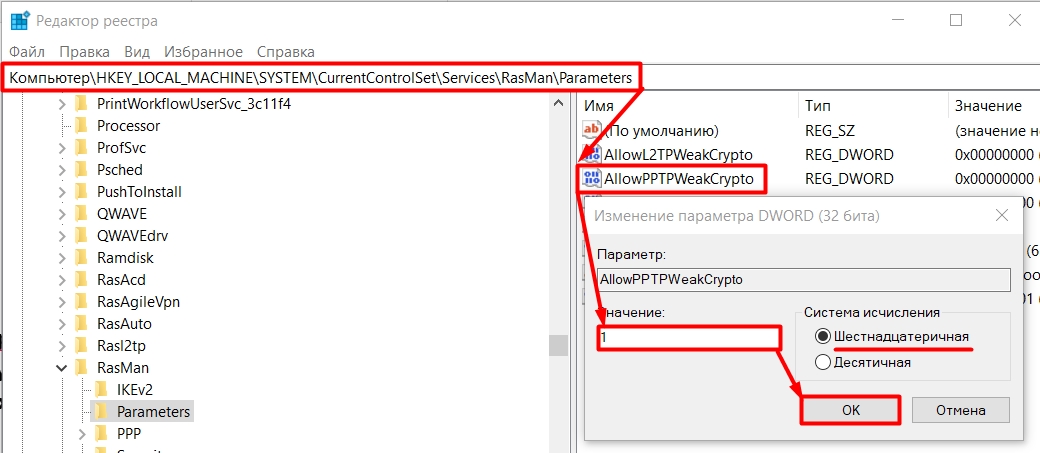

Изменить настройки в Windows

Заходим в редактор реестра — нажимаем кнопки «Win» и «R» и вводим команду:

regedit

Скопируйте путь:

HKEY_LOCAL_MACHINE\System\CurrentControlSet\Services\Rasman\Parameters

И вставьте его в верхнюю строку. Или вы можете совершить поездку самостоятельно.

Находим параметр «AllowPPTPWeakCrypto», открываем его и меняем на 1.

Нажмите ОК».

Перезагружаем компьютер.

Теперь перейдем к подключению.

Окна 10

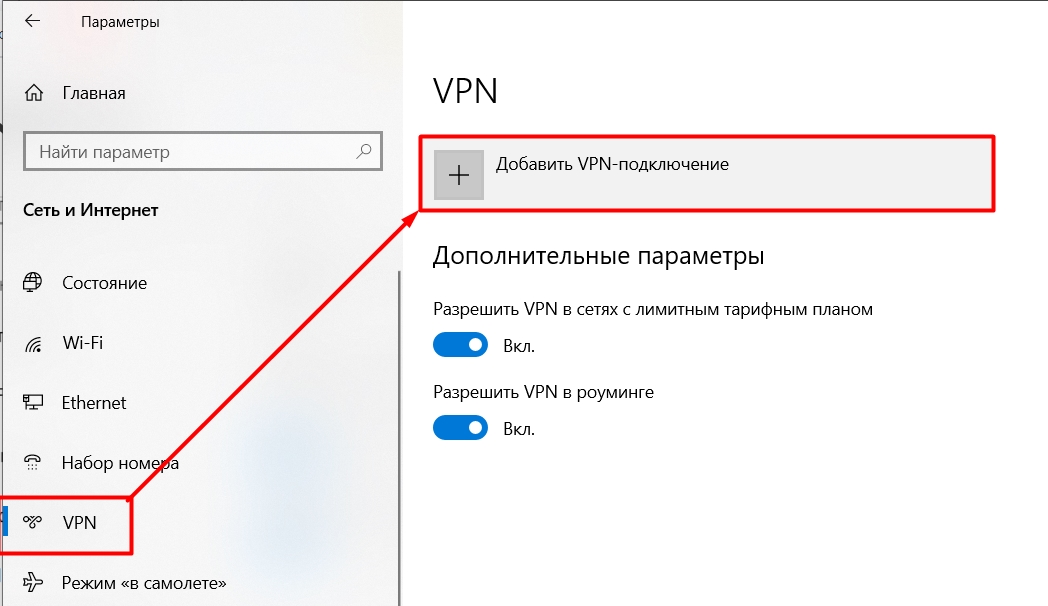

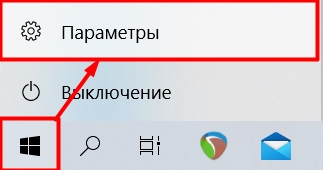

«Пуск» — «Настройки».

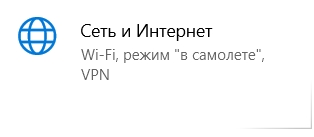

«Сеть и Интернет».

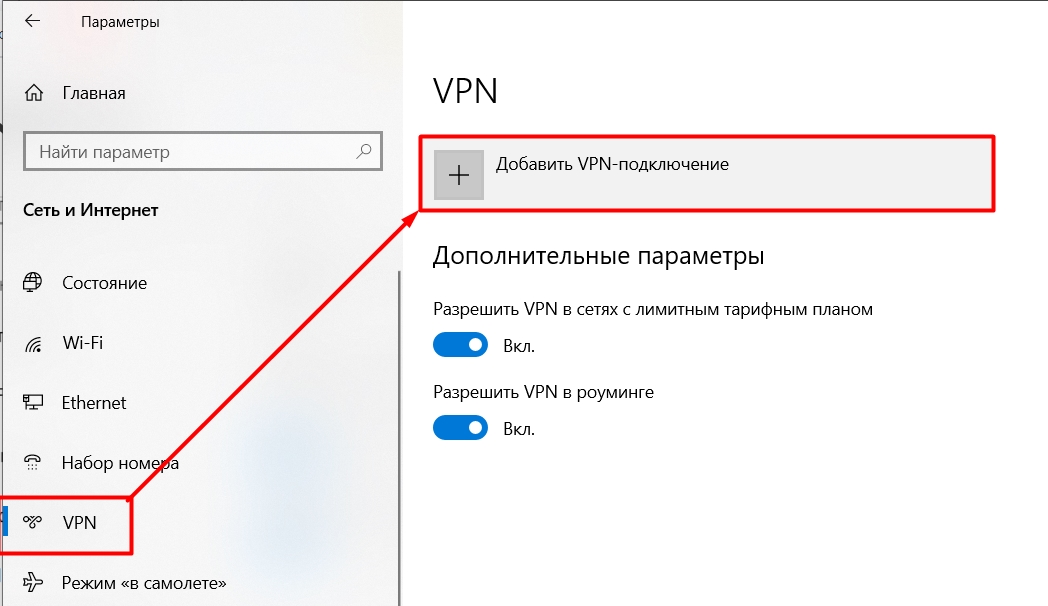

В разделе «VPN» нажмите кнопку со знаком «плюс.

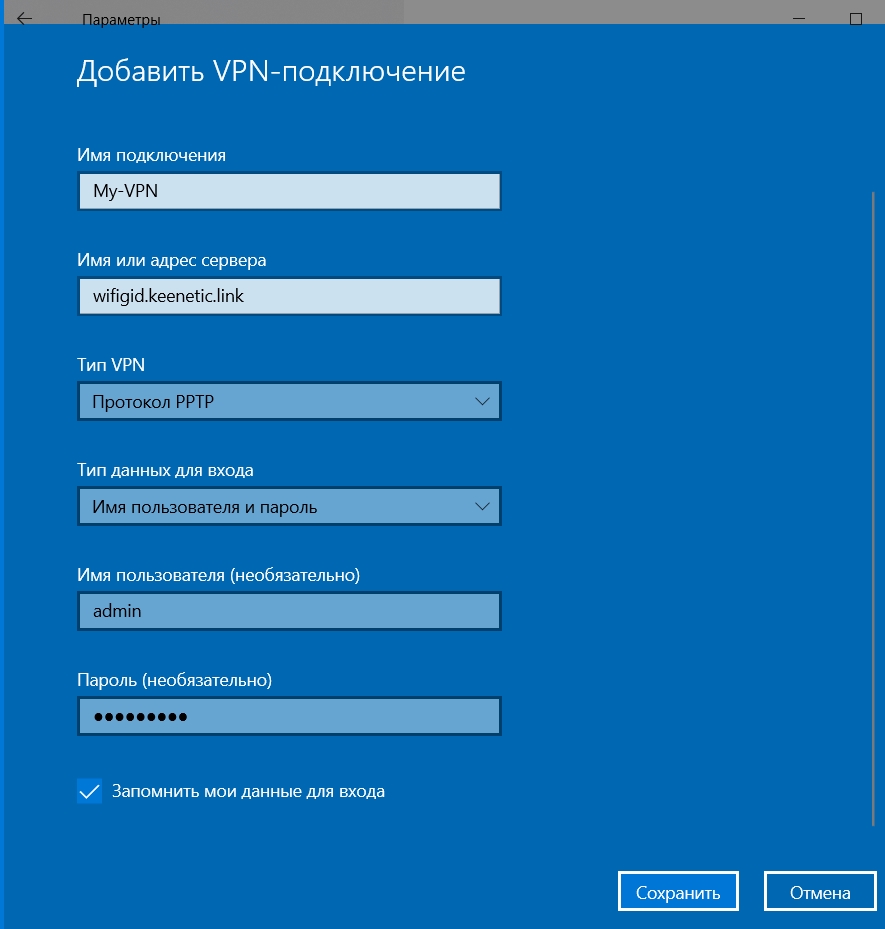

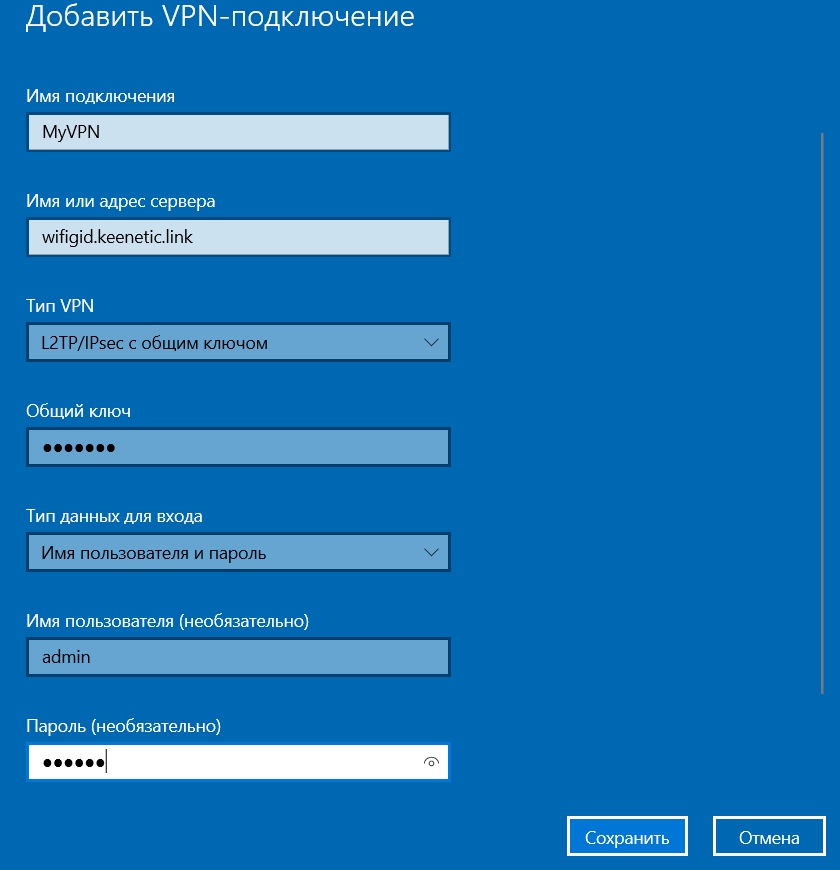

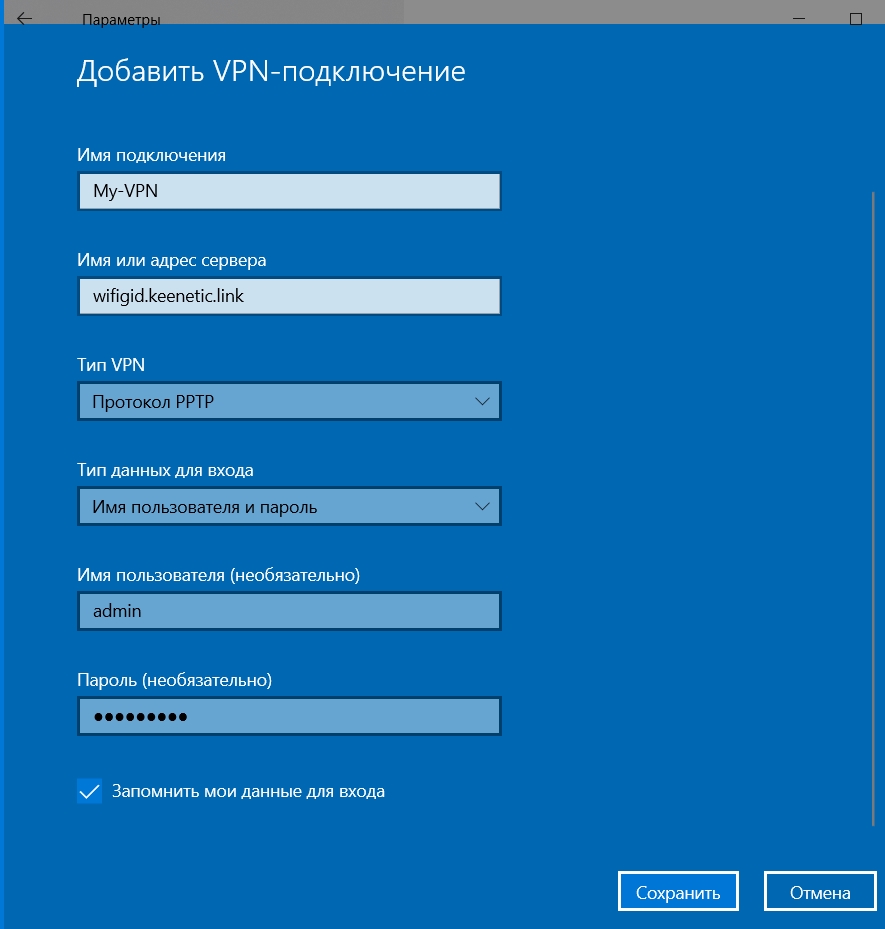

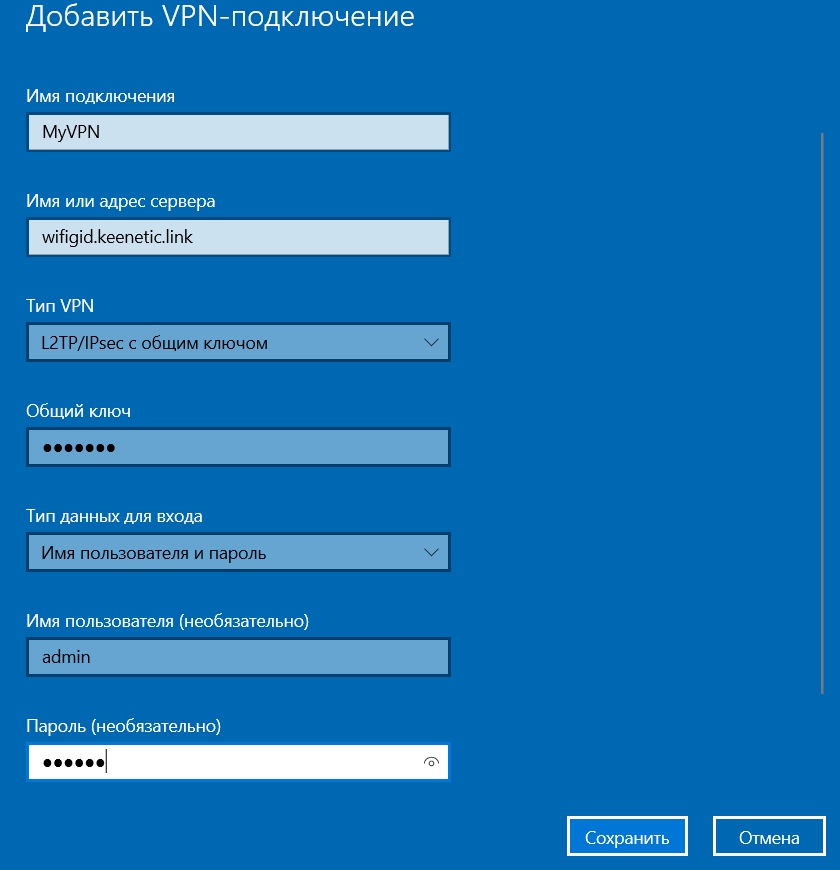

Заполните данные:

Имя подключения: введите любое имя, оно будет отображаться только в вашей Windows.

Имя или адрес сервера: Укажите наш DDNS или IP.

Тип VPN — «PPTP» или «Общий ключ L2TP/IPsec».

Общий ключ (только для L2TP/IPsec): укажите тот же ключ.

Тип данных для входа — «Имя пользователя и пароль».

Далее вводим логин и пароль учетной записи, которую мы создали на роутере. Его можно использовать для проверки прав администратора.

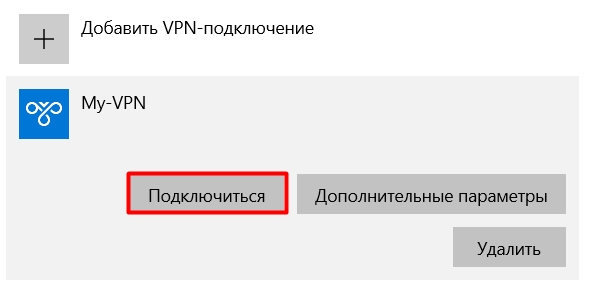

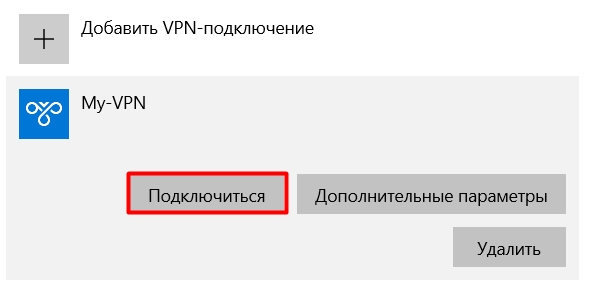

Нажмите «Сохранить». Затем нажмите «Подключить».

Windows 7

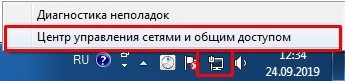

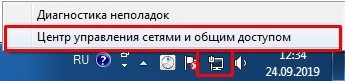

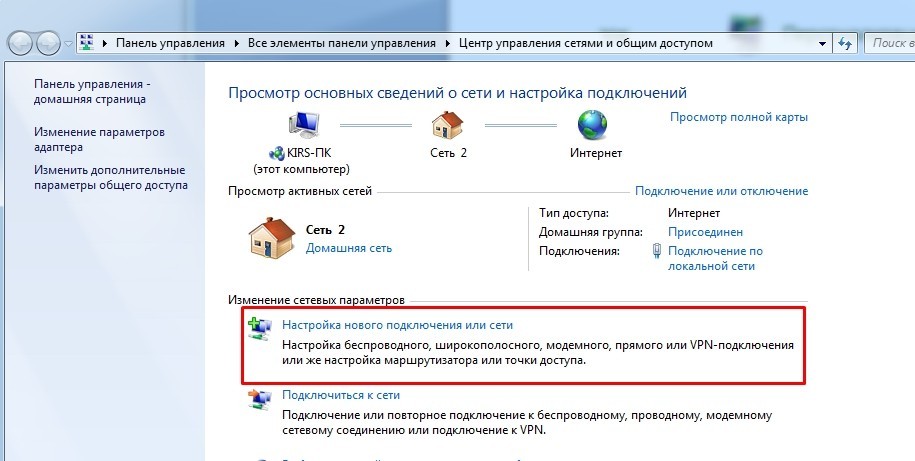

Нажимаем ПКМ в соединении и переходим в центр управления.

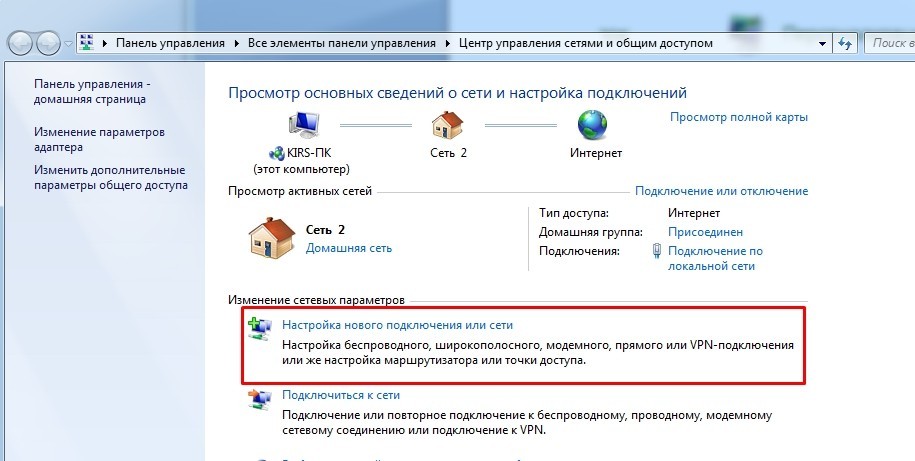

Нажмите «Настроить новое подключение…»

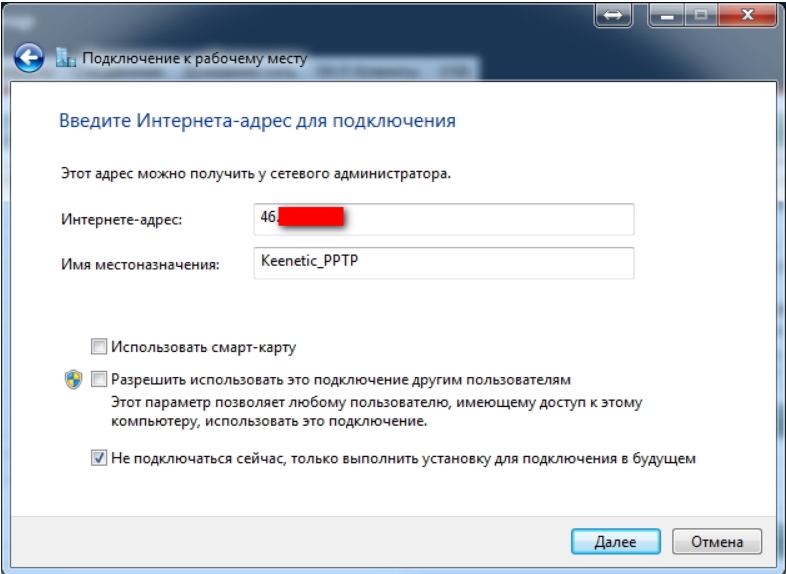

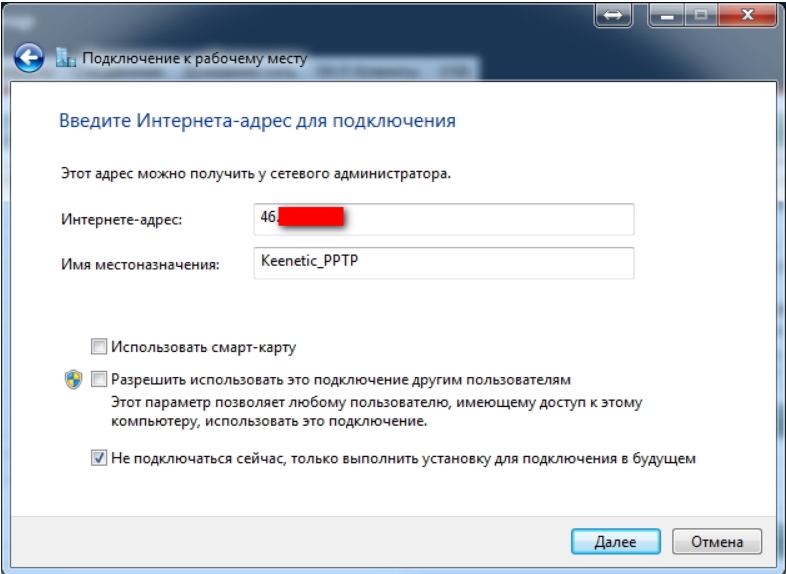

«Подключиться к рабочему месту» — установить для параметра «Нет, создать новое подключение». Идите вперед и выберите «Использовать мое подключение к Интернету (VPN)». Сначала введите адрес маршрутизатора VPN-сервера; это может быть DDNS или внешний IP. Указываем любое имя.

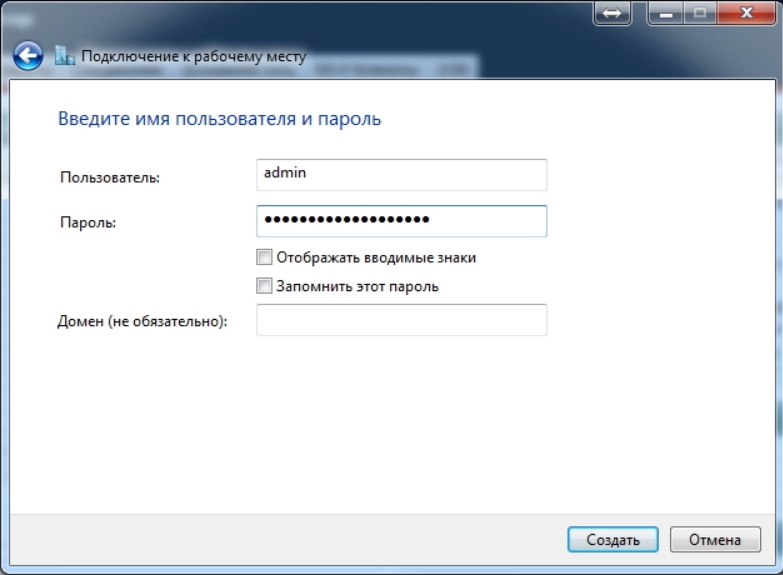

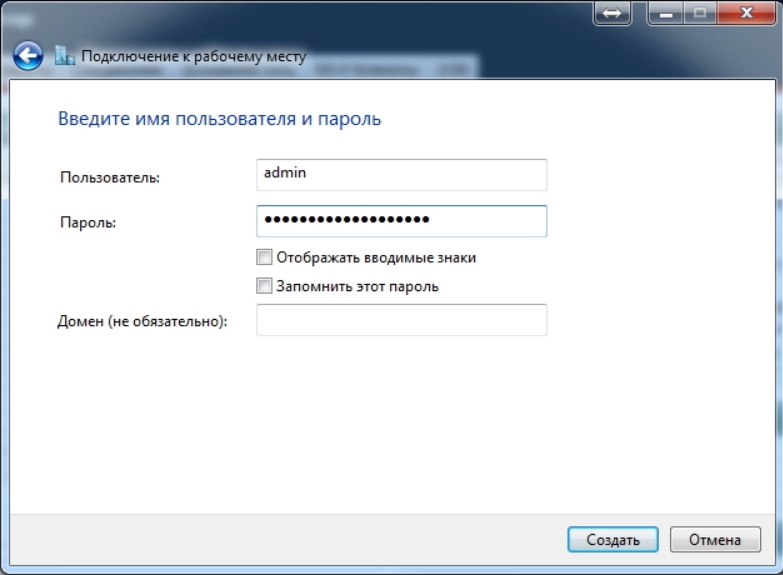

Введите имя пользователя и пароль. Установите флажок «Запомнить этот пароль», чтобы не вводить его каждый раз.

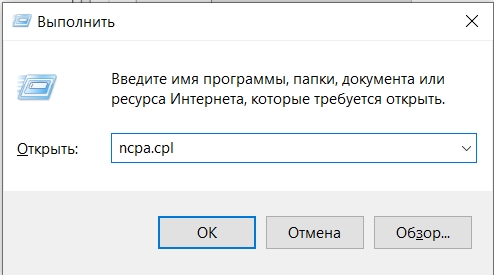

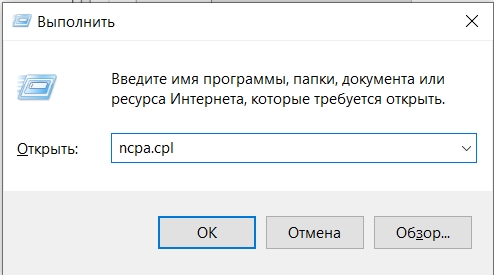

Теперь нам нужно настроить тип PPTP; Конечно, этого делать нельзя, но подключение будет очень долгим, так как Windows будет перебирать все возможные варианты. Для настройки нажмите +R и введите команду:

ncpa.cpl

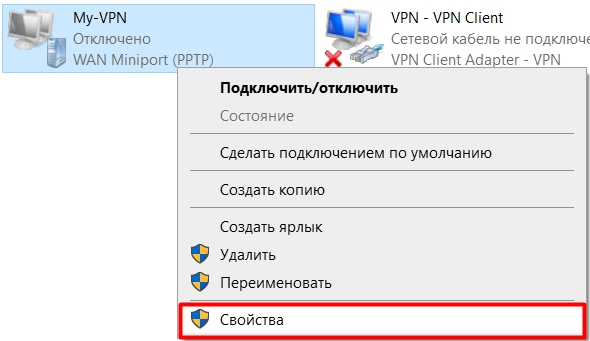

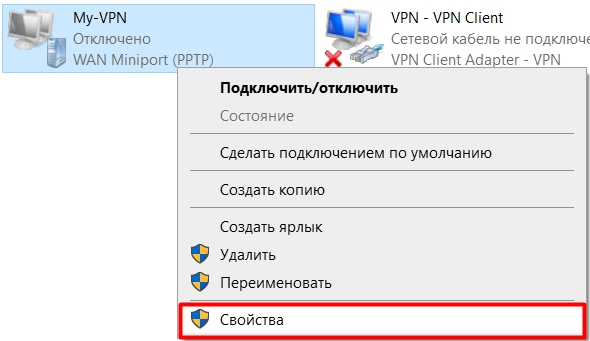

Щелкаем ПКМ по нашему соединению и переходим в «Свойства».

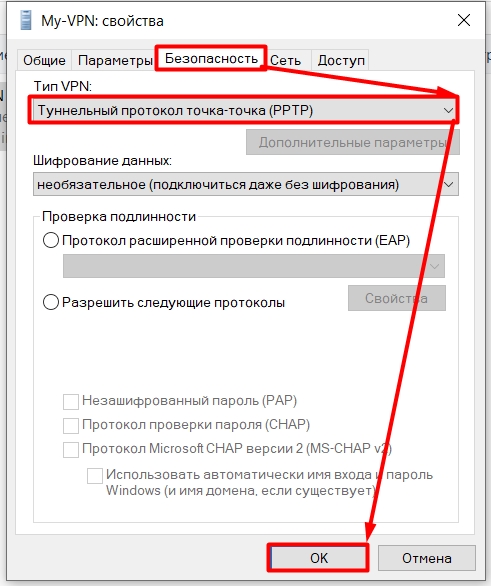

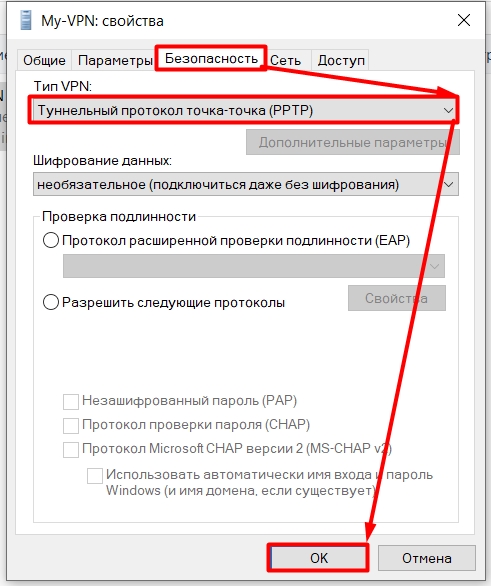

Во вкладке «Безопасность» установите тип VPN PPTP или IPSec, в зависимости от типа сервера, который вы создали в интернет-центре.

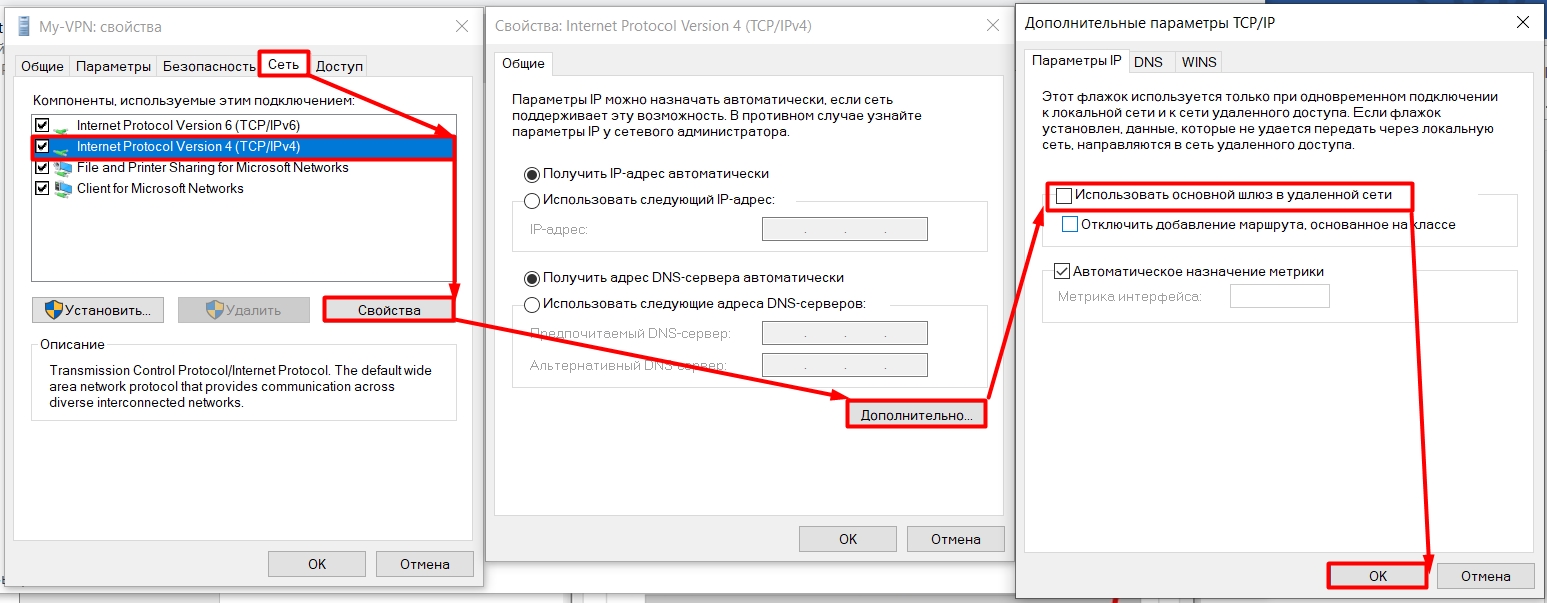

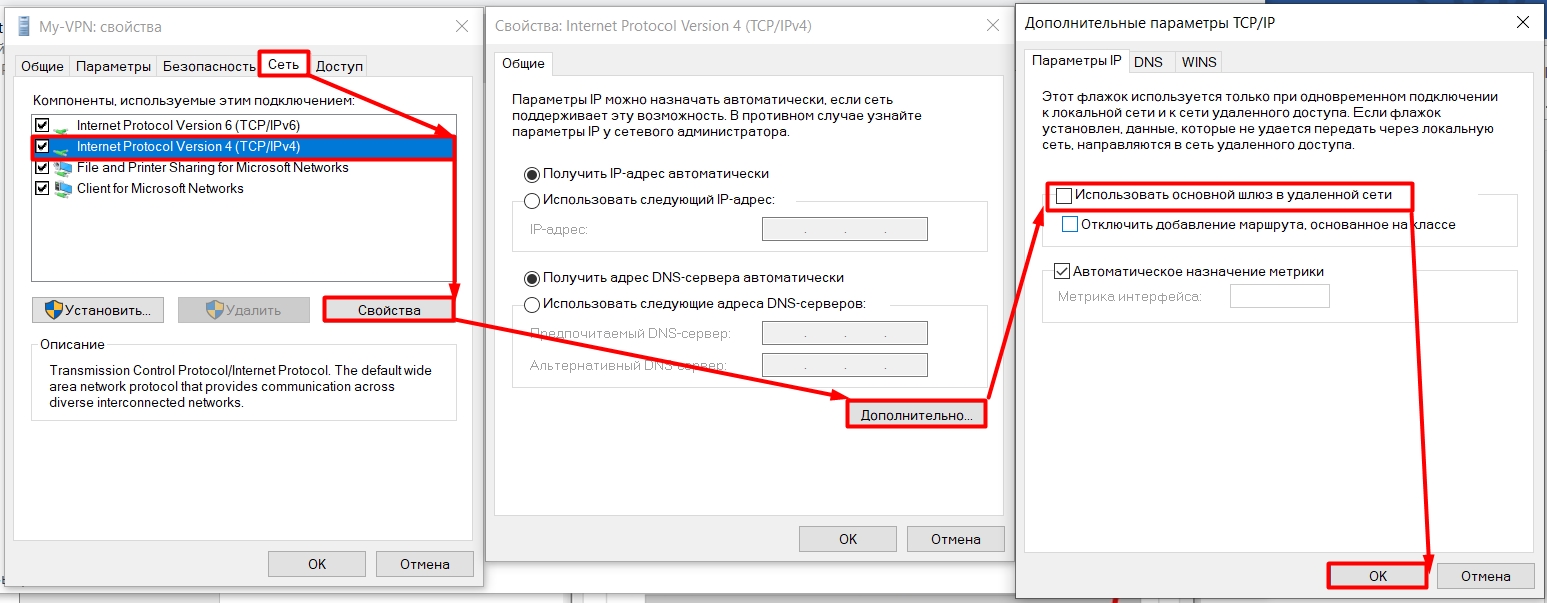

Там же перейдите в раздел «Сеть» и, выбрав протокол TCPv4, зайдите в «Свойства» — «Дополнительно» — снимите галочку сверху.

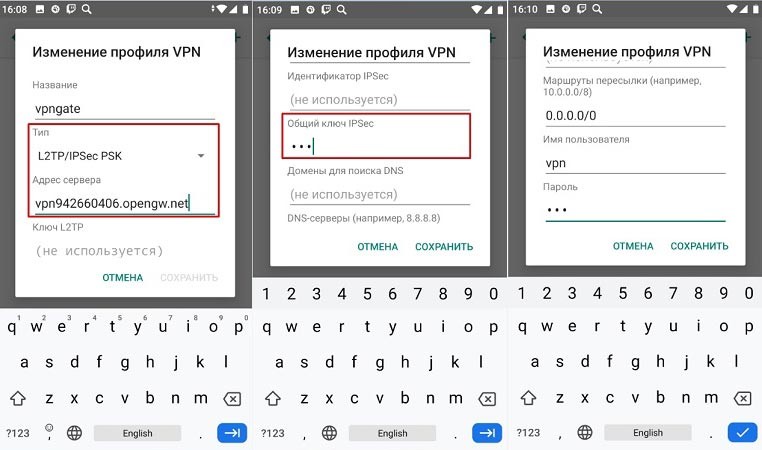

Android

«Настройки».

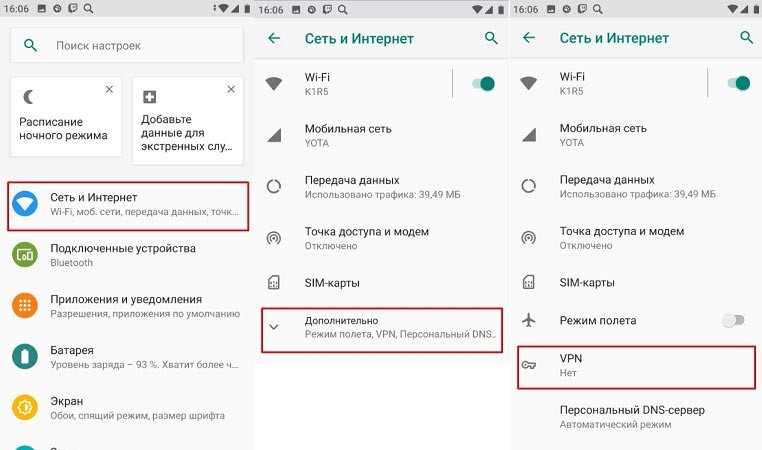

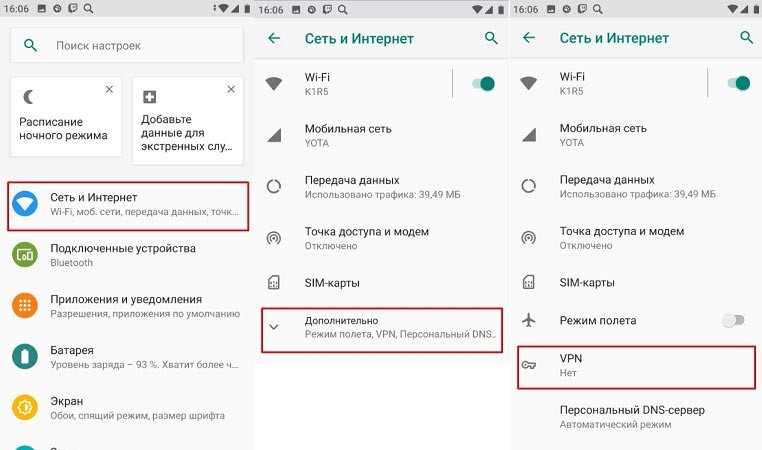

«Сеть и Интернет» — «Дополнительно» — «VPN».

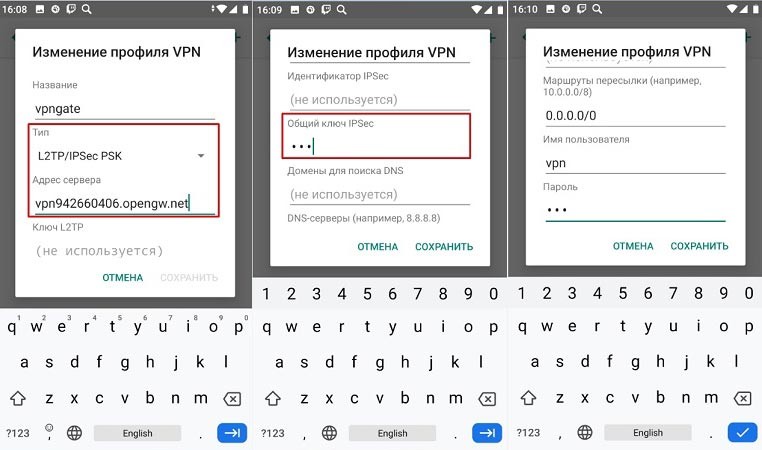

Добавление профиля.

Имя: введите любое.

Тип: укажите PPTP или L2TP/IPSec PSK.

Адрес сервера: внешний IP или DDNS.

Общий ключ IPsec: указываем свой ключ.

И внизу введите логин и пароль.

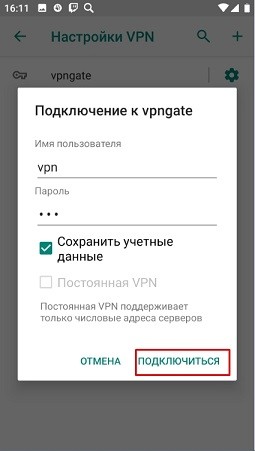

Подключение.

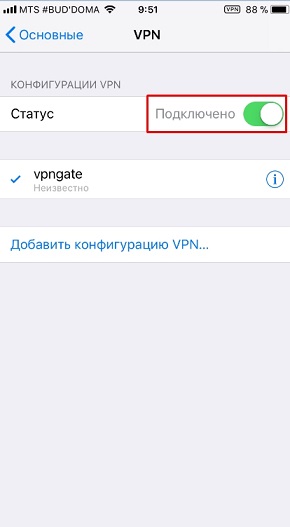

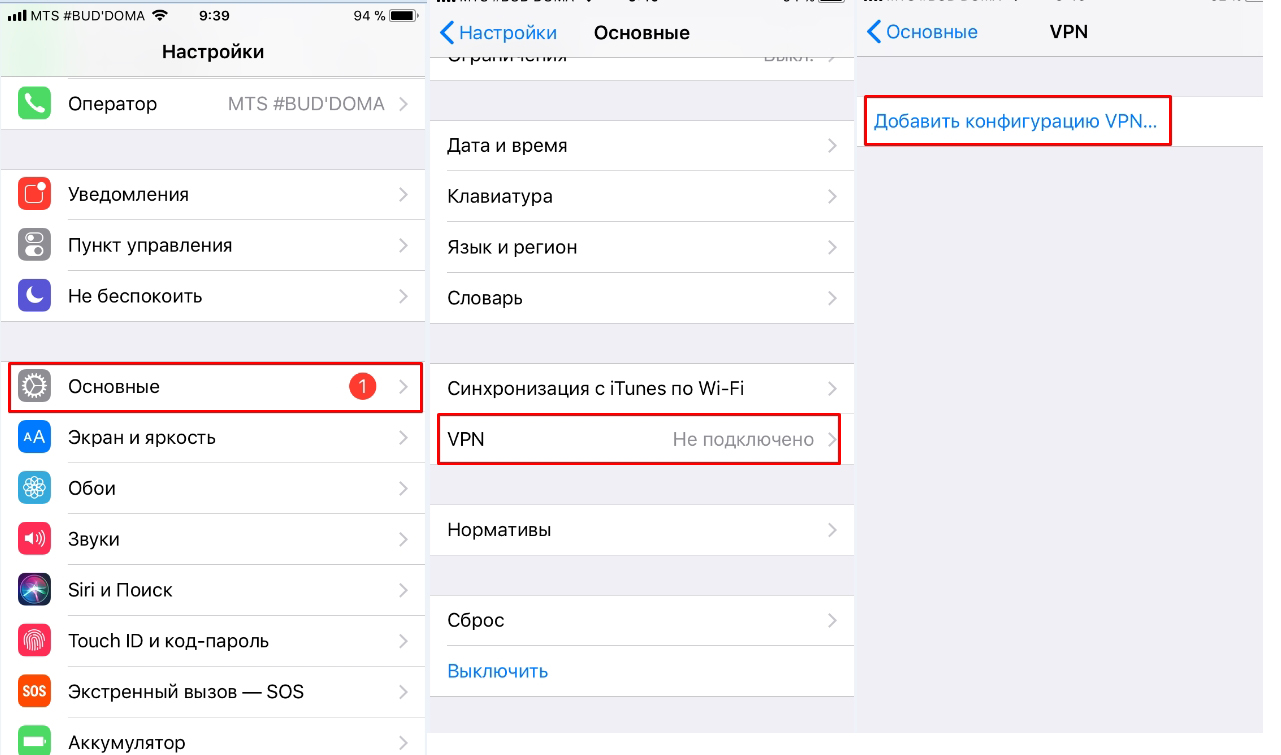

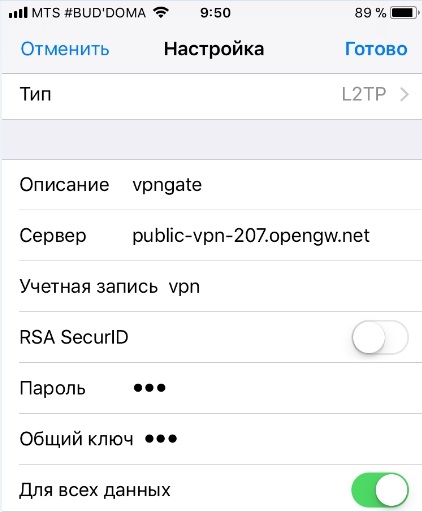

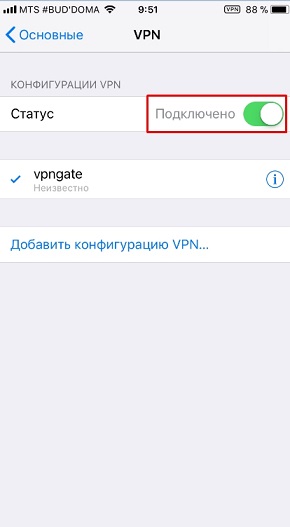

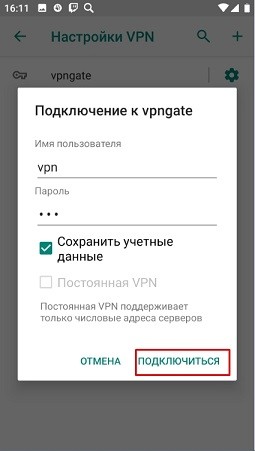

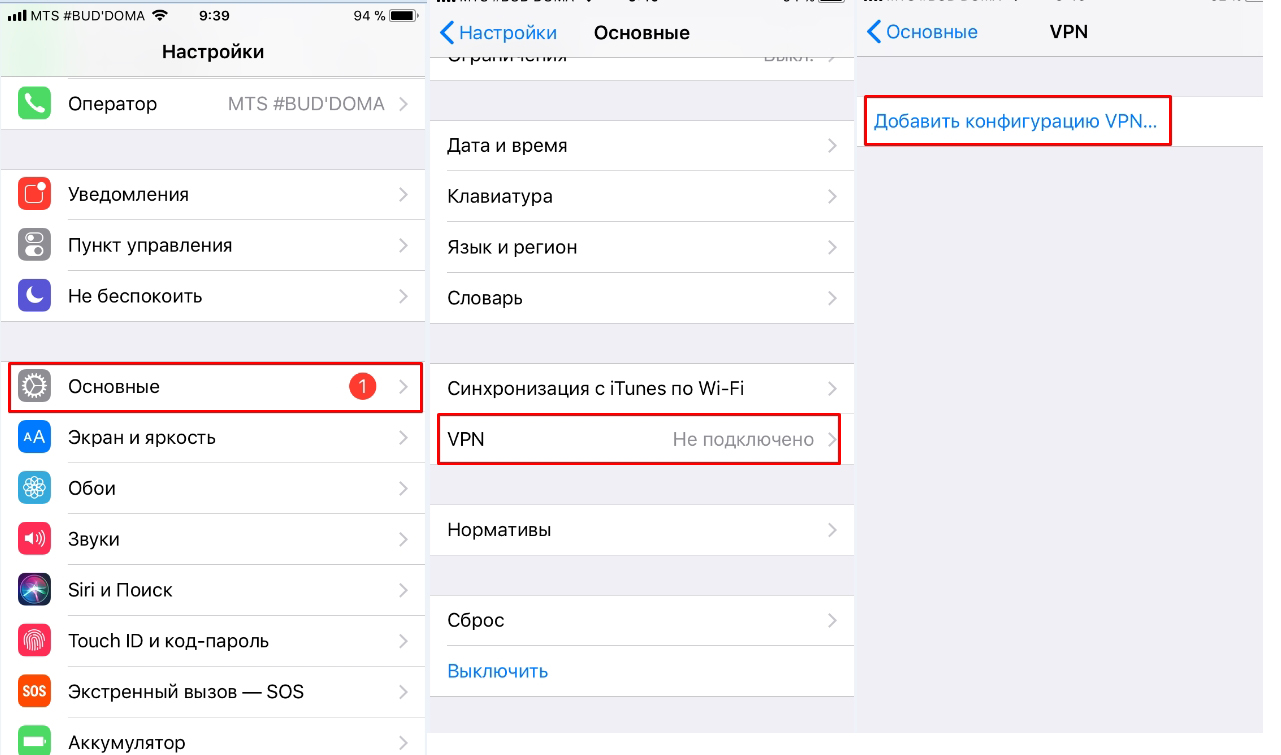

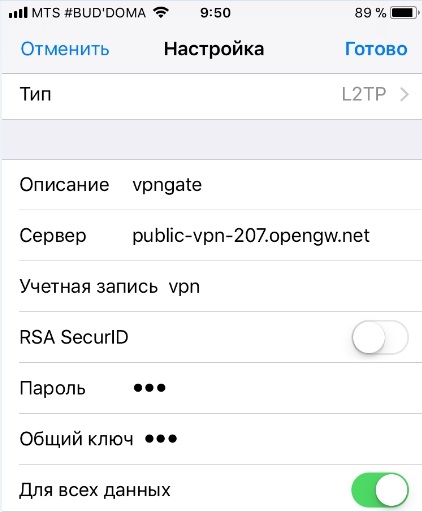

iOS

«Настройки» — «Основные» — «Добавить настройки VPN».

Попасть в:

Тип: укажите L2TP или PPTP.

Описание: Введите любое имя.

Сервер — DDNS или IP нашего роутера.

Аккаунт — это логин.

Пароль есть пароль.

Pre-Shared Key — требуется только для IPSec.

Подключение.