Друзья! Эта статья не о взломе Wi-Fi, а о способах защиты домашнего интернета от злобных хакеров и просто старых любителей подарков. РКН забанил и удалил старую статью о взломе, теперь ссылка идет сюда для повышения грамотности и безопасности наших читателей. Берегите себя и своих близких!

Долго думал, как лучше научить необходимости защищать свой домашний Wi-Fi, но не с позиции теоретических настроек и разметки на них, а с позиции злоумышленника. Что это сделает с вашим роутером и как этого избежать. Что касается меня, то это мотивирует бегать гораздо быстрее и вносить необходимые изменения в настройки.

Ниже рассмотрены оба этих общих метода взлома беспроводных сетей, а также подробная инструкция по повышению безопасности и защите собственной домашней сети от потенциальных злобных соседей и прочих злоумышленников. Надеюсь, статья будет полезна всем читателям. Другим, рекомендую подробнее ознакомиться с предложенным материалом и оставить свои комментарии.

Если вы такой же злобный хакер или студент у соседа за стенкой, то вынужден вас побеспокоить, ничего толкового вы тут не увидите. WiFiGid исключительно на стороне добра.

Методы взлома

Беспроводные сети сочетают в себе множество технологий. А где много технологий, там и много технологий безопасности. И на фоне этой «утки в яйце» еще и дыры в системе безопасности. И для каждой возможной дыры есть метод атаки. В этом разделе я хотел бы показать вам все возможные способы взлома Wi-Fi и проникновения в беспроводную сеть. А вот какой из этих вариантов сработает, полностью зависит от конкретной ситуации. Также может случиться так, что сеть полностью защищена и не может быть взломана в данный момент) И я очень надеюсь, что это ваша сеть. Но здесь мы позаботимся о вашей безопасности, поэтому сами внимательно читаем и отправляем всем знакомым).

Бесплатно! О том, сколько желания вызывает у всех людей подарок. Всем нужен чужой интернет. Но одно дело быстро вырвать пароль и похвастаться перед одноклассниками или сэкономить в интернет-общежитии, а другое дело разобраться в самой технологии, которая позволит получить доступ практически к любой сети. У большинства ваших злых есть дыра в понимании. И воспользуемся этим: вряд ли они захотят снова вторгнуться в ваш интернет.

Основные способы взлома чужого Wi-Fi:

Давайте кратко рассмотрим все эти методы. Я не буду вдаваться в подробности; помните, что статья явно не об этом. Те, кто хочет освоить вопросы информационной безопасности, могут использовать эту статью как МИНИМАЛЬНЫЙ контрольный список для защиты своей сети, а конкретные детали выполнения угроз легко найти в Интернете. Мы не рискнем размещать их здесь.

Возможно ли взломать?

Можно ли взломать? — Если это возможно.

Можно ли полностью защитить себя? — Нет, ты не можешь. Потому что технология изначально открыта для подключения пользователя.

Можно ли сильно усложнить возможность взлома? — Да, мы сделаем это.

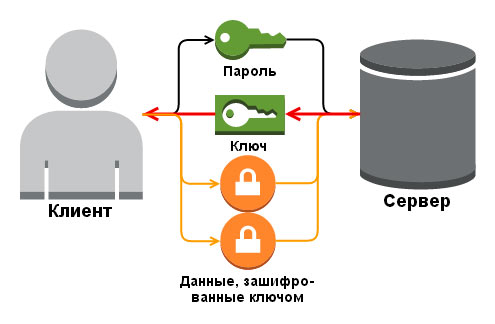

Незащищенные сети

Обычно в наше время все сети зашифрованы и защищены ключом. Как на следующей картинке:

Но есть еще точки доступа, которые ничем не защищены. И подключиться к ним можно свободно, без пароля. Пример такой точки — общественные места, метро.

Исправление: Всегда защищайте паролем свою домашнюю сеть. Да-да, о какой защите речь, если у вас нет пароля. Прямо сейчас, иди и делай ставки, если ты такой редкий человек. Как это сделать? На просторах нашего сайта есть множество инструкций практически для всех моделей домашнего роутера, но если вы вдруг столкнулись с какими-то трудностями, смело задавайте свои вопросы в комментариях здесь.

Ручной подбор

Эти первые два способа написаны просто для того, чтобы показать, что иногда не стоит прибегать к сложным техническим действиям, ведь обычно все на виду, нужно просто немного подумать о своем злоумышленнике.

Обычный пользователь обычно ставит себе простой пароль — его пароль тоже с чем-то связан? И хорошо, если что-то трудно угадать. Может ли ваш сосед взломать ваш пароль от Wi-Fi? А если кто-то знает ваш другой пароль (например, от почтового ящика или социальных сетей), сможет ли он восстановить пароль Wi-Fi на его основе? Люди любят много повторяться и обычно пишут одно и то же. Работает редко, но успешно. Особенно в старых сетях WEP, где разрешались пароли короче 8 символов; часто там встречались и «12345», и «QWERTY».

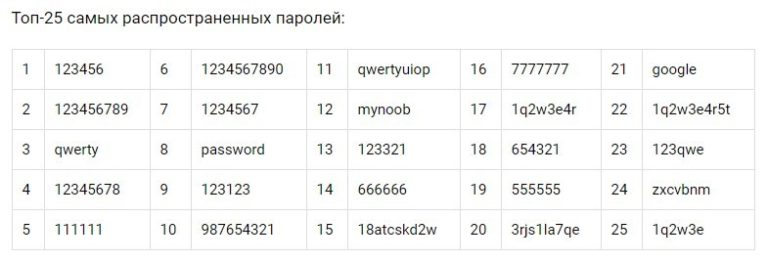

ТОП-25 самых распространенных паролей Wi-Fi

ТОП-25 самых распространенных паролей Wi-Fi

В качестве дополнения напомню, что многие провайдеры (Ростелеком, ByFly, Yota и другие) иногда используют в своих моделях пароли «по умолчанию». Как глупый пример InternetByfly32, где 32 — номер квартиры. И на основе таких зависимостей соседи тоже могут вычислить ваш пароль.

Исправление: мы не используем очень простые и блестящие ассоциативные пароли. Мы не используем пароли из списка выше. Всегда используйте ВАШ пароль, избегая паролей по умолчанию. В случае с паролями не доверяйте их формирование третьим лицам. Конечно, можно создать набор «каракулей», но здесь лучше найти золотую середину; в конце концов, вам придется его вводить (а на телефоне вводить несколько символов просто мучение).

Брутфорс

Брутфорс — это метод автоматического подбора пароля. Ведь вы вводите пароль свободно? А что, если заставить программу самостоятельно перебирать все возможные варианты и пытаться с ними соединиться? Вот как это сделали хакеры (а некоторые спецы так и делают до сих пор, я имею в виду не брутфорс рукопожатия, описанный ниже, а прямой отбор по соединению).

Сейчас так ломаются в основном только старые модели без обнаружения атак и слабого пароля (WEP). Более новые модели, как правило, умеют обнаруживать атаку и вводить задержки перечисления или даже вообще банить атакующую машину (а хакеры стараются замаскироваться и распараллелить). Кроме того, современные маршрутизаторы вынуждают пользователей вводить длинные и сложные пароли, на взлом которых уходит много времени. Поэтому иногда они очень заботятся о нас.

Хотя доверие, но и проверить здесь. Возможность дырки есть всегда.

Брутальные моменты:

- Программы могут использовать всевозможные варианты, подходящие для сети WEP или модели маршрутизатора, вынуждающей вводить сложные пароли там, где атака по словарю невозможна. Те от этого не спрячешься, потому что само соединение всегда открыто для обычных пользователей сети.

- Есть вариант атаки по словарю: при загрузке файла с наиболее распространенными паролями (выше я показал вам очень ограниченный пример, поэтому рекомендовал не использовать ассоциированные и легко воспроизводимые пароли, которые могут быть в БОЛЬШИХ базах данных). Этих файлов очень много — на кали линуксе их пара десятков, а сколько по сети ходит.

- Программа работает в несколько потоков, то есть может одновременно пытаться отсортировать сразу много вариантов. Но тут есть особенность: роутер сам может отклонять такие попытки, вводить задержки авторизации, а то и вовсе перезагружаться. Но в некоторых случаях даже эту работу роутера не сохраняют, т.е не доверяют ей полностью.

- Некоторые пишут про прокси… Да какие там прокси))) Подключаемся по воздуху) Дело в том, что некоторые программы успешно маскируют свои запросы под разные устройства, что дает возможность работать в многопоточности.

По хорошему, вы бы сами пощупали несколько программ для проверки устойчивости вашего роутера к внешнему брутфорсу, но это, скорее всего, будет для вас сложно. Для тех, кто интересуется вопросами безопасности, в конце приведу подборку программ, чтобы не мешать большинству — обычно программа типа Aircrack (лидер рынка) может сама делать все действия, ни вы даже не надо изобретать велосипед или устанавливать 100 500 программ: вот что бесит грамотных школьников.

Исправление: рекомендую использовать сложный пароль И в то же время длинный. Чем дольше, тем лучше. Сам WPA2 позволяет использовать 8 и более символов, я предлагаю сделать не менее 12 символов, конечно же цифры, буквы и какие-то знаки препинания (вопросительный, восклицательный знак). Чем сложнее, тем меньше вероятность того, что ваш пароль находится в базах данных, а значит, злоумышленнику потребуются годы, чтобы взломать его. Кроме того, не используйте старый алгоритм безопасности WEP, он полон дыр и подвержен грубой силе. Хотя бы WPA2, но лучше посмотреть на более новый WPA3 (если он есть). Итого: длинный сложный пароль + WPA2+.

Перехват «хэндшейка»

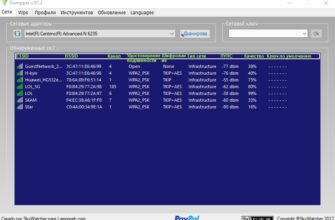

Одним из наиболее часто используемых методов сегодня является перехват «рукопожатия». Что это? Тоже своего рода чистый брут, только с предварительным перехватом шифра и последующей его попыткой расшифровать. Вот краткая диаграмма:

Что происходит при переподключении: Ваш компьютер пересылает пароль на роутер, роутер его принимает и, в случае успешного ввода, устанавливает соединение. На практике это абсолютно незаметно, ни отключения от сети, ни ввода пароля, все делает автоматически собственная система.

Этот процесс отправки пароля можно назвать «рукопожатием» или «рукопожатием». Но у этого метода есть недостаток: данные изначально передаются в зашифрованном виде. Но при большом желании эту шифровку все-таки можно взломать (есть даже сервисы) и открыть защищенные паролем данные. И это займет не больше времени, чем прямой брутфорс. Вот и вся основа метода. Уже знакомый нам Aircrack может запустить рукопожатие, а HashCat (генератор паролей и перебор) может подобрать пароль. Но лучше смотреть любые ролики на ютубе (уже боюсь их сюда выкладывать, а то неправильно посчитают наш хороший защитный материал). Сегодня так «тихо ломают соседский вай-фай.

Эти различия с прошлым:

- При классическом переборе программа просто пытается подключиться к роутеру каждый раз с новым паролем, пока не подключится.

- Перехватывая рукопожатие, программа перехватывает данные, зашифрованные правильным паролем. И после этого хакер пытается восстановить его на вашей мощной видеокарте или с помощью внешних сервисов. В результате не нужно время на подключение, не нужно бояться утечки через роутер, все происходит гораздо быстрее.

Исправление: И способ защиты здесь тот же, что и в прошлый раз. Те сложные и длинные пароли в дополнение к современному шифрованию. Окончательное восстановление пароля в этом методе по-прежнему в основном происходит на тех же базах данных. Поэтому ваш пароль должен быть настолько сложным и длинным, чтобы его не было ни в одной базе данных и тем более. Можно ли в конце концов взломать такой сложный пароль? Возможно, НО злоумышленнику понадобится сотни лет, чтобы разобраться с нынешним уровнем железа. Давайте заморим его и представим, что в какой-то момент его перебора вы.. меняете свой пароль на новый. Итого: длинный сложный пароль, WPA2+, периодическая смена пароля.

WPS код

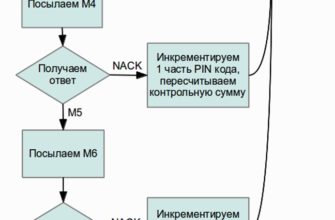

На некоторых роутерах есть та самая бесполезная кнопка — WPS, позволяющая подключать устройства в упрощенном режиме. По умолчанию на многих маршрутизаторах включен WPS. А подключение к такой сети осуществляется простым вводом этого пин-кода, состоящего только из цифр.

PIN-код состоит всего из 8 цифр. Ранее я уже говорил о допустимости полного WEP-перечисления, а тут еще проще — просто цифры. Также была обнаружена корреляция, позволяющая производить выборку попарно: сначала 4 цифры, затем 4 цифры. Все это значительно ускоряет перебор, а точку с открытым WPS можно взломать за несколько часов. Кто-то может возразить, что современные маршрутизаторы отфильтровывают такие атаки и вносят задержки отказов, но изначально я бы не стал доверять уязвимой технологии.

Другой вариант атаки — использование кодов по умолчанию. ДА! Некоторые устройства поставляются с завода с включенным одинаковым ПИН-кодом) и предлагаемые программы уже знают эти пароли, так что все может быть намного проще.

Решение: отключите WPS на роутере! Это в принципе бесполезно. И даже если вы уверены, что ваш роутер не подвержен таким атакам.

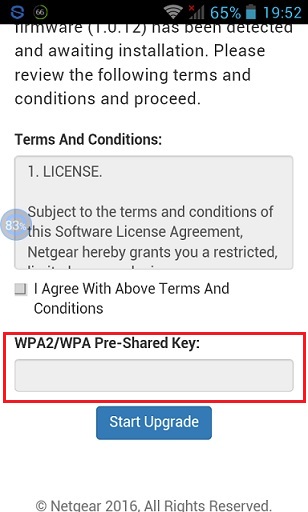

Фишинг

Еще один интересный метод — показать пользователю сети свою страницу. То есть он спокойно сидит в своих Одноклассниках, а тут один раз на весь браузер окно с предложением срочного обновления браузера, куда нужно просто ввести пароль Wi-Fi.

Также это можно сделать без подключения к сети. Но изменение видно. Самый верный вариант:

Метод рабочий, но без удачи не обойтись. Ситуация осложняется тем, что доступны и программные способы реализации, например, тот же Wifiphisher, что позволяет использовать такие атаки не умным людям, а даже школьникам, просмотревшим ролики на ютубе (можно и поиск по названию программы).

Пример страницы с запросом на обновление роутера

Пример страницы с запросом на обновление роутера

Исправление: будьте внимательны, если сеть, к которой раньше автоматически без проблем подключалось устройство, запросила пароль, особенно на сторонних страницах (обновление ПО, пароль в ВКонтакте и т.д.), этого не происходит. Обратите внимание на дублирующую сеть дома.

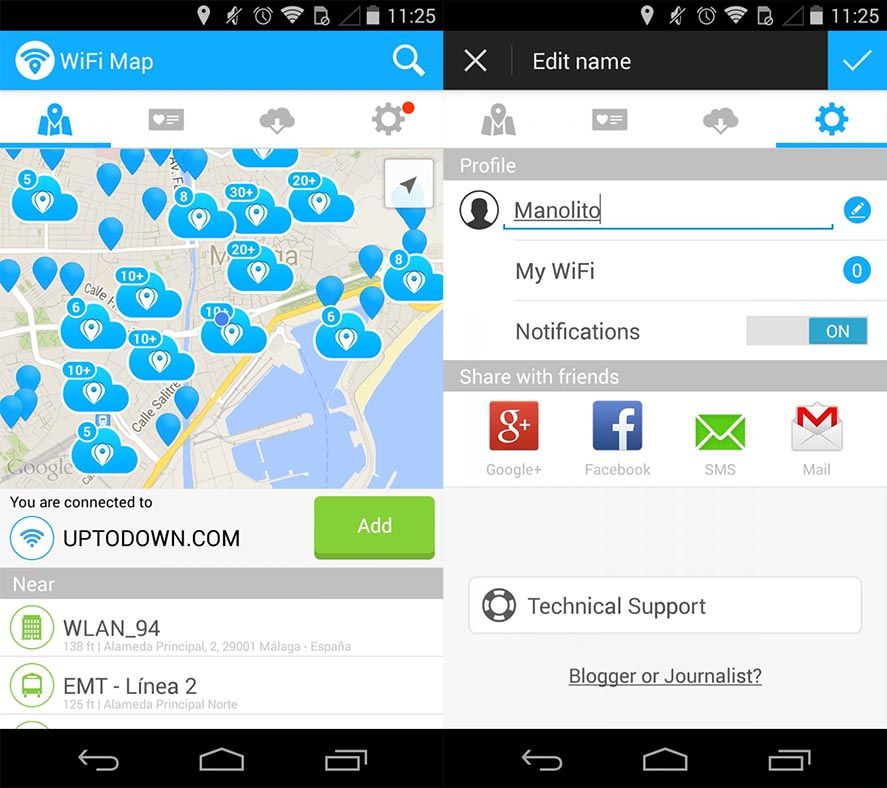

Базы паролей

Существуют программы и сервисы, которые хранят базы паролей для точек доступа в общественных местах. Особенно это касается всех кафе больших городов. Хотите посидеть в кафе, но не знаете пароль? Обычно кто-то уже подключился к Wi-Fi, а значит, есть шанс, что пароль поплывет в базах данных. То же самое может случиться с вашей домашней сетью (маловероятно, но домашние точки отображаются в этих шоу).

Пример такого сервисного приложения: Wi-Fi Map или Router Scan. И карта покажет, и доступные точки, и сам подключится. И самое главное: доступно бесплатно в самом Play Market.

Исправление: если вы организация, пожалуйста, регулярно проверяйте такие программы базы данных. Самые крупные и известные в мире перечислены выше. Еще проще: меняйте пароль от Wi-Fi каждые два месяца, тогда в тех базах он будет под старыми паролями.

Взлом роутера

Не все атаки на ваш маршрутизатор можно осуществить через Wi-Fi. В некоторых случаях злоумышленник может подключиться к вашему роутеру напрямую по кабелю (например, у вас общая сеть с видимостью всех клиентов, или злодей залез ночью на щит и рухнул напрямую). Или, может быть, проще: если у вас белый IP и открытый роутер, кто-то может найти ваш роутер прямо из интернета.

Что страшного может случиться? Хакер может попытаться подобрать пароль, чтобы попасть в панель управления маршрутизатора. Многие оставляют по умолчанию admin/admin (логин/пароль). Другой вариант — если роутер старый, могут быть применены открытые уязвимости (не буду приводить здесь названия этих открытых программ, хотя они и так известны). У тех будет доступ к настройкам, а уже в настройках хранится пароль от Wi-Fi в открытом виде (и приятно, если просто тапнуть по Wi-Fi).

Исправляем: Закрываем роутер для доступа из интернета, оставляем только нашу локальную сеть. Пароль конфигуратора роутера меняем всегда (не путать с паролем Wi-Fi), пакетов admin-administrator и прочих дефолтных паролей нет. Всегда обновляйте прошивки роутеров — в старых могут быть уязвимости (я не психую, но слежу за этим направлением и вижу дырочные утечки). Если вы не хотите разбираться и искать уязвимости для своей модели роутера, лучше менять роутер на новый хотя бы раз в 5 лет.

Обход фильтров

Некоторые точки доступа могут не пускать негодяев, просто потому, что у нижней неверный MAC-адрес. Вы также можете настроить его. На них хакер даже не сможет запустить атаку, не говоря уже о попытке воспроизвести ее. Но будьте осторожны: MAC-адрес легко меняется на лету (и даже может быть замаскирован под свой), но ученики его не знают. Родители, обратите внимание: правильное использование родительского контроля защитит не только ваших детей, но и всю сеть в целом.

Правда, для грамотного хакера задача не такая сложная (на примере его атаки, при использовании стандартных белого и черного списков для фильтрации роутера или родительского контроля для фильтрации):

- Черный список. Тогда вам просто нужно изменить адрес на тот, которого нет в этом списке. Универсальная программа — Macchanger.

- Белый список. Подключаются только указанные в нем устройства. Тогда нужно сначала посмотреть эти устройства и их адреса (подойдет Airodump-ng), а уже потом подгонять тем же макчейнджером.

Исправление: На практике вышеуказанные методы защиты обеспечат вам достаточную безопасность. Но для людей, которые запутались, я рекомендую настроить фильтрацию белого списка на вашем маршрутизаторе, куда вы можете добавить все устройства в вашем доме (только они будут иметь доступ к сети). Конечно, это будет хлопотно для приезжающих в гости друзей и родственников (придется каждый раз добавлять MAC-адрес для их доступа), но в пределе, особенно для гостей, можно организовать сеть Wi-Fi для гостей, которые у вас нет доступа к вашей локальной сети, и включайте его только если есть гости. Это не спасет вас от опытных хакеров, но все дети в округе будут поражены вашей заботливостью.

Защита сети

Я выделю несколько проблем, на которые следует обратить внимание, чтобы никто не смог подключиться к вашей сети:

Все еще просто?)

Взлом с телефона

Если кто-то думает, что вас раз или два прервали с телефона, уверяю вас, что взлом с телефонов — это в большинстве своем МИФ. Ваши злоумышленники используют для этих целей ПК. Оптимальной средой для взлома по-прежнему остается Kali Linux — там уже все предусмотрено. Последний вариант — Windows. С телефонами намного сложнее. Пока готовил статью, читал «соседние посты» с рекомендациями воткнуть Kali на Apple, или бесплатный Aircrack-ng на них прямо на Android или iOS, и с дополнительной приправой странными ключевыми словами; Короче, в жизни так не бывает. Так что если вы видите Кали рядом с соседкой (погуглите, как она выглядит), вы знаете, кому можно задать вопрос. Опять же, если есть только один телефон, отличного решения не будет.

Но искренние школьники продолжают верить в силу своих телефонов (в крайней фазе: айфонов). Я рекомендую ввести что-то вроде «wi-fi hack» в Google Play или в магазине приложений, и вам будет представлен огромный выбор программ. Много? Большинство из них — откровенные розыгрыши этих неудавшихся взломщиков. И даже если вы найдете там что-то хорошее на основе отзывов, лучшие категории программного обеспечения здесь:

- Подбор пароля WPS по умолчанию.

- Точечная основа.

Здесь не будет ни рукопожатия, ни брутфорса: для этого нужны вычислительные мощности, которых нет у телефонов (и некоторых компьютеров). Так что, опять же, соседи не взламывают вас с вашего телефона. Kali устанавливается на некоторые модели смартфонов, но в профпригодности соседей я сомневаюсь, да и железо там специфичное.

Исправление: методы защиты от «телефонного» взлома остались прежними: отключить WPS, иногда менять пароль, чтобы не заходить в базы.

Ответственность

Многие пишут об ответственности по ряду статей УК РФ: 272, 273, 274. Еще в университете изучали эту тему, и как-то подозрительно все показалось. Это названия статей:

- 272 УК РФ — Неправомерный доступ к компьютерной информации

- 273 УК РФ — Создание, использование и распространение вредоносных программ

- 274 УК РФ — Нарушение правил эксплуатации средств хранения, обработки или передачи компьютерной информации и информационно-телекоммуникационных сетей

Фактически здесь осталась только 272 УК РФ. Но давайте посмотрим поближе:

Неправомерный доступ к охраняемой законом компьютерной информации, если указанное деяние привело к уничтожению, блокированию, изменению или копированию компьютерной информации.

Заметим, что само использование Интернета, если оно не причиняло никакого вреда, мягко говоря, вписать сюда сложно. Другое дело, если тарифицируется трафик или время, и вы этим пользуетесь… Но сегодня нет лимита Wi-Fi. Как бы то ни было, я по-прежнему категорически не одобряю никакого подлости в моем ближайшем окружении; ведь все мы братья, кто как не мы.

Поэтому: если вдруг встретишь плохого соседа, проще заговорить с ним словами. А там вдруг и соглашусь. Никогда не знаешь: сегодня ты помог ближнему, а завтра он поможет тебе.

Программы

К концу статьи, надеюсь, все юные хакеры сбежали, поэтому для интересующихся домашней безопасностью рекомендую хотя бы немного ознакомиться с набором средств безопасности в области сетей Wi-Fi.-Fi. Мощных программ для анализа безопасности беспроводных сетей на все случаи жизни действительно мало. Рекомендую обратить внимание на следующее:

Всего одна рекомендация: если вам интересно, попробуйте потратить хотя бы пару часов на этот список и изучить его на самом YouTube. И половина мифов будет развеяна, и вы поймете, почему рекомендации по технике безопасности на практике действительно так просты. Я ничего не называю, главное не перейти на противоположную сторону.

Книги и видео по теме

Книг по безопасности Wi-Fi полно (не путать с книгами по взлому, здесь все довольно «научно» и методично с упором на защиту своего периметра). Есть очень конкретные, но неполные. А есть очень короткие нарезки со всеми интересными моментами. Вот несколько нарезок, которыми я решил поделиться с вами. Книги на английском, но о современных методах на русском не пишут. Так что из личной подборки. На авторство не претендую, кому нравится, платите авторам. Там есть все предыдущие способы, даже чуть больше, с примерами и инструкциями:

И это целая глава последнего руководства EC-Council по обучению этичных хакеров (на самом деле EC-Council обучает не хакеров в обычном социальном смысле, а настоящих хардкорных охранников, я лично симпатизирую его методологии). Я тоже нарыл из открытых источников, информация хоть и на английском, но актуальна на данный момент. Листайте дальше — все в картинках и даже лабораторные работы. Все то же самое, но красивое.

А вот и видео последнего гайда на пару лет раньше, но на русском (видео удалено, но можно погуглить ЦВЗ Спеца, пока на ютуб опять никто не залил, добавить не могу, т.к только открытые материалы):

На этом вывод: смотри, изучай. Приведенной выше информации достаточно, чтобы понять, как любой ваш Wi-Fi может быть взломан на любом роутере и, что более важно, как этого избежать. Очень надеюсь, что материал будет вам полезен. Но в любом случае приглашаю вас в комментарии для обсуждения.