Приветствую вас, дорогие читатели! В этой статье мы поговорим о взломе Wi-Fi через WPS. Юные хакеры могут успокоиться — ничего этого здесь не будет (винды нет), бесплатного Wi-Fi вы не увидите, можете продолжать играть в Майнкрафт! В противном случае давайте устроимся поудобнее.

Наш портал никого не призывает к взлому! Возможные методы предназначены для применения к вашим собственным сетям, чтобы улучшить вашу безопасность и понять принципы сложных технологий. Особенно для начинающих хозяек и охранников, жаждущих защитить свой дом от вторжения в другие квартиры школьников.

Почему WPS?

Так почему же люди подключаются с паролем, но как только дело доходит до получения доступа к роутеру обходными путями, сразу вспоминают о WPS? Все очень просто:

- Пароль — в наше время он состоит как минимум из 8 цифр и букв, которые порой очень сложно угадать, и никакой супертупой GPU тут не поможет.

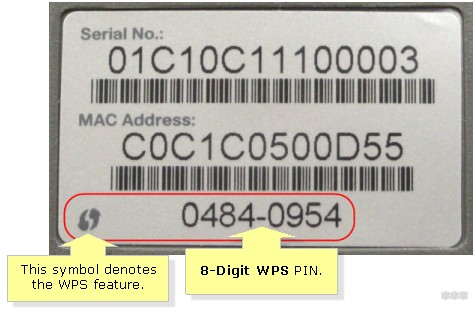

- WPS — всегда состоит из 8 цифр, есть варианты ускорения поиска, есть известные пропуски.

Те. Технология, разработанная для упрощения подключения к вашему устройству, также облегчает доступ к нему неавторизованных лиц. Здесь главное усвоить, что WPS состоит из 8 цифр, например так:

12345678

Как защититься?

Школьники очень часто беспокоят нас в чате вопросами типа «ну шоб избавься от проги побыстрее». Если бы это было так, все бы сломалось. Но люди не глупые, есть надежные методы защиты. Поэтому в статье не столько показаны способы взлома, сколько сказано, что проще защититься и спать спокойно.

Надежные методы защиты вашего Wi-Fi:

- Пароль: Установите длинный пароль из букв и цифр (не минимум 12345678, а 20 символов). Даже после перехвата рукопожатия на восстановление этого пароля на самых мощных кластерах уйдут десятилетия… Всего 20 символов и вы в безопасности. Это не сложно, правда?

- WPS — убедитесь, что он отключен, и по возможности не используйте его. Исключением является подключение других устройств через кнопку, но проверьте этот процесс своими глазами.

Векторы атаки

После того, как мы обнаружили основные проблемы WPS и методы защиты, давайте перейдем к векторам атак, которые могут быть использованы злоумышленниками. Раздел создан специально для понимания областей, которые по-хорошему нужно контролировать вручную, ведь все домашние роутеры разные и в разное время применялись разные методы защиты. На некоторых устройствах WPS включен по умолчанию, на других нет…

На мой взгляд, сейчас есть два основных направления для взлома:

- Базы данных PIN-кодов WPS.

- Перечисление PIN-кода.

Подробнее о каждом методе будет ниже.

Базы ПИН-кодов

Представьте, что вы покупаете новый роутер, включаете его и наслаждаетесь. Но о скрытой угрозе он ничего не подозревает: WPS включен, и все роутеры на этой линии имеют одинаковый PIN-код. Эти десятки тысяч устройств с одним и тем же паролем разошлись по всему миру. Бред? Ни за что…

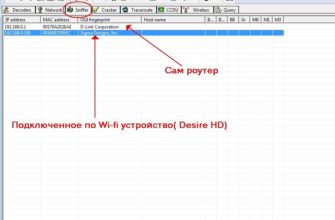

На заре развития технологий это было очень распространено. Сейчас реже. Поэтому важно сразу после настройки убедиться, что WPS отключен. А пароли? Эти фундаменты хитрые люди делали давно. По точке доступа (и заводским названиям сетей) определяется модель роутера, после чего программы начинают пытаться найти для него пин-код. В старых моделях вероятность такой операции очень высока, в новых близка к нулю.

Этот метод очень популярен среди «хакеров Wi-Fi» на мобильных телефонах. Список паролей ограничен и не требует больших возможностей.

Вот несколько мобильных приложений со ссылками на обзоры на нашем веб-сайте, которые теоретически основаны на базах данных:

- Wi-Fi Хранитель

- Разблокировка Wi-Fi WPS

- Wi-Fi доступ WPS WPA WPA2

- WIFI WPS WPA ТЕСТЕР

Перебор WPS

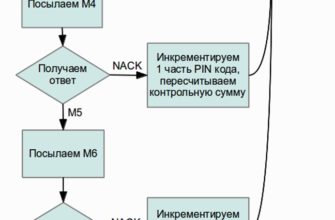

Базы мы обнаружили, но даже в простом переборе (читай «сыром») всех возможных пин-кодов были обнаружены уязвимости. Вы помните 8 цифр?

- Стандартно вы должны пройти все 8 цифр за раз: 100 миллионов комбинаций.

- Нашел способ, который позволяет отсортировать только 4 цифры, а остальные 4 цифры конфликтуют с ним. Общий перечень сократился до 10 000 комбинаций. А по времени это в худшем случае несколько часов.

Накануне открытия этого урезанного метода подсчета должен был быть бум сломанных маршрутизаторов. Не очень старые модели довольно уязвимы для этой эксплуатации, поэтому единственный случай защиты — отключить WPS.

Новые модели защищены от этой атаки: во-первых, в них по умолчанию отключен WPS, во-вторых, в них вводится задержка между попытками ввода пин-кода и при подозрении на брутфорс происходит блокировка атакующей машины. В результате время перебора увеличивается многократно, а взлома снова добиться сложно, т.к пин-код «рукопожатие» здесь не захватить.

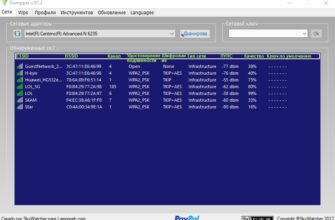

Одним из популярных средств проведения этой атаки является мародер. Я не буду много говорить об этом; будет гораздо проще посмотреть любое видео на эту тему. Вкратце (для Kali Linux):

airmon-ng начать wlan0

airodump-ng mon0

рейдер -i mon0 -b 00:22:33:44:55:66 -vv

Вот и вся актуальная информация (а для более новых моделей неактуальная). Проверьте все сами и, в идеале, отключите WPS, чтобы не тратить время зря. Можно ли сейчас взломать Wi-Fi? Для меня это больше похоже на игру в рулетку, удача, а не везение. Уменьшить шансы злоумышленников — наша главная задача в этой игре. Так что смотрите, изучайте, а если у вас возникнут вопросы, смело пишите их в комментариях ниже. Обязательно учтите!