Привет! В этой статье речь пойдет о перехвате трафика Wi-Fi роутера для обнаружения утечек в личной сети. Узнаем, как всевозможные негодяи пытаются осуществить такие атаки, увидим методы защиты, услышим только бредни. В общем коротко и по делу.

Статья, наш портал WiFiGid и автор не призывают к противоправным действиям. Все описанное здесь относится только к той сети, в которой у вас есть на это разрешение, с целью повышения безопасности этой сети. Все злодеи идут через лес.

Очень мало теории

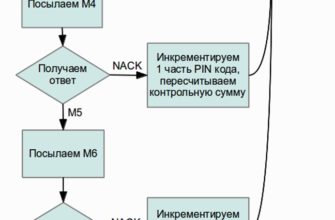

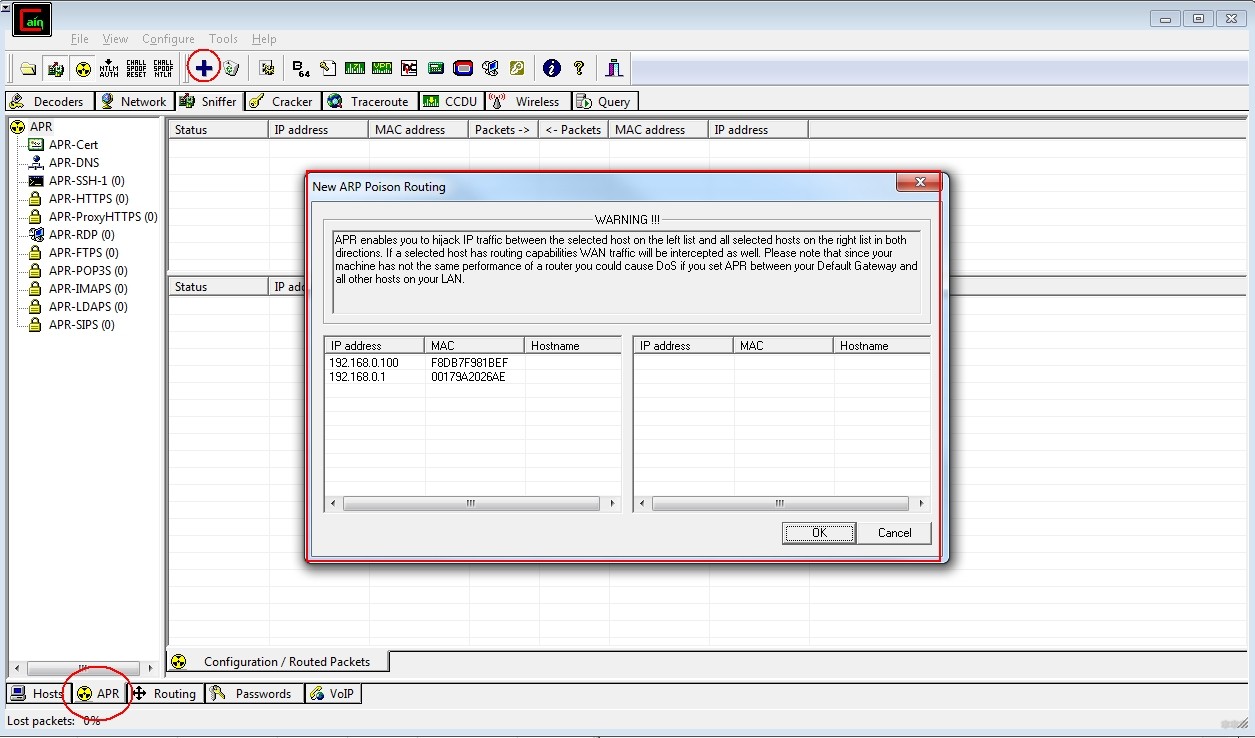

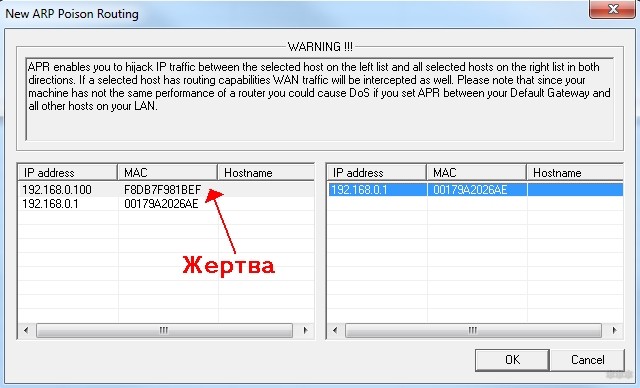

Все технологии перехвата трафика основаны на методике MITM (Man In The Middle). Эти атакующие устройства встраиваются между отправителем и получателем, пропуская весь трафик через себя. Подобное в локальной сети возможно из-за уязвимости протокола ARP. Вы можете подделать широковещательный ответ, и все подключенные устройства в одном сегменте сети будут думать, что вы, например, маршрутизатор.

Многие программы и сценарии полагаются на эту подделку ARP. Конечно, все находится в свободном и открытом доступе, если вы используете собственную сеть для проверки безопасности. Техники применения некоторых из них мы рассмотрим ниже.

Реклама. Используя общедоступные сети, вы подвергаете себя риску использования этой уязвимости. Будьте осторожны, чтобы не использовать ресурсы в таких сетях, которые могут привести к утечке ваших паролей.

Методы защиты

У любой атаки есть свои методы защиты, иначе от всего этого не скрыться. Вот основные фронты обороны:

- Специальные мониторы ARP. Например, arpwatch и BitCometAntiARP. Суть его в том, чтобы установить соответствие между IP и MAC, и в случае замены принять решение (блокировать).

- Создайте виртуальные VLAN. Они могут выбирать доверенные сегменты сети и «гостевые» сегменты. Внутри сегмента возможна атака.

- VPN-подключения — PPTP и PPPoE.

- Шифрование трафика. Например, с помощью IPSec.

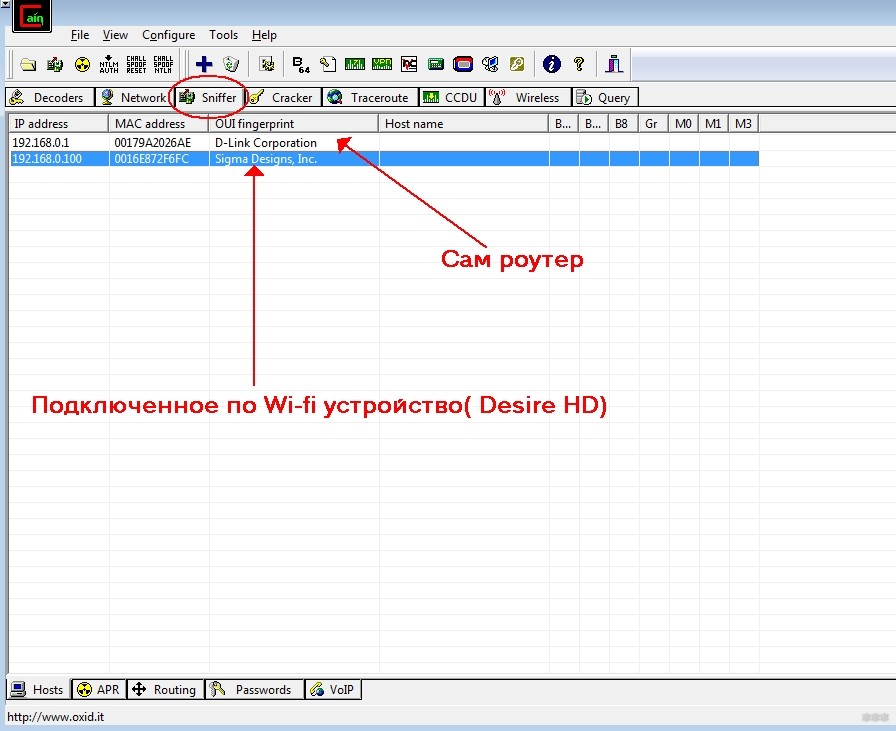

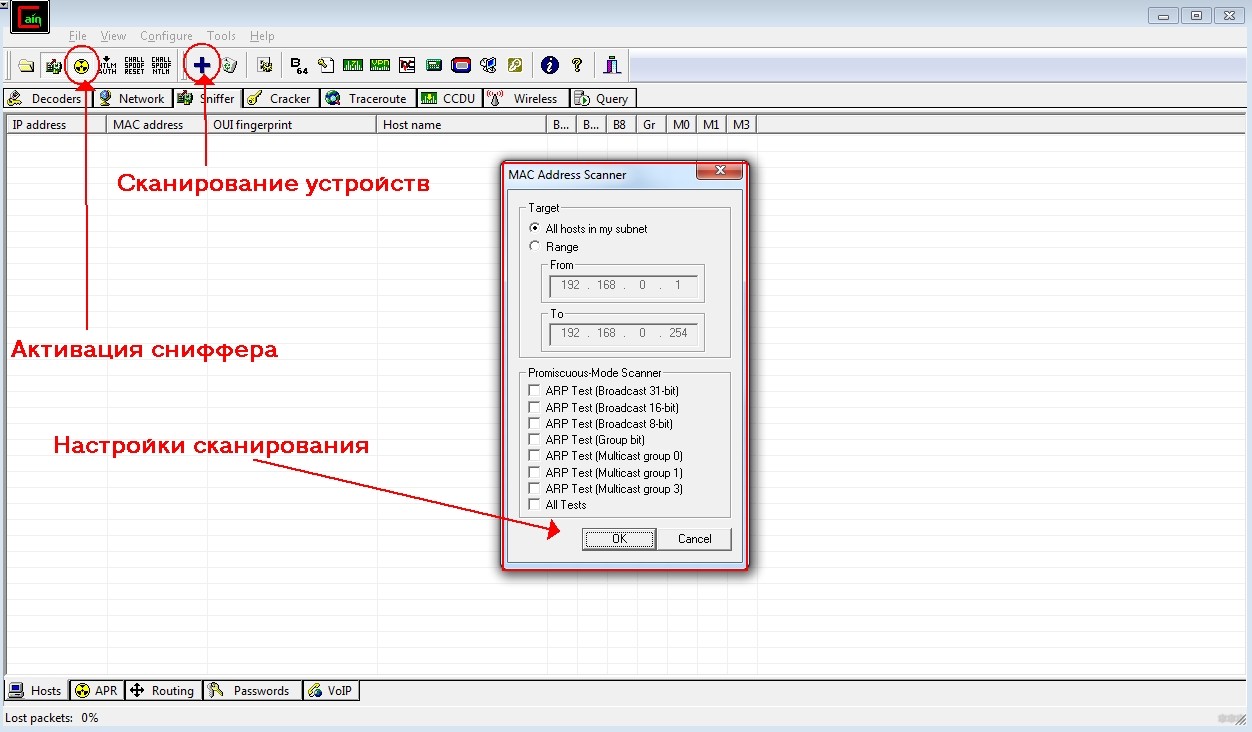

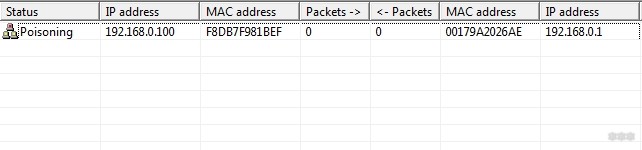

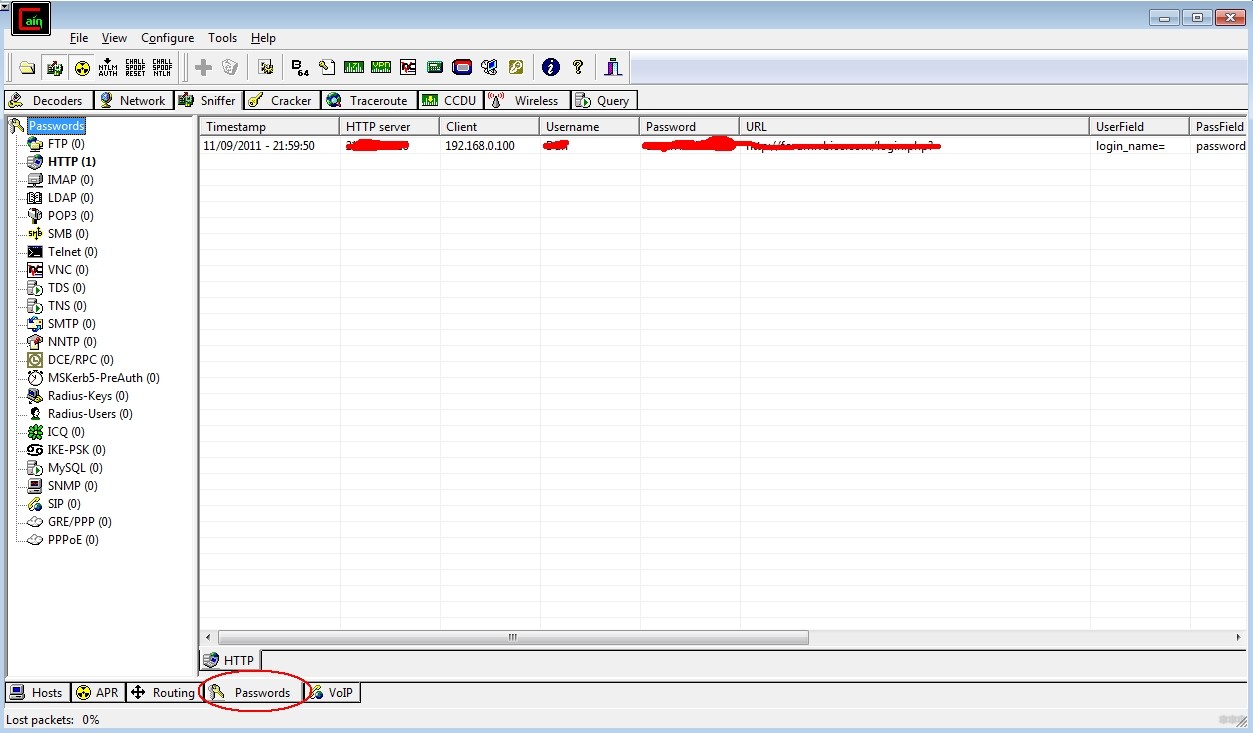

Cain&Abel

Cain & Abel (Каин и Авель) — классический инструмент для выполнения ARP-атак. Уже давно упоминается во всех учебниках по безопасности (и даже в последнем издании EC-Council). Графический инструмент, Windows, все интуитивно понятно. Ниже приведен пример использования.

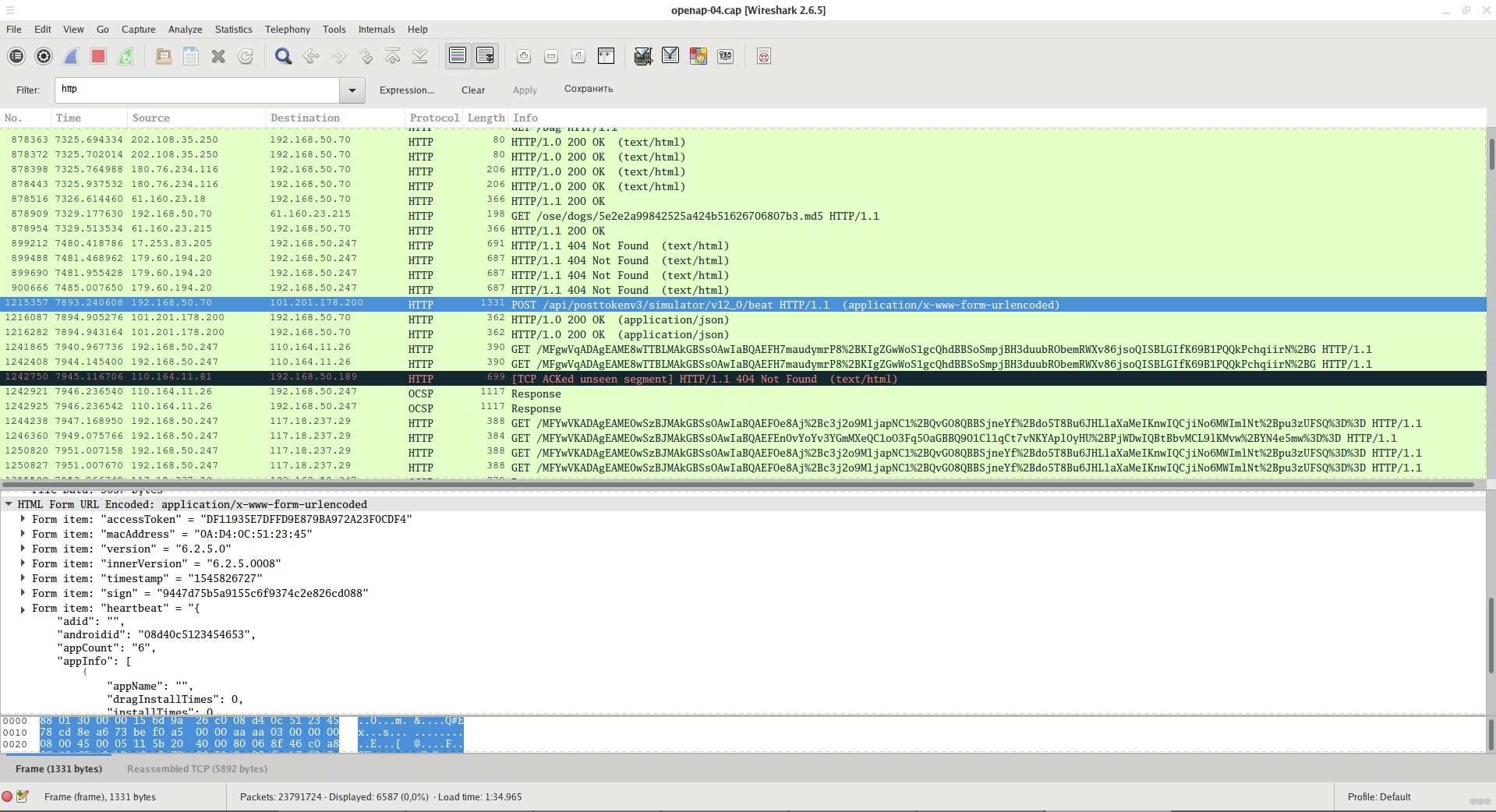

Airodump и Wireshark

Использование этих инструментов не ограничивается этим конкретным случаем.

Этот небольшой раздел посвящен пользователям Kali Linux. Всем известно, что есть средства, подготовленные для перехвата, так что для специалистов только для ознакомления. Примерный алгоритм действий (для использования беспроводного адаптера):

sudo airodump -ng wlan0 -t OPN

sudo airodump-ng ИНТЕРФЕЙС —НОМЕР канала —запись openap

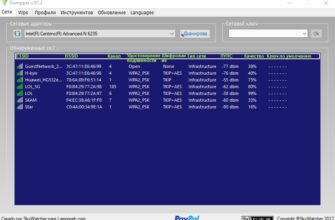

Intercepter-NG

Еще одна понятная и простая утилита. Среди новинок именно она выделяется больше, чем даже классика Cain-Abel. Итак, давайте кратко обсудим эту чудо-утилиту.

Те здесь все делается так же: выбираются устройства, создается подмена, ожидаются пакеты, из которых уже извлечены пароли. В качестве бонуса, при более глубоком копании обнаруживаются хорошие инструменты, такие как HTTPS и спуфинг сайтов (да, это еще один швейцарский армейский нож, который делает больше, чем просто перехватывает трафик).

А что для Android?

А Android, а уж тем более любую iOS, я лично не рекомендую сегодня использовать в профессии охранника. Если только вы не используете Kali mobile . Из доступных для широкой публики сейчас почти ничего не осталось для перехвата телефонного трафика. Те, если вы не профессионал, если вы понимаете, Кали.

Раньше DroidSheep был доступен на Android. Но со временем «овцы» не дают столько шерсти. Но подмена DNS и ARP поддерживается. Теоретически его можно использовать как фальшивую точку доступа.

Fern Wifi Wireless Cracker

Еще одна популярная в последнее время программа для Linux, представляющая собой оболочку для многих известных утилит. Это комбинация с возможностью перехвата и сохранения данных (включая пароли и файлы cookie).

Подробный обзор беспроводного взломщика Fern Wifi на нашем сайте.

На этом я заканчиваю статью. Инструменты, как и технологии, меняются не так часто, но если вдруг в будущем появится инструмент, превосходящий по популярности вышеописанные, я обязательно внесу его в общий список. Вы, в свою очередь, можете поделиться своим мнением в комментариях. Берегите себя и своих близких!