Привет! В этой статье мы поговорим о перехвате пароля через Wi-Fi. Никаких мифических единорогов и прочих школьных фантазий, просто сделанных на рабочих растворах. Я надеюсь, что эту статью читают взрослые, так что никакой чепухи!

Наш портал не пропагандирует взлом чужих сетей и прочую хакерскую хрень! Материал создан с целью привить культуру безопасности личной информации при использовании публичных сетей. Будьте осторожны, берегите себя и своих близких!

Немного теории – школьники пройдут мимо

Ребята, про школьников я написал не случайно, пусть немного злятся. От них и возникает большинство безграмотных вопросов к нашему порталу. И большинство ответов можно смело читать здесь. Ну да ладно, этот раздел немного не тот. Здесь мы ОЧЕНЬ КОРОТКО рассмотрим теорию перехвата данных в сетях Wi-Fi: открытые потоки, файлы, куки, сессии, пароли и все, что вы еще придумаете для сбора.

Это 2 основных момента:

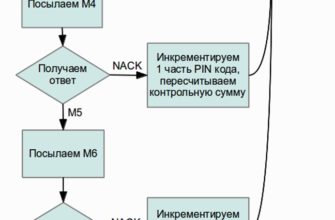

- Мы можем перехватывать данные только в подключенной сети. Реализована атака MiTM («человек посередине»), когда мы получаем запросы от роутера, мы их сохраняем и отправляем обратно на машину-жертву. И так же наоборот. Конечно, он может прослушивать пакеты из сетей, к которым мы не подключены, но без ключа его шифрование не принесет нам ничего ценного. Поэтому сначала подключаемся, а уж потом слушаем.

- Не все данные в сети идут на открытые сайты. Протокол сайта HTTPS шифрует трафик в обоих направлениях. Теоретически мы можем перехватить пароль, но по факту извлечь из него ничего нельзя. При этом способы замены HTTPS на большее количество прокси через себя появляются в разное время. Те. Можно обойти, но иногда разработчики браузеров исправляют такие способы.

И теперь, после этих принципов, нам осталось самое простое — найти нужную программу или набор утилит, которые возьмут на себя эти нехитрые задачи. Утилит много, есть для разных версий операционных систем, с разным уровнем сложности; В этой статье я покажу основные из них. Но профессионализм формируется в независимой студии, поэтому потенциальных хакеров кормить не будем, придется поработать.

В зарубежных ИТ-научных кругах процедура перехвата называется «сниффинг» (от слова sniffing — обнюхивание).

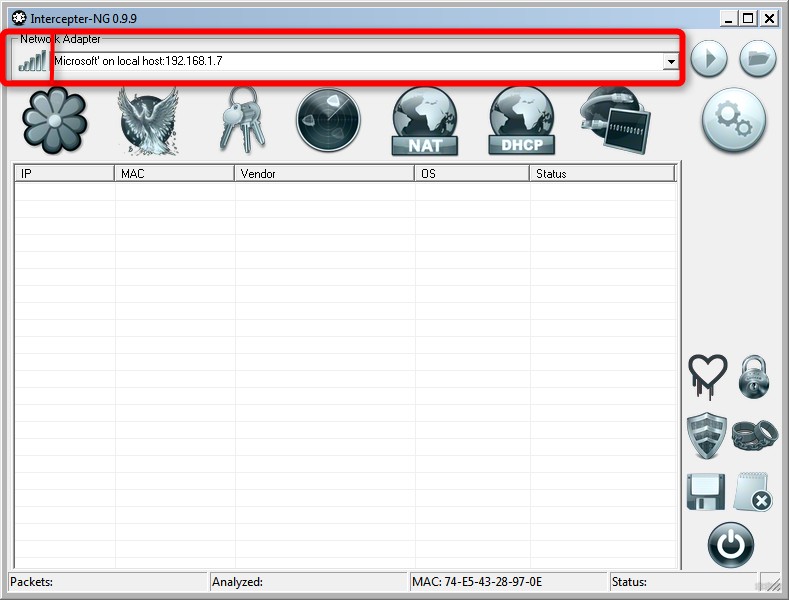

Intercepter-NG

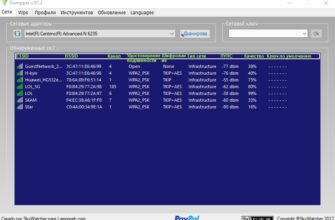

Intercepter-NG — это перехватчик нового поколения, классический поп-перехватчик для Windows и Android. Старый, но мы все прекрасно понимаем и умеем. Вводится и слушает трафик.

Официальный сайт программы

Сразу с порога видео о работе вроде все понятно:

Вот и все. Закончил поп-формой. Перейдем к другим интересным решениям.

Еще одна легенда Windows — Cain&Abel. Упоминается во всех руководствах и учебных материалах по обучению этичных хакеров. При самостоятельном изучении делайте то же самое.

Другие интересные моменты в Intercepter-NG

Об этом обычно не пишут, так как все укладывается в такую линейную задачу. Но я оставляю это здесь для людей, которые ищут это, потому что в этом они могут найти интересное применение:

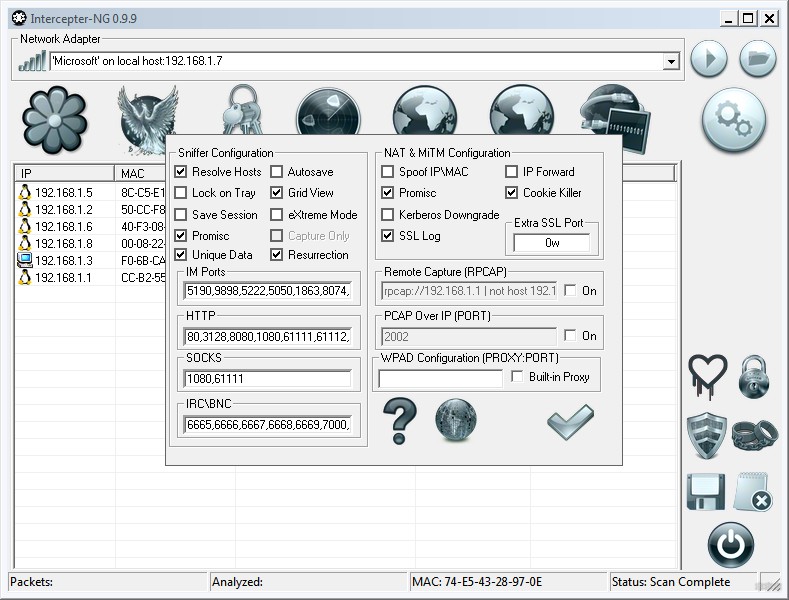

- Couriers Mode: Используется для перехвата сообщений ICQ в качестве курьеров. Сейчас у вас вряд ли будет серьезное приложение, т.к все зашифровано неизвестными ключами.

- Режим восстановления: режим восстановления данных при перехвате, например, при попытке получить отправленные файлы.

- Режим пароля: здесь мы фиксируем файлы cookie и пароли.

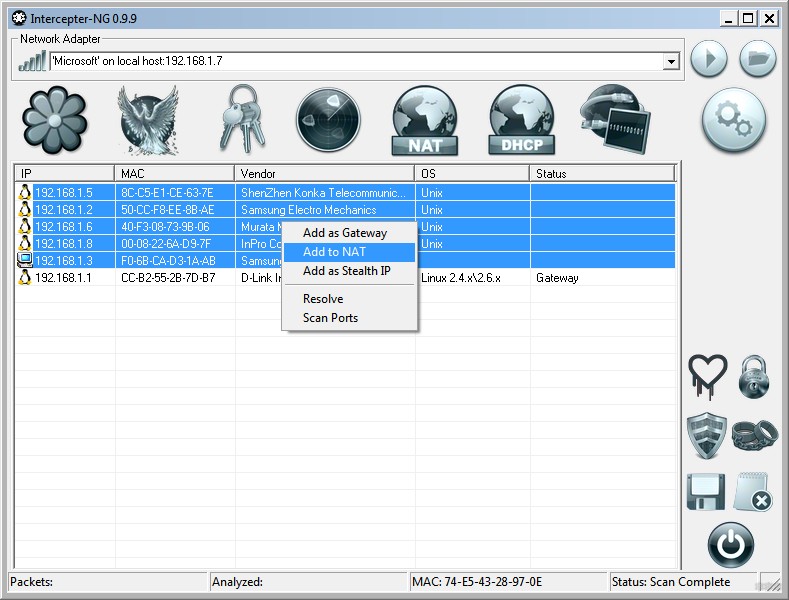

- Режим сканирования: режим сканирования сети для обнаружения ваших узлов. Бонус: есть возможность сканировать порты. Такие функции показывают, что Intercepter был довольно любовно написан, маленькие, но полезные кусочки швейцарского армейского ножа.

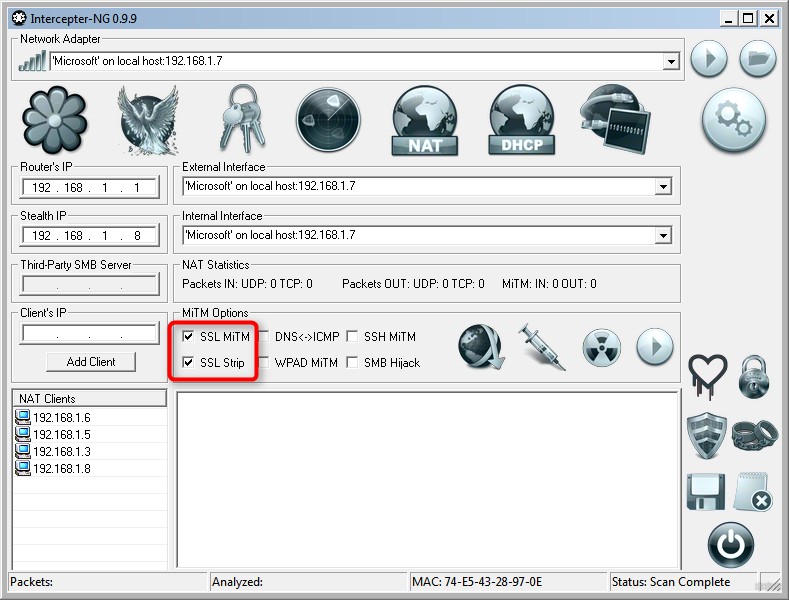

- Режим NAT — наш основной режим атаки ARP.

- Режим DHCP — Увеличьте свой DHCP в сети со всеми типами последующих атак.

В качестве бонуса отсюда вы можете выполнять подмену сайтов, подстановку данных и даже обнаруживать одного и того же шпиона в вашей сети. Но это темы отдельных объемных статей.

Физические устройства

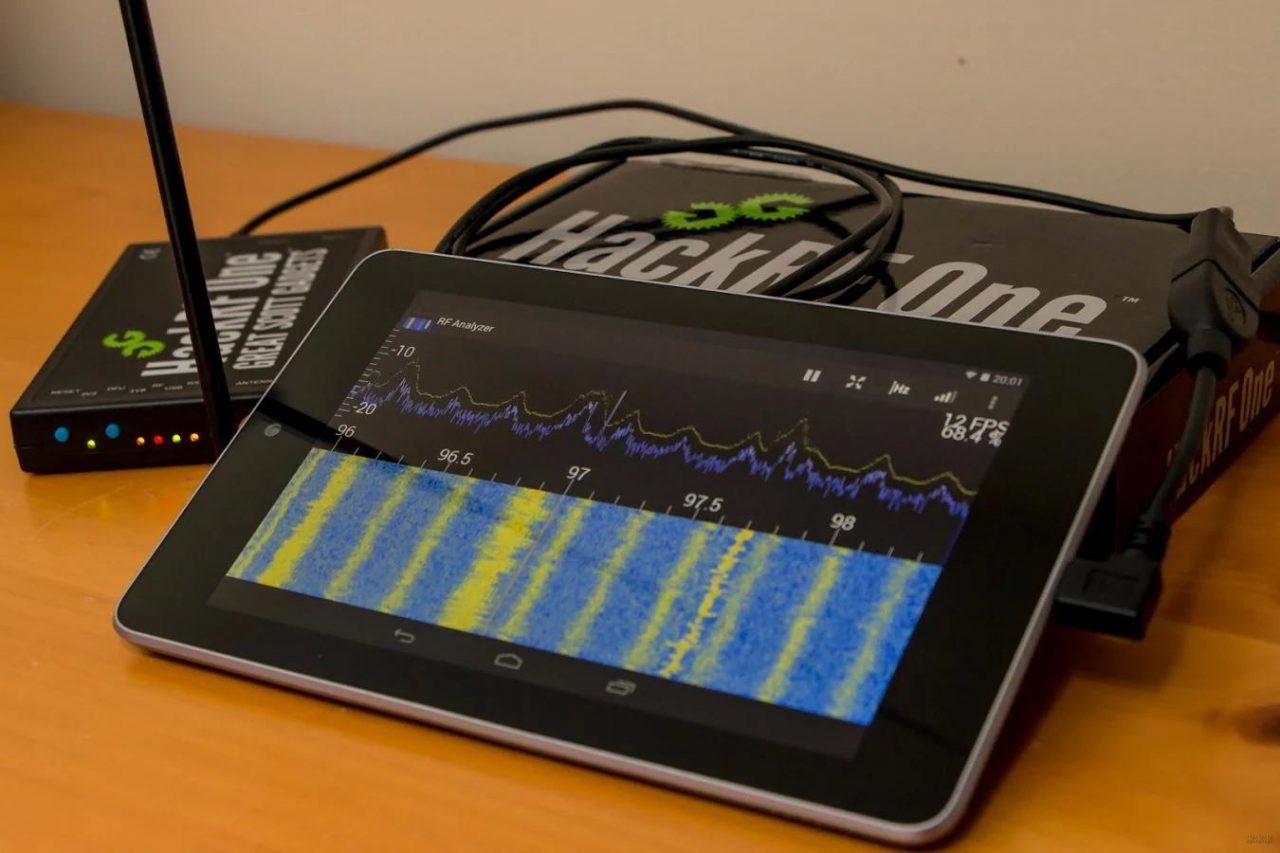

Сейчас в продаже даже на тех же китайских рынках можно приобрести всевозможные физические перехватчики сигналов Wi-Fi (и даже сетей GSM, о ужас!). Теоретически можно приобрести такие устройства и уже играть в сетевые тесты всерьез. Но и здесь, если только без дурных намерений и обмана. Возможны и юридические ограничения. Раздел больше для обзора. Так, например, из известных устройств многие источники писали о SDR HackRF:

DroidSheep

Раздел истории. В 2012 году была выпущена замечательная программа DroidSheep для рутированных андроидов, которая позволяла успешно перехватывать данные практически со всех сайтов. К счастью, в то время был молодой интернет, и про SSL мало что было известно даже в западном интернете, потому что в те годы уже надо было работать.

Теперь тот же Intercepter или его аналоги можно установить и на Android, но я все же считаю, что пентестинг на смартфонах — дело неблагородное. Но это для всех по вере.

Linux

Мы поговорим не только о Kali Linux, а вообще о скриптах для Unix-систем как об основных в тестах на проникновение. Ниже я перечислю основные интересные скрипты для работы. Этими утилитами пользуются те, кто хочет организовать перехват с актуальными данными. Все остальное — пустая трата времени.

- mitmAP — создает точку доступа, организует переход на более раннюю версию HTTPS и фиксирует все, что проходит через нее. Работает на ура, не все сайты выдержат. ВКонтакте сдается. Скрипт шаг за шагом задает вам логические вопросы. Понятно, что дело в басурманском языке, но с линуксом знаком далеко не каждый. Так что вы можете понять это легко. Комментарии излишни. Собирает данные в текст и файлы для Wireshark (который, кстати, тоже умеет анализировать все пакеты в сети).

- WiFi-Pumpkin — еще одна точка доступа, но с графическим интерфейсом. Крутой функционал перехватчика. Это также можно найти в Гите.

На этом небольшой обзор подошёл к концу. Как видите, даже сейчас и даже при шифровании возможны утечки данных. Поэтому я рекомендую вам быть бдительными в открытых сетях и пропускать весь трафик через ваши VPN-сервисы, чтобы злоумышленники не смогли вам навредить. Всем хорошего дня!